Η Microsoft έκανε πρόσφατα μια ανησυχητική δήλωση: σχεδόν κάθε παραβιασμένο Microsoft account δεν προστατεύεται με έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA). Αυτό θα έπρεπε να θεωρείται καλό. Το ανησυχητικό είναι ότι λίγοι μόνο οργανισμοί εφαρμόζουν αυτή τη μέθοδο προστασίας.

Δείτε επίσης: Lockbit ransomware: Το FBI δίνει λεπτομέρειες για την επιχείρηση και συμβουλές προστασίας

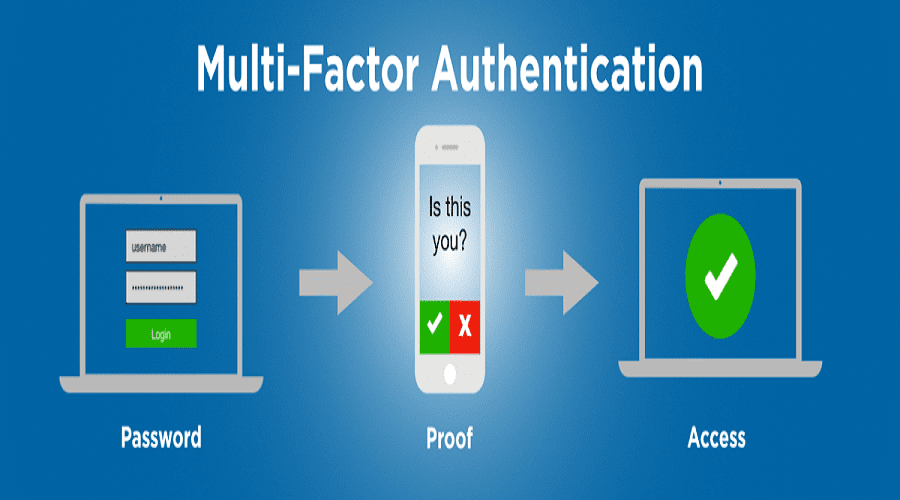

Στη νέα έκθεση Cyber Signals, η εταιρεία λέει ότι μόλις το 22% των πελατών που χρησιμοποιούν την cloud-based identity πλατφόρμα Azure Active Directory (AAD), είχαν εφαρμόσει “ισχυρό έλεγχο ταυτότητας” από τον Δεκέμβριο του 2021. Με τον όρο “ισχυρό έλεγχο ταυτότητας”, η εταιρεία εννοεί έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) και λύσεις χωρίς κωδικό πρόσβασης (passwordless), όπως η εφαρμογή Microsoft Authenticator.

Το MFA είναι μία από τις καλύτερες άμυνες ενάντια στις επιθέσεις phishing, καθώς η σύνδεση σε έναν λογαριασμό Office 365 με έναν κλεμμένο κωδικό πρόσβασης δεν είναι δυνατή αν ο εισβολέας δεν έχει φυσική πρόσβαση σε έναν δεύτερο παράγοντα, όπως το smartphone του κατόχου του λογαριασμού.

Η Microsoft έχει τονίσει πολλές φορές ότι όσοι χρησιμοποιούν το MFA, είναι σχεδόν σίγουρο ότι προστατεύονται αποτελεσματικά. Η εταιρεία αποκάλυψε, πέρυσι, ότι το 99% των παραβιασμένων Microsoft accounts δεν είχαν ενεργοποιημένο τον έλεγχο ταυτότητας πολλαπλών παραγόντων.

Δείτε επίσης: Οι συμμορίες ransomware κάνουν χειρουργικές επιθέσεις λόγω των αρχών

Ένα πιθανό τεχνικό εμπόδιο είναι ότι ορισμένοι οργανισμοί εξακολουθούν να έχουν ενεργοποιημένο τον “βασικό έλεγχο ταυτότητας” του Office 365, ο οποίος δεν υποστηρίζει MFA. Ο “σύγχρονος έλεγχος ταυτότητας” της Microsoft επιτρέπει το MFA. Η Microsoft θα απενεργοποιήσει το basic authentication από προεπιλογή τον Οκτώβριο του 2022.

Η Microsoft είπε, επίσης, ότι μπλόκαρε δισεκατομμύρια απόπειρες phishing και brute-force επιθέσεις, πέρυσι. Οι επιθέσεις προέρχονταν πολλές φορές από κρατικούς φορείς, όπως η Nobelium, που ήταν η ομάδα πίσω από την επίθεση στην SolarWinds.

Ωστόσο, ορισμένες phishing επιθέσεις είναι επιτυχημένες και αυτό σημαίνει ότι ένα σημαντικό ποσοστό πελατών που δεν εφαρμόζουν ισχυρό έλεγχο ταυτότητας (MFA), είναι ευάλωτοι σε παραβιάσεις.

Δείτε επίσης: Ransomware BlackCat: Σύνδεση με τις συμμορίες BlackMatter, DarkSide

Η έκθεση Cyber Signals δίνει μια εικόνα των απειλών που επηρέασαν τους πελάτες κατά το 2021, καθώς και κάποια στοιχεία για τους φορείς απειλών που χρησιμοποιούν αυτές τις τεχνικές επίθεσης. Όπως σημειώνει η έκθεση, οι ransomware επιθέσεις εκμεταλλεύονται τα προεπιλεγμένα ή παραβιασμένα credentials. Η Microsoft συνιστά να ενεργοποιηθεί το MFA σε όλους τους λογαριασμούς και να δοθεί προτεραιότητα σε λογαριασμούς στελεχών, διαχειριστών και άλλων σημαντικών χρηστών.

Πηγή: ZDNet