Η αγορά data extortion Industrial Spy φαίνεται πως ξεκίνησε την δική της επιχείρηση ransomware, όπου πλέον κρυπτογραφεί και τις συσκευές του θύματος.

Το νέo marketplace data extortion που ονομάζεται Industrial Spy, επιτρέπει σε απειλητικούς φορείς, και πιθανώς ακόμη και σε επιχειρηματικούς ανταγωνιστές, να αγοράσουν δεδομένα που είχαν κλαπεί από εταιρείες.

Αυτή η αγορά πουλά διαφορετικούς τύπους κλεμμένων δεδομένων, που κυμαίνονται από την πώληση δεδομένων “premium” για εκατομμύρια δολάρια έως μεμονωμένα αρχεία για μόλις 2 $.

Δείτε επίσης: Η Google λέει ότι Ρώσοι χάκερ διέρρευσαν email για το Brexit

Για να προωθήσουν την υπηρεσία τους, οι απειλητικοί φορείς συνεργάστηκαν με adware loaders και “fake crack sites” για τη διανομή malware που θα δημιουργούσε αρχεία README.txt σε μια συσκευή.

Οι απειλητικοί φορείς χρησιμοποίησαν αυτά τα αρχεία για να προωθήσουν το marketplace τους, εξηγώντας ότι οι αναγνώστες μπορούν να αγοράσουν schemes, drawings, τεχνολογίες, πολιτικά και στρατιωτικά μυστικά, λογιστικές αναφορές και βάσεις δεδομένων πελατών των ανταγωνιστών τους.

Το Industrial Spy μπαίνει στο παιχνίδι του ransomware

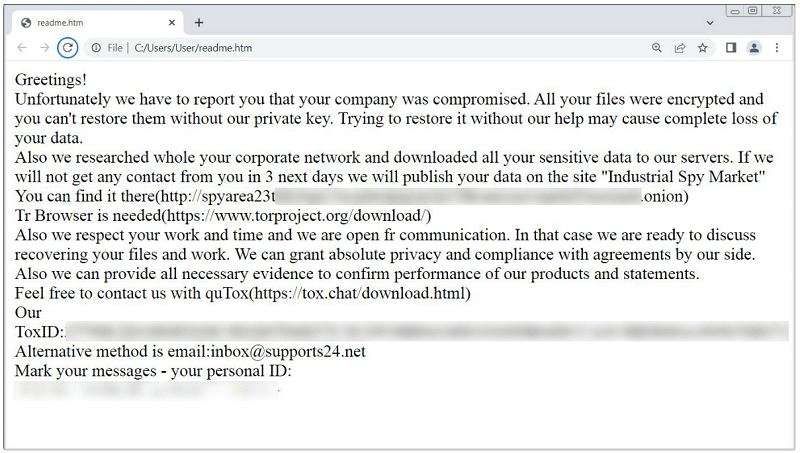

Την περασμένη εβδομάδα, ο ερευνητής ασφάλειας MalwareHunterTeam βρήκε ένα νέο δείγμα του malware Industrial Spy με κάτι που έμοιαζε περισσότερο με σημείωμα λύτρων παρά με διαφημιστικό αρχείο κειμένου.

Αυτό το σημείωμα λύτρων δηλώνει τώρα ότι οι απειλητικοί παράγοντες Industrial Spy όχι μόνο έκλεψαν τα δεδομένα του θύματος αλλά και τα κρυπτογραφούσαν.

Δείτε επίσης: ChromeLoader: Το νέο malware που τροποποιεί τις ρυθμίσεις του browser

“Δυστυχώς πρέπει να σας αναφέρουμε ότι η εταιρεία σας παραβιάστηκε. Όλα τα αρχεία σας ήταν κρυπτογραφημένα και δεν μπορείτε να τα επαναφέρετε χωρίς το ιδιωτικό μας κλειδί. Η προσπάθεια επαναφοράς χωρίς τη βοήθειά μας μπορεί να προκαλέσει πλήρη απώλεια των δεδομένων σας”, λέει το σημείωμα λύτρων της Industrial Spy που κοινοποιήθηκε παρακάτω.

“Επίσης, ερευνήσαμε ολόκληρο το εταιρικό σας δίκτυο και πραγματοποιήσαμε λήψη όλων των ευαίσθητων δεδομένων σας στους servers μας. Εάν δεν λάβουμε καμία επαφή από εσάς εντός 3 επόμενων ημερών, θα δημοσιεύσουμε τα δεδομένα σας στον ιστότοπο “Industrial Spy Market”.”

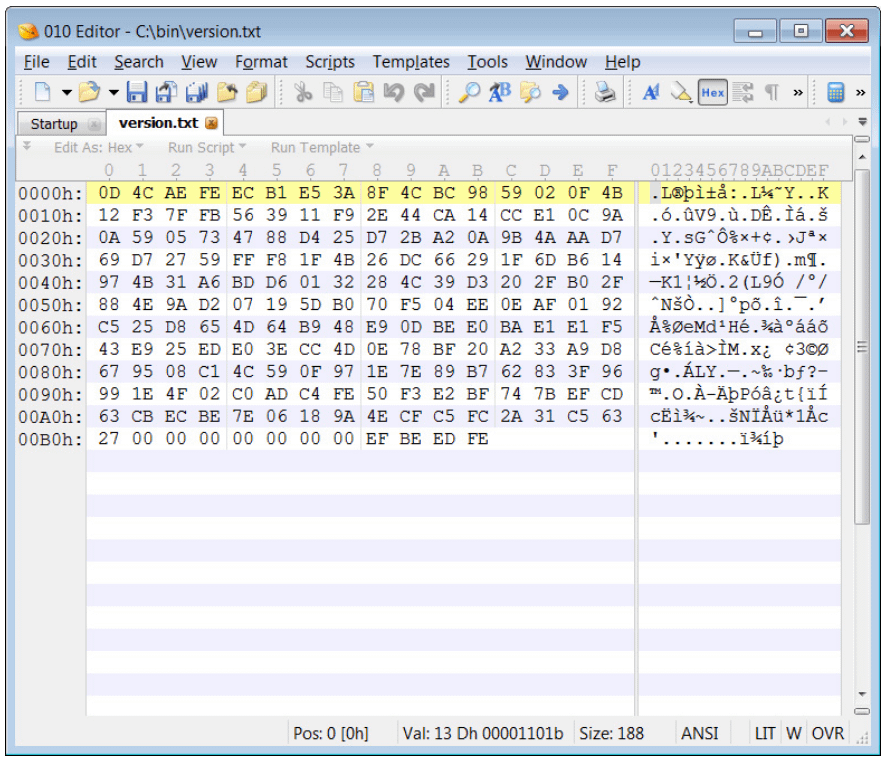

Το MalwareHunterTeam μοιράστηκε το δείγμα malware με το BleepingComputer για να επιβεβαιώσει εάν κρυπτογραφούσε αρχεία όπως είπε.

Οι δοκιμές του BleepingComputer έδειξαν ότι το Industrial Spy ransomware κρυπτογραφεί όντως αρχεία, αλλά σε αντίθεση με τις περισσότερες οικογένειες ransomware, δεν προσθέτει νέα επέκταση στα ονόματα των κρυπτογραφημένων αρχείων, όπως φαίνεται παρακάτω.

Κατά την κρυπτογράφηση αρχείων, το Industrial Spy ransomware θα δημιουργήσει την παραπάνω σημείωση λύτρων με το όνομα «README.html» σε κάθε φάκελο της συσκευής.

Αυτές οι σημειώσεις λύτρων περιέχουν ένα αναγνωριστικό TOX που μπορούν να χρησιμοποιήσουν τα θύματα για να επικοινωνήσουν με τη συμμορία ransomware και να διαπραγματευτούν την καταβολή λύτρων.

Συνδέεται με το Cuba ransomware;

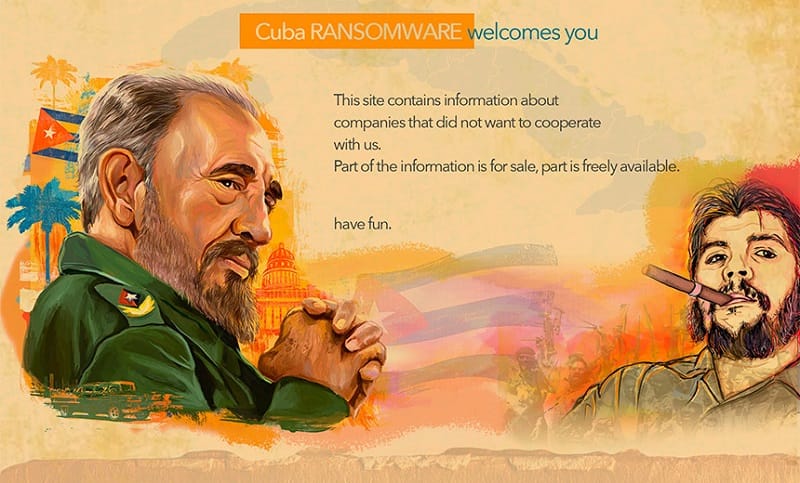

Κατά την έρευνα του TOX ID και της διεύθυνσης email που βρέθηκαν στο σημείωμα λύτρων, το MalwareHunterTeam ανακάλυψε μια παράξενη σύνδεση με τη λειτουργία Cuba ransomware.

Ένα δείγμα ransomware που ανέβηκε στο VirusTotal δημιουργεί μια σημείωση λύτρων με πανομοιότυπο αναγνωριστικό TOX και διεύθυνση email. Ωστόσο, αντί να συνδέεται με τον ιστότοπο Industrial Spy Tor, συνδέεται με τον ιστότοπο διαρροής δεδομένων του Cuba Ransomware και χρησιμοποιεί το ίδιο όνομα αρχείου, !! READ ME !!.txt, όπως το Cuba.

Επιπλέον, τα κρυπτογραφημένα αρχεία έχουν προσαρτημένη την επέκταση .cuba, όπως ακριβώς κάνει η κανονική λειτουργία Cuba ransomware κατά την κρυπτογράφηση αρχείων.

Αν και αυτό δεν συνδέει 100% τις δύο ομάδες, είναι πολύ πιθανό οι απειλητικοί παράγοντες Industrial Spy να χρησιμοποίησαν απλώς τις πληροφορίες του Cuba ενώ δοκίμαζαν τη δημιουργία του ransomware τους.

Δείτε επίσης: Linux ransomware «Cheers»: Στοχεύει διακομιστές VMware ESXi

Ωστόσο, είναι λίγο περίεργο και σίγουρα είναι κάτι που θα πρέπει να παρακολουθούν οι ερευνητές και οι αναλυτές ασφάλειας.

Πηγή πληροφοριών: bleepingcomputer.com