Μια νέα τεχνική phishing, επιτρέπει σε κακόβουλους χρήστες να παρακάμπτουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA), βάζοντας τα θύματα να συνδέονται στους λογαριασμούς τους απευθείας σε διακομιστές που ελέγχονται από τους εισβολείς χρησιμοποιώντας το σύστημα κοινής χρήσης οθόνης VNC.

Δείτε επίσης: Phishing εκστρατεία στοχεύει χρήστες της τραπεζικής πλατφόρμας Monzo

Ένα από τα μεγαλύτερα εμπόδια για επιτυχημένες επιθέσεις phishing είναι ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA), που έχει ρυθμιστεί στους λογαριασμούς email του θύματος.

Ακόμα κι αν οι κακόβουλοι χρήστες μπορούν να πείσουν τα θύματα τους να εισάγουν τα διαπιστευτήριά τους σε έναν ιστότοπο ηλεκτρονικού ψαρέματος, εάν το MFA προστατεύει τον λογαριασμό, η πλήρης παραβίαση του λογαριασμού εξακολουθεί να απαιτεί τον μοναδικό κωδικό πρόσβασης που αποστέλλεται στο θύμα.

Για να αποκτούν πρόσβαση στους λογαριασμούς ενός στόχου που προστατεύεται από MFA, τα κιτ ηλεκτρονικού ψαρέματος έχουν ενημερωθεί ώστε να χρησιμοποιούν αντίστροφους διακομιστές μεσολάβησης ή άλλες μεθόδους για τη συλλογή κωδικών MFA.

Ωστόσο, οι εταιρείες παρακολουθούν αυτήν τη μέθοδο και έχουν αρχίσει να εισάγουν μέτρα ασφαλείας που μπλοκάρουν τις συνδέσεις ή απενεργοποιούν λογαριασμούς, όταν εντοπίζονται αντίστροφοι διακομιστές μεσολάβησης.

Κατά τη διεξαγωγή μιας δοκιμής διείσδυσης, ο ερευνητής ασφαλείας mr.d0x προσπάθησε να δημιουργήσει μια επίθεση phishing για τους υπαλλήλους του πελάτη του, ώστε να αποκτήσει διαπιστευτήρια εταιρικού λογαριασμού.

Καθώς όλοι οι λογαριασμοί προστατεύονταν με MFA, ο mr.d0x δημιούργησε μια επίθεση phishing χρησιμοποιώντας το πλαίσιο επίθεσης Evilginx2, που λειτουργεί ως αντίστροφος διακομιστής για την κλοπή διαπιστευτηρίων και κωδικών MFA.

Δείτε ακόμα: Lazarus: Στην νέα της phishing καμπάνια παριστάνει την Lockheed Martin

Κατά τη διεξαγωγή της δοκιμής, ο ερευνητής ανακάλυψε ότι η Google εμπόδισε τις συνδέσεις κατά τον εντοπισμό αντίστροφων διακομιστών μεσολάβησης ή επιθέσεων man-in-the-middle (MiTM).

Για να ξεπεράσει αυτό το εμπόδιο, ο mr.d0x ανακάλυψε μια ύπουλη νέα τεχνική ηλεκτρονικού ψαρέματος που χρησιμοποιεί το λογισμικό απομακρυσμένης πρόσβασης noVNC και προγράμματα περιήγησης που εκτελούνται σε λειτουργία kiosk, για να εμφανίζει τις προτροπές σύνδεσης email που εκτελούνται στον διακομιστή του εισβολέα αλλά εμφανίζονται στο πρόγραμμα περιήγησης του θύματος.

Το VNC είναι ένα λογισμικό απομακρυσμένης πρόσβασης που επιτρέπει στους χρήστες να συνδέονται και να ελέγχουν την επιφάνεια εργασίας ενός συνδεδεμένου χρήστη. Οι περισσότεροι άνθρωποι συνδέονται σε έναν διακομιστή VNC μέσω αποκλειστικών προγραμμάτων-client VNC που ανοίγουν την απομακρυσμένη επιφάνεια εργασίας με παρόμοιο τρόπο με την Απομακρυσμένη επιφάνεια εργασίας των Windows.

Ωστόσο, ένα πρόγραμμα που ονομάζεται noVNC επιτρέπει στους χρήστες να συνδεθούν σε έναν διακομιστή VNC απευθείας από ένα πρόγραμμα περιήγησης κάνοντας απλά κλικ σε έναν σύνδεσμο, οπότε και μπαίνει στο παιχνίδι η νέα τεχνική phishing του ερευνητή.

Χρησιμοποιώντας αυτήν τη διαμόρφωση, ένας παράγοντας απειλής μπορεί να στείλει στοχευμένα μηνύματα ηλεκτρονικού ψαρέματος (spear-phishing) που περιέχουν συνδέσμους που εκκινούν αυτόματα το πρόγραμμα περιήγησης του στόχου και συνδέονται στον απομακρυσμένο διακομιστή VNC του εισβολέα.

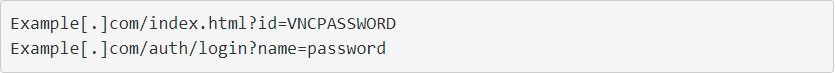

Αυτοί οι σύνδεσμοι είναι εξαιρετικά προσαρμόσιμοι και επιτρέπουν στον εισβολέα να δημιουργήσει συνδέσμους που δεν μοιάζουν με ύποπτες διευθύνσεις URL σύνδεσης VNC, όπως οι παρακάτω:

Ακόμη πιο επικίνδυνο, είναι ότι αυτή η τεχνική θα παρακάμψει το MFA καθώς ο χρήστης θα εισάγει τον κωδικό πρόσβασης μίας χρήσης απευθείας στον διακομιστή του εισβολέα, εξουσιοδοτώντας τη συσκευή για μελλοντικές προσπάθειες σύνδεσης.

Δείτε επίσης: Η Intuit προειδοποιεί για μηνύματα phishing που απειλούν να διαγράψουν accounts

Αν και αυτή η μέθοδος δεν έχει χρησιμοποιηθεί σε πραγματικές επιθέσεις, ο ερευνητής πιστεύει ότι οι εισβολείς θα τη χρησιμοποιήσουν στο μέλλον.

Όσον αφορά τον τρόπο προστασίας από αυτούς τους τύπους επιθέσεων, όλες οι συμβουλές ηλεκτρονικού ψαρέματος παραμένουν οι ίδιες:

- Μην κάνετε κλικ σε διευθύνσεις URL από άγνωστους αποστολείς

- Ελέγξτε τυχόν ενσωματωμένους συνδέσμους για ασυνήθιστα domain

- Αντιμετωπίστε όλα τα μηνύματα ηλεκτρονικού ταχυδρομείου ως ύποπτα, ειδικά όταν σας ζητούν να συνδεθείτε στον λογαριασμό σας