Η Microsoft επιδιόρθωσε ένα σφάλμα που εντοπίστηκε σε όλες τις τρέχουσες εκδόσεις των Windows και επιτρέπει σε εισβολείς να εκμεταλλευτούν τη δυνατότητα “Πολιτική ομάδας” των Windows για να αποκτήσουν τον πλήρη έλεγχο ενός υπολογιστή. Αυτό το σφάλμα που εντοπίστηκε στην “Πολιτική ομάδας” των Windows επηρεάζει όλες τις εκδόσεις των Windows από το Windows Server 2008 και μετά. Οι διαχειριστές των Windows μπορούν να χειριστούν απομακρυσμένα όλες τις συσκευές Windows σε ένα δίκτυο μέσω της δυνατότητας “Πολιτική ομάδας”. Συγκεκριμένα, αυτή η δυνατότητα επιτρέπει στους διαχειριστές να δημιουργήσουν μια συγκεντρωτική καθολική πολιτική διαμόρφωσης για τον οργανισμό τους, η οποία προωθείται σε όλες τις συσκευές Windows στο δίκτυό τους. Αυτές οι πολιτικές επιτρέπουν σε έναν διαχειριστή να ελέγχει τον τρόπο με τον οποίο μπορεί να χρησιμοποιηθεί ένας υπολογιστής, όπως για απενεργοποίηση ρυθμίσεων σε εφαρμογές, απαγόρευση εκτέλεσης εφαρμογών, ενεργοποίηση και απενεργοποίηση λειτουργιών των Windows, ακόμη και ανάπτυξη της ίδιας ταπετσαρίας σε κάθε υπολογιστή με Windows.

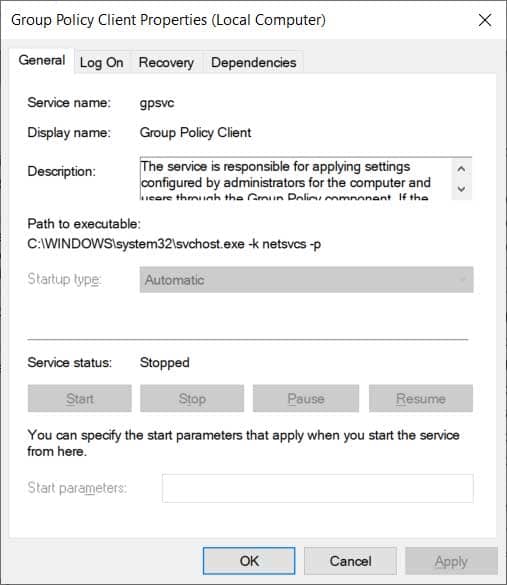

Για τον έλεγχο για νέες πολιτικές ομάδας των Windows, οι συσκευές Windows χρησιμοποιούν την υπηρεσία “Group Policy Client” ή αλλιώς “gpsvc” που θα συνδέεται τακτικά στον ελεγκτή domain και θα ελέγχει για νέες ενημερώσεις πολιτικών ομάδας. Για την σωστή εφαρμογή αυτών των νέων πολιτικών ομάδας, η υπηρεσία “gpsvc” έχει ρυθμιστεί ώστε να λειτουργεί με δικαιώματα “SYSTEM”, τα οποία παρέχουν τα ίδια δικαιώματα και τις ίδιες άδειες με τον λογαριασμό διαχειριστή.

Η υπηρεσία “Group Policy Client” επιτρέπει σε εισβολείς να κλιμακώσουν προνόμια

Στο πλαίσιο των ενημερώσεων ασφαλείας του Patch Tuesday του Ιουνίου 2020, η Microsoft έχει διορθώσει το CVE-2020-1317 (σφάλμα κλιμάκωσης προνομίων στην “Πολιτική ομάδας”) που επιτρέπει σε τοπικούς εισβολείς να εκτελέσουν οποιαδήποτε εντολή με δικαιώματα διαχειριστή. Αυτό το σφάλμα ανακαλύφθηκε από την εταιρεία κυβερνοασφάλειας CyberArk, η οποία εντόπισε μια επίθεση σε symlink, σε ένα αρχείο που χρησιμοποιούταν για ενημερώσεις πολιτικής ομάδας για να αποκτήσει αυξημένα προνόμια. Αυτό το σφάλμα θα μπορούσε να επηρεάσει οποιονδήποτε υπολογιστή Windows (2008 ή νεότερη έκδοση). Όταν εκτελείτε μια ενημέρωση πολιτικής ομάδας που ισχύει για όλες τις συσκευές σε έναν οργανισμό, τα Windows θα γράφουν τις νέες πολιτικές σε έναν υπολογιστή σε έναν υποφάκελο του φακέλου% LocalAppData%, για τον οποίο κάθε χρήστης, συμπεριλαμβανομένου ενός τυπικού χρήστη, έχει άδεια. Για παράδειγμα, εάν η πολιτική σχετίζεται με εκτυπωτές, θα αποθηκευτεί στο: C: \ Users \ [user] \ AppData \ Local \ Microsoft \ Group Policy \ History {szGPOName} \ USER-SID \ Preferences \ Printers \ Printers.xml. Έχοντας πλήρη πρόσβαση σε ένα αρχείο που είναι γνωστό ότι χρησιμοποιείται από μια διαδικασία με προνόμια “SYSTEM”, η CyberArk ανακάλυψε ότι θα μπορούσαν να δημιουργήσουν μια συμβολική σύνδεση μεταξύ του αρχείου σε μια εντολή RPC που εκτελεί ένα DLL.

Καθώς η υπηρεσία “Group Policy Client” λειτουργεί με δικαιώματα “SYSTEM”, όταν προσπαθούν να εφαρμόσουν τις πολιτικές σε αυτό το αρχείο, θα εκτελέσει αντ ‘αυτού οποιοδήποτε DLL που θέλουν οι εισβολείς με δικαιώματα “SYSTEM”. Για να ενεργοποιηθεί αυτό το σφάλμα, τοπικοί εισβολείς θα μπορούσαν να εκτελέσουν το πρόγραμμα gpupdate.exe, το οποίο εκτελεί μη αυτόματο συγχρονισμό πολιτικής ομάδας. Αυτή η εντολή θα πυροδοτούσε τότε την ενημέρωση πολιτικής και θα εκτελούσε κακόβουλο DLL ενός εισβολέα.

Σύμφωνα με την CyberArk, τα βήματα για την εκμετάλλευση αυτού του σφάλματος είναι τα ακόλουθα:

- Καταχωρίστε τα GUID πολιτικής ομάδας που έχετε στο C: \ Users \ user \ AppData \ Local \ Microsoft \ Group Policy \ History \.

- Εάν έχετε πολλά GUID, ελέγξτε ποιος κατάλογος ενημερώθηκε πρόσφατα.

- Πηγαίνετε μέσα σε αυτόν τον κατάλογο και στον υποκατάλογο, που είναι το SID χρήστη.

- Κοιτάξτε τον πιο πρόσφατο τροποποιημένο κατάλογο. Αυτό θα διαφέρει στο περιβάλλον σας.

- Διαγράψτε το αρχείο Printers.xml, μέσα στον κατάλογο εκτυπωτών.

- Δημιουργήστε ένα σημείο προσάρτησης NTFS στο \ RPC Control + ένα Object Manager symlink με το Printers.xml που είναι στο C: \ Windows \ System32 \ everything.dll.

- Ανοίξτε το αγαπημένο σας τερματικό και εκτελέστε το gpupdate.

Με τους τυπικούς χρήστες, χωρίς προνόμια, να εξακολουθούν να είναι σε θέση να δημιουργούν αρχεία σε αυθαίρετες τοποθεσίες, οι εισβολείς μπορούν τελικά να εκμεταλλευτούν αυτό το σφάλμα για να κλιμακώσουν τα προνόμιά τους. Καθώς αυτό το σφάλμα επηρεάζει εκατομμύρια, αν όχι δισεκατομμύρια, υπολογιστές, αποτελεί ένα σοβαρό σφάλμα ασφαλείας που πρέπει να αντιμετωπιστεί από όλους τους διαχειριστές των Windows το συντομότερο δυνατό. Η CyberArk αποκάλυψε αυτό το σφάλμα στην Microsoft τον Ιούνιο του περασμένου έτους και η Microsoft το διόρθωσε τώρα με τις ενημερώσεις ασφαλείας του Patch Tuesday του Ιουνίου 2020.