Σέρνεται το δίκτυο σας το τελευταίο διάστημα; Πιθανώς να ανήκετε στο Mirai botnet που βρίσκεται σε εξέλιξη το τελευταίο διάστημα από χάκερς οι οποίοι παραβιάζουν routers ιδιωτών!

Χάκερς εκμεταλλευτήκαν πρόσφατα μια κρίσιμη authentication bypass ευπάθεια που επηρεάζει τους οικιακούς δρομολογητές (routers) με Arcadyan firmware με σκοπό να συγκεντρώσουν μια ισχυρή σταρτιά από bots δημιουργώντας το Mirai botnet το οποίο, στη συνέχεια θα χρησιμοποιηθεί για κακόβουλες ενέργειες.

Δείτε Ακόμα: Η έκδοση Linux του BlackMatter ransomware στοχεύει διακομιστές VMware ESXi

Η ευπάθεια που εντοπίζεται ως CVE-2021-20090 είναι μια path traversal (βαθμολογία: 9.9/10) ευπάθεια στις διεπαφές ιστού δρομολογητών που διαθέτουν Arcadyan firmware η οποία θα μπορούσε να επιτρέψει στους χάκερς να παρακάμψουν τον έλεγχο ταυτότητας των συσκευών.

Η ευπάθεια εντοπίστηκε από τους ερευνητές της Juniper Threat Labs και είναι μια από τις πολλές που έχουν αποκαλυφθεί το τελευταίο διάστημα και αφορούν σε στόχευση IoT συσκευών.

Εκατομμύρια routers εκτεθειμένα σε επιθέσεις

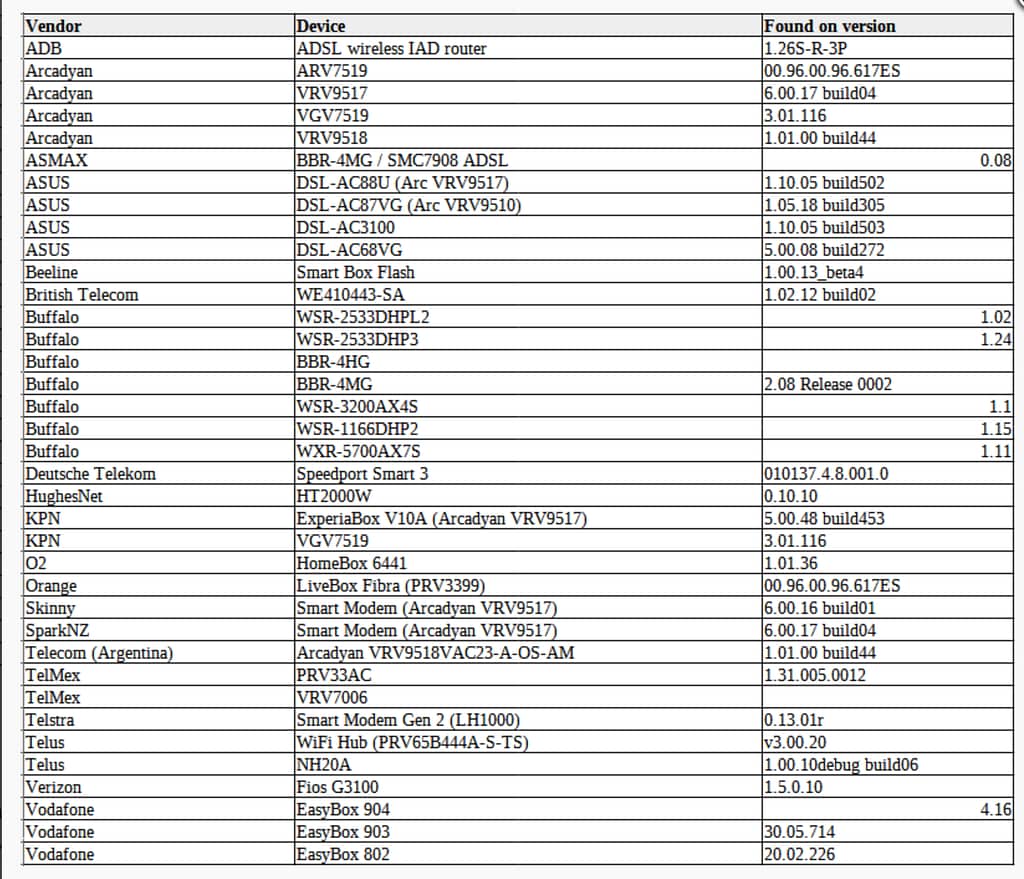

Μεταξύ των ευάλωτων συσκευών συναντάμε δεκάδες μοντέλα routers από πολλούς προμηθευτές και ISP, συμπεριλαμβανομένων των Asus, British Telecom, Deutsche Telekom, Orange, O2 (Telefonica), Verizon, Vodafone, Telstra και Telus.

Με βάση τη μεγάλη λίστα προμηθευτών που επηρεάζονται από αυτό το σφάλμα ασφαλείας, ο συνολικός αριθμός συσκευών που εκτίθενται σε επιθέσεις φτάνει πιθανότατα σε εκατομμύρια δρομολογητές.

Δείτε Ακόμα: Τα bugs BadAlloc εκθέτουν εκατομμύρια IoT συσκευές σε hijack

Πληροφοριακά, η ευπάθεια ασφαλείας ανακαλύφθηκε από την Tenable, η οποία δημοσίευσε ένα security advisory στις 26 Απριλίου ενώ αυτόν τον μήνα – Τρίτη 3 Αυγούστου- πρόσθεσε και το proof of concept exploit code.

«Το κενό ασφαλείας σε Arcadyan’s firmware υπήρχε για τουλάχιστον 10 χρόνια και ως εκ τούτου επηρεάζει τουλάχιστον 20 μοντέλα σε 17 διαφορετικούς προμηθευτές», ανέφερε ο Evan Grant, Tenable Staff Research Engineer, την περασμένη Τρίτη.

Ακολουθεί μια λίστα με όλες τις γνωστές συσκευές και προμηθευτές που επηρεάζονται από το CVE-2021-20090 security bug:

Οι επιθέσεις ξεκινούν δύο ημέρες μετά το PoC exploit release

Από την περασμένη εβδομάδα, η Juniper Threat Labs εντόπισε κάποια μοτίβα επίθεσης που επιχειρούν να εκμεταλλευτούν την ευπάθεια η οποία προέρχεται από μια διεύθυνση IP στην Wuhan, της Κίνας.

Δείτε Ακόμα: Θυμωμένος συνεργάτης του Conti ransomware διαρρέει πληροφορίες

Οι χάκερς πίσω από αυτή την hacking εκστρατεία χρησιμοποιούν κακόβουλα εργαλεία για να αναπτύξουν μια παραλλαγή του Mirai botnet, παρόμοια με αυτά που χρησιμοποιήθηκαν σε ένα προγενέστερο Mirai campaign που στόχευε IoT και network security συσκευές.

«Η ομοιότητα θα μπορούσε να υποδηλώνει ότι οι επιθέσεις αποτελούν έργο της ίδιας hacking ομάδας η οποία έχει στόχο να αναβαθμίσει το οπλοστάσιό της», δήλωσε εκπρόσωπος της Juniper Threat Labs.

Δείτε Ακόμα: Πόσο ασφαλής είναι τελικά η νέα μέθοδος της Apple για τα κακοποιημένα παιδιά

Αξίζει να αναφέρουμε ότι δεδομένου ότι οι περισσότεροι άνθρωποι μπορεί να μην γνωρίζουν καν το μέγεθος κινδύνου και δεν θα αναβαθμίσουν τη συσκευή τους σύντομα, αυτή η τακτική επίθεσης μπορεί να είναι πολύ επιτυχημένη, φθηνή και εύκολη στην εκτέλεση.

Indicators of compromise (IOCs) συμπεριλαμβανομένων διευθύνσεων IP που χρησιμοποιούνται για την πραγματοποιήση των επιθέσεων καθώς και sample hashes είναι διαθέσιμα στο τέλος της έκθεσης της Juniper Threat Labs.

Πήγη πληροφοριών: bleepingcomputer.com