Ερευνητές ασφαλείας της FireEye/Mandiant ανακάλυψαν ότι μία θυγατρική της συμμορίας του DarkSide ransomware, που είναι γνωστή με την ονομασία «UNC2465», πραγματοποίησε supply chain επίθεση εναντίον ενός πωλητή καμερών CCTV. Η UNC2465 λέγεται ότι είναι από τους βασικούς συνεργάτες της συμμορίας του DarkSide, μαζί με άλλες συμμορίες που έχουν λάβει από τη Mandiant τις ονομασίες «UNC2628» και «UNC2659».

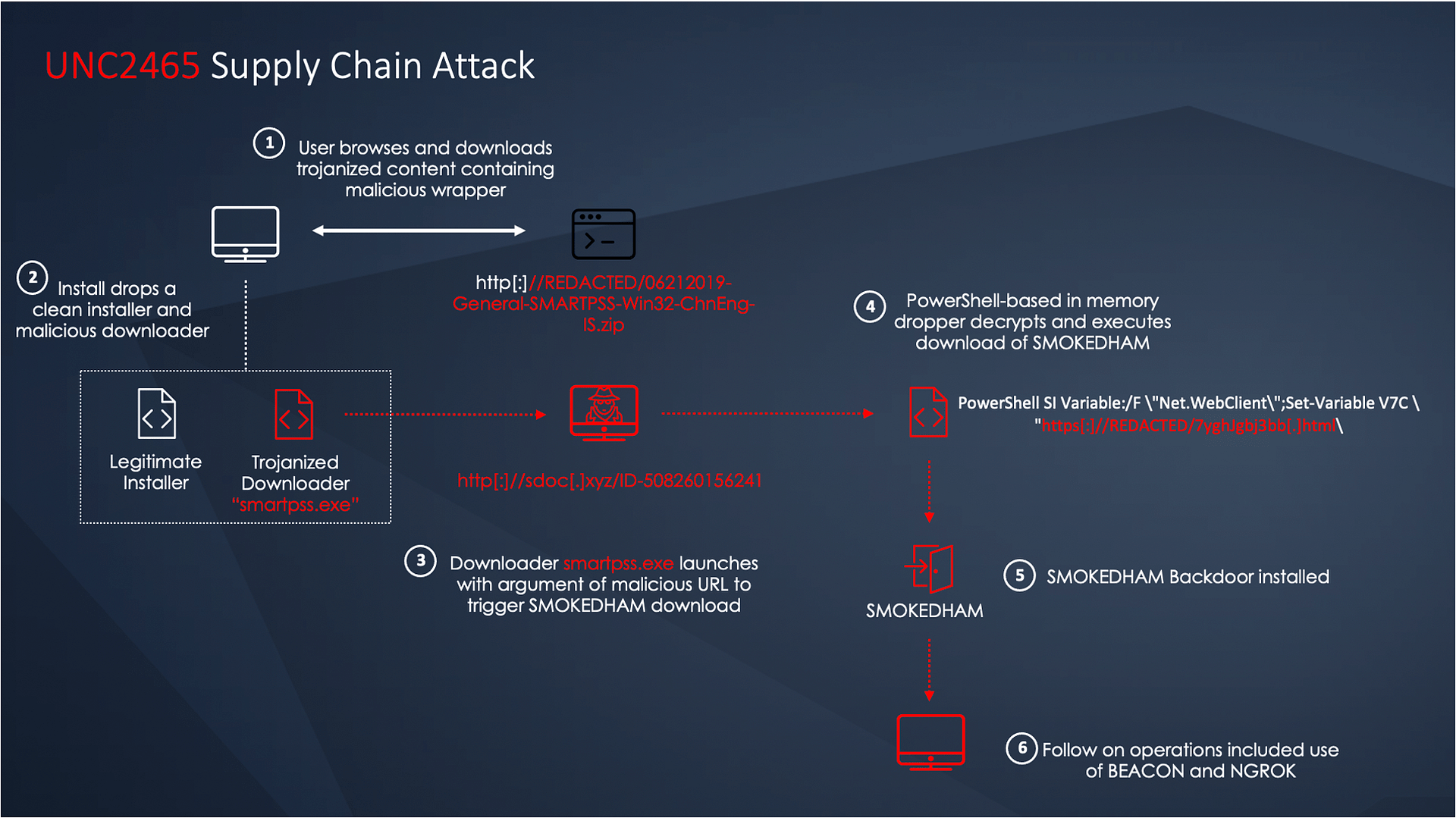

Οι επιτιθέμενοι παραβίασαν το site του προμηθευτή και εμφύτευσαν κακόβουλο κώδικα σε μια εφαρμογή των Windows, μια προσαρμοσμένη έκδοση της εφαρμογής Dahua SmartPSS Windows, την οποία η εταιρεία παρέχει στους πελάτες της για τον έλεγχο των security feeds τους.

Διαβάστε επίσης: Colonial Pipeline: Ανακτήθηκε το μεγαλύτερο μέρος των λύτρων που καταβλήθηκαν στο DarkSide

Ειδικότερα, η Mandiant ανέφερε τα ακόλουθα: «Η εισβολή που περιγράφεται λεπτομερώς σε αυτήν την ανάρτηση ξεκίνησε στις 18 Μαΐου 2021, πραγματοποιήθηκε λίγες μέρες μετά το κλείσιμο της επιχείρησης του DarkSide. Ενώ δεν παρατηρήθηκε κανένα ransomware, η Mandiant πιστεύει ότι οι συμμορίες που έχουν πραγματοποιήσει εισβολές με το DarkSide ενδέχεται να χρησιμοποιούν πολλαπλά προγράμματα θυγατρικών ransomware και μπορούν να εναλλάσσονται μεταξύ τους κατά βούληση. Κάποια στιγμή τον Μάιο του 2021 ή νωρίτερα, η UNC2465 πιθανότατα μόλυνε με trojan δύο πακέτα εγκατάστασης software στο site ενός παρόχου καμερών ασφαλείας CCTV».

Το site παραβιάστηκε για πρώτη φορά στις 18 Μαΐου και οι χάκερς παρέμειναν εντός της εταιρείας μέχρι τις αρχές Ιουνίου, οπότε οι ερευνητές της Mandiant ανακάλυψαν την supply chain επίθεση.

Η μολυσμένη εφαρμογή χρησιμοποιήθηκε από τους εισβολείς για τη διανομή μιας έκδοσης του .NET SMOKEDHAM backdoor, που υποστηρίζει keylogging, λήψη screenshots κι εκτέλεση αυθαίρετων εντολών στα μολυσμένα συστήματα.

Η Mandiant παρατήρησε το trojanized installer που έγινε download σε Windows workstation, αφού ο χρήστης επισκέφθηκε ένα νόμιμο site που είχε χρησιμοποιήσει στο παρελθόν ο οργανισμός-θύμα. Η εταιρεία επιβεβαίωσε ότι ο χρήστης σκόπευε να πραγματοποιήσει λήψη, εγκατάσταση και χρήση του SmartPSS software. Το παρακάτω σχήμα δείχνει μια εικόνα του download page που χρησιμοποιήθηκε για το SmartPSS software.

Δείτε ακόμη: Η επιχείρηση του DarkSide ransomware έκλεισε – οι συνεργάτες διαμαρτύρονται ότι δεν έχουν πληρωθεί

Oι ερευνητές της FireEye συνέδεσαν το SMOKEDHAM backdoor με την ομάδα UNC2465, που αναπτύσσει δραστηριότητα τουλάχιστον από τον Απρίλιο του 2019 και θεωρείται συνεργάτης της επιχείρησης RaaS του DarkSide.

Στην εν λόγω επίθεση, μόλις αναπτύχθηκε το backdoor, η UNC2465 δημιούργησε ένα NGROK tunnel και κινήθηκε πλευρικά σε λιγότερο από 24 ώρες. Μετά από πέντε ημέρες, οι χάκερς της UNC2465 επέστρεψαν και χρησιμοποίησαν πρόσθετα εργαλεία – όπως ένα keylogger και το Cobalt Strike BEACON – κι έκλεψαν credentials με dumping της μνήμης LSASS.

Οι ερευνητές παρατήρησαν ακόμη ότι σε αυτή την supply chain επίθεση, η UNC2465 δεν διένειμε το DarkSide ransomware ως το τελικό payload, χωρίς ωστόσο να αποκλείουν το ενδεχόμενο η ομάδα των κυβερνοεγκληματιών να έχει ενσωματωθεί σε νέα επιχείρηση RaaS.

Πρόταση: Το Μάντσεστερ υφίσταται «συντονισμένη παγκόσμια επίθεση» από χάκερς

Οι ειδικοί συνιστούν τη σάρωση εσωτερικών δικτύων για την εφαρμογή SmartPSS και την αναζήτηση για δείκτες συμβιβασμού που σχετίζονται με το SMOKEDHAM backdoor. Τέλος, η έκθεση των ερευνητών επισημαίνει τα εξής:

«Η μετατόπιση της UNC2465 από drive-by επιθέσεις σε επισκέπτες ιστότοπων ή phishing emails, σε αυτήν την software supply chain επίθεση, δείχνει μια ανησυχητική αλλαγή που φέρνει νέες προκλήσεις. Ενώ πολλοί οργανισμοί εστιάζουν περισσότερο στην περιμετρική άμυνα και στον έλεγχο ταυτότητας δύο παραγόντων (2FA) μετά από πρόσφατα δημόσια παραδείγματα επαναχρησιμοποίησης password ή εκμετάλλευσης VPN συσκευών, η παρακολούθηση σε endpoints συχνά παραβλέπεται ή περιορίζεται στο τυπικό antivirus. Ένα ολοκληρωμένο πρόγραμμα ασφαλείας είναι απαραίτητο για τον μετριασμό του κινδύνου από εξελιγμένες ομάδες, όπως η UNC2465, καθώς αυτές συνεχίζουν να προσαρμόζονται σε ένα μεταβαλλόμενο τοπίο ασφάλειας».

Πηγή πληροφοριών: securityaffairs.co