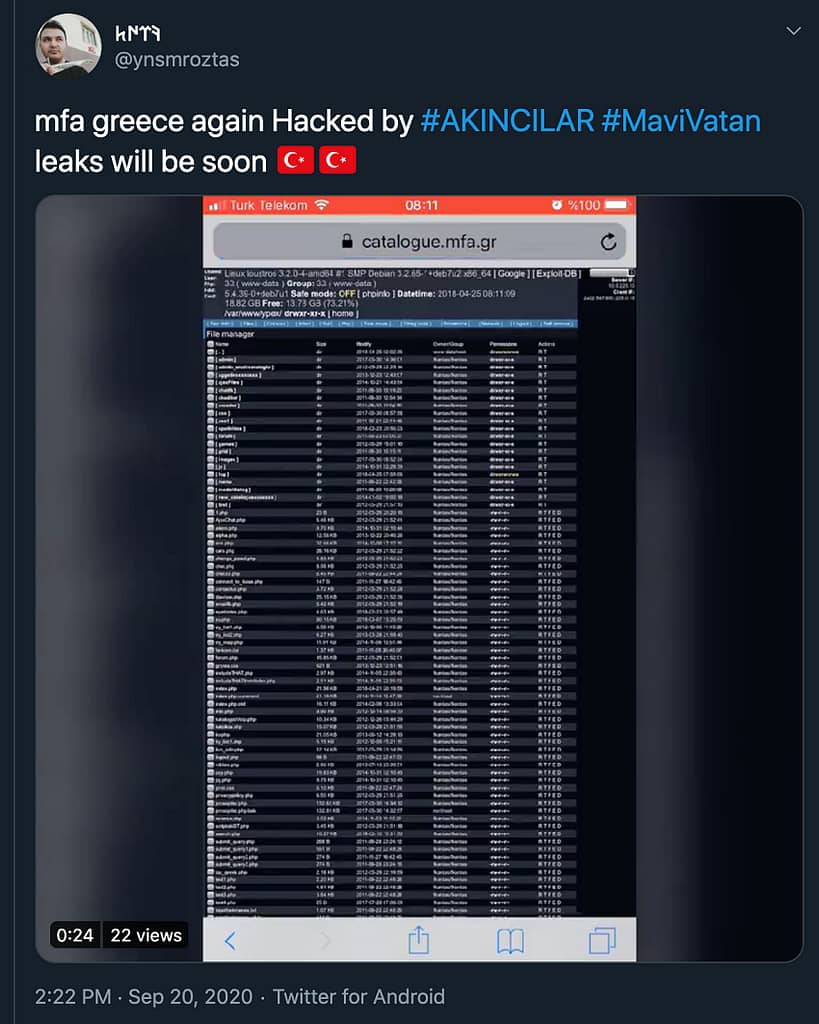

AKINCILAR: Νέα (;) hacking επίθεση στο Υπουργείο Εξωτερικών Νέα (;) hacking επίθεση στην ιστοσελίδα του Υπουργείου Εξωτερικών, catalogue.mfa.gr, έλαβε χώρα πριν μία ώρα από την Τούρκικη hacking ομάδα AKINCILAR.

Σύμφωνα με πληροφορίες που δημοσίευσε ο Τούρκος χρήστης @ynsmroztas στο Twitter, που σχετίζεται άμεσα με την hacking ομαδα, οι AKINCILAR στόχευσαν το site του καταλόγου στοιχείων επικοινωνίας των στελεχών του Υπουργείου Εξωτερικών χρησιμοποιώντας την τεχνική SQL injection, η οποία στις περισσότερες περιπτώσεις συνδυάζεται με παραβίαση και διαρροή ευαίσθητων δεδομένων. Δειτε το χαρακτηριστικό screenshot:

Οι hackers δήλωσαν ότι απέκτησαν πρόσβαση φαινομενικά στην ιστοσελίδα catalogue.mfa.gr εκμεταλλευόμενοι SQL injection ευπάθειες και κατάφεραν να αντλήσουν στοιχεία επικοινωνίας εργαζομένων του Υπουργείου. Επιπλέον φαίνεται ότι απέκτησαν πρόσβαση στην backend database μεσω του πρόσθετου phpmyadmin για διαχείριση της βάσης δεδομένων της ιστοσελίδας. Ακολουθούν κάποια screenshots-αποδείξεις για την επίθεση που δημοσιοποιήσε ο Τούρκος hacker:

Ποια είναι όμως η Τουρκική ομάδα AKINCILAR

Η ομάδα hacking AKINCILAR, φέρεται να είναι μια μικρή και ευέλικτη ομάδα (Akincilar Cyber Warrior) που σχετίζεται/παρακινείται άμεσα από τον Πρόεδρο της Τουρκίας, Recep Tayyip Erdogan.

Η ομάδα Cyber Warrior, επίσης γνωστή ως Akıncılar, είναι μια ομάδα που ιδρύθηκε το 1999. Η ιεραρχία της ομάδας μοιάζει με εκείνη του στρατού αφού η ομάδα ορίζεται ως αδελφότητα όπως μπορεί να δει κανείς στις προϋποθέσεις της για ένταξη νέων ατόμων.

Η ομάδα αναφέρει την παρακάτω φράση για να προοσδιορίσει ποια νέα μέλη θα γίνονται δεκτά: “Θα πρέπει να είστε αφιερωμένοι στην θρησκεία, τις παραδόσεις και τα έθιμά μας.” Επίσης τα μέλη δεν μπορούν να χρησιμοποιούν αργκό όταν επικοινωνούν με άλλα μέλη της ομάδας. Όταν κάποιος ορκίζεται σε έναν από εμάς ορκίζεται σε όλους μας.

Ο ιστότοπος Cyber Warrior ισχυρίζεται ότι η ομάδα ήταν ενεργή κατά τη διάρκεια της προετοιμασίας του τουρκικού νόμου για το διαδίκτυο (Αρ. 565196), το οποίο μάλλον αποτελεί στοιχείο ότι έχουν επαφές με τους Τούρκους υπεύθυνους λήψης αποφάσεων ή την πολιτική ελίτ.

Η ομάδα αναφέρει ότι έργο της είναι να καταπολεμάει το σατανικό και πορνογραφικό περιεχόμενο που προσβάλλει την πίστη και τις ηθικές αξίες της χώρας στο διαδίκτυο. Επίσης αναφέρει ότι από τις επιθέσεις της εξαιρούνται οι παρακάτω:

- Η ομάδα θα υποστηρίξει αφιλοκερδώς τα ιδρύματα, τους ιστότοπους και τις ομάδες που μοιράζονται τις ίδιες ιδέες με την αποστολή μας

- Η ομάδα δεν θα επιτεθεί σε ιστότοπους ή ομάδες που δεν εναντιώνονται στις αξίες της ομάδας

- Σε πολλά διαδικτυακά του φόρουμ, οι Cyber Warriors ισχυρίζονται ότι δεν επιτέθηκαν σε κανένα τουρκικό ιστότοπο. Αυτή η συμπεριφορά φαίνεται συνεπής με τον ισχυρισμό ότι η ομάδα έχει συνδέσεις με την τουρκική αστυνομία σε διαφορετικά επίπεδα. Η ομάδα φαίνεται πως έχει επιτεθεί σε αρκετές ιστοσελίδων χωρών όπως το Ισραήλ, η Αίγυπτος, η Αυστρία και η Αρμενία. Επίσης η Γαλλία φαίνεται να είναι συχνός στόχος της ομάδας. Όλα τα διαθέσιμα στοιχεία δείχνουν ότι η ομάδα έχει ισχυρές διασυνδέσεις με το κράτος και οι ενέργειες της παρακινούνται από τον Ρετζέπ Ταγίπ Ερντογάν και την εξωτερική πολιτική του. Φυσικά η Ελλάδα αποτελεί συχνό στόχο της ομάδας καθώς οι ενέργειες της ομάδας καθοδηγούνται από τις πολιτικές εξελίξεις της εξωτερικής πολιτικής της χώρας. Μέχρι στιγμής στην Ελλάδα έχουν πραγματοποιήσει επιθέσεις εναντίον στόχων υψηλούν προφίλ, γι’ αυτό και η ομάδα είναι ιδιαιτέρως γνωστή στην χώρας μας.

Μέλη της ομάδας χάκερ AKINCILAR, υπό-ομάδα της Cyber Warrior, επαινέθηκαν από την τουρκική αστυνομία για τις επιθέσεις τους κατά του RedHack και άλλων οντοτήτων που αποτελούν απειλή για τα τουρκικά ή ισλαμικά ιδανικά. Αρκετοί hackers της AKINCILAR είναι επίσης στην ομάδα διαχείρισης του Bilişim Güvenliği ve Bilişim Suçlarına Karşı Mücadele Derneği (Σύστημα Ασφάλειας Πληροφοριών και Καταπολέμησης του Εγκλήματος στον κυβερνοχώρο), η οποία παρέχει δωρεάν υποστήριξη ασφάλειας πληροφοριών σε ονόματα domain gov.tr και pol.tr.

Η Cyber Security Research αναφορά της HP που κυκλοφόρησε το 2015 χαρακτήρισε την ομάδα ως χρηματοδοτούμενη από το κράτος με βάση τα ακόλουθα στοιχεία:

Τον Απρίλιο του 2012, εκπρόσωποι από το Bilişim Güvenliği ve Bilişim Suçlarına Karşı Mücadele Derneği (Ασφάλεια πληροφοριών και Counter Cyber Crime Association), συμπεριλαμβανομένου του διευθυντή του ομίλου Gökhan Şanlı, συμμετείχαν σε μια συνάντηση σχετικά με τη διακοπή της πρόσβασης σε ορισμένους τουρκικούς ιστότοπους. Ο Şanlı, ο οποίος χρησιμοποιεί το ψευδώνυμο Doktoray, διαχειρίζεται το forum της ομάδας Cyber Warrior. Επίσης ο Halit Uygur, ο οποίος χρησιμοποιούσε το ψευδώνυμο Dogukan, ήταν βασικό μέλος της ομάδας Cyber Warrior και ήταν επίσης σημαντική προσωπικότητα του Τουρκικού Υπουργείου Παιδείας.

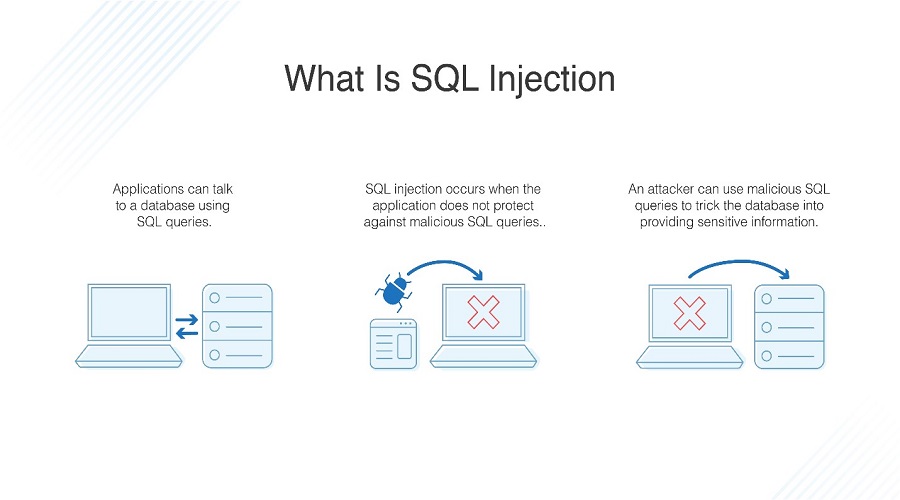

Τι είναι, όμως, η SQL injection επίθεση;

Η SQL injection είναι μια code injection τεχνική, η οποία επιτρέπει στον επιτιθέμενο να “τρέξει” εντολές SQL ενάντια σε ένα server – στόχο. Μια επιτυχημένη SQL injection επίθεση επιτρέπει την εκτέλεση οποιουδήποτε query πάνω στην βάση δεδομένων-στόχο, το οποίο σημαίνει και δυνατότητα συλλογής σημαντικών πληροφοριών, όπως κωδικούς πρόσβασης, ονόματα χρηστών, emails, αριθμούς πιστωτικών καρτών κ.ά.

Οι επιθέσεις αυτές εκμεταλλεύονται ευπάθειες που υπάρχουν σε web εφαρμογές, οι οποίες επικοινωνούν με διακομιστές backend, όπου αποθηκεύονται βάσεις δεδομένων. Η συντομογραφία SQL προέρχεται από τις λέξεις Structured Query Language (Δομημένη Γλώσσα Διατύπωσης Ερωτημάτων). Πρόκειται για μια γλώσσα προγραμματισμού που χρησιμοποιείται για την προσθήκη, τον χειρισμό και την ανάκτηση δεδομένων σε μια βάση δεδομένων SQL. Οι επιτιθέμενοι μπορούν να ανακαλύψουν εύκολα, με μερικές απλές εντολές, αν μια σελίδα είναι ευάλωτη σε SQL injection ευπάθεια. Αν είναι, τότε θα είναι σε θέση να κλέψουν δεδομένα, να τα καταστρέψουν, ακόμα και να γίνουν διαχειριστές του database server.

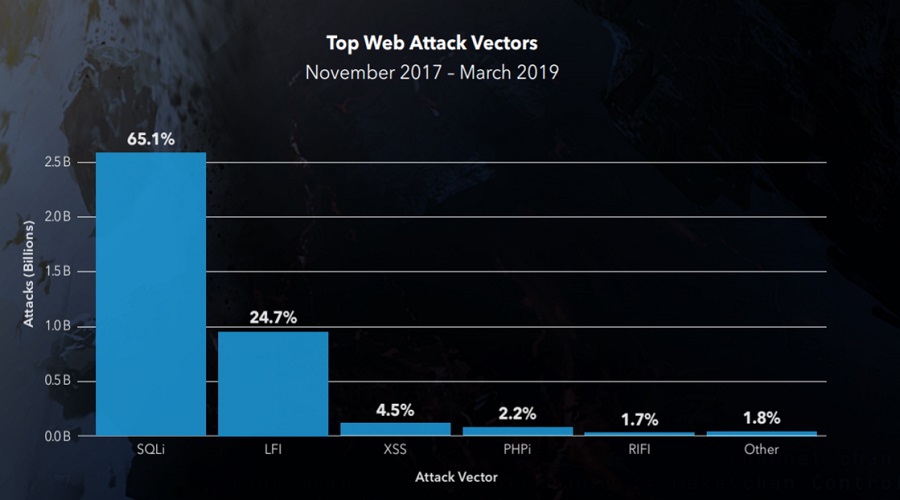

Σύμφωνα με έρευνες, οι SQL injection ευπάθειες είναι από τα πιο κοινά σφάλματα εφαρμογών τα τελευταία χρόνια. Οι πρώτες συζητήσεις για τη συγκεκριμένη επίθεση ξεκίνησαν το 1998. Από το 2007 έως το 2010, οι SQL injection ανήκαν στο top 10 των ευπαθειών web εφαρμογών. Από το 2005 έως το 2011, οι επιθέσεις SQL αντιπροσώπευαν το 83% όλων των (γνωστών) παραβιάσεων δεδομένων.

Υπάρχουν τέσσερις υποκατηγορίες της SQL injection επίθεσης:

- Κλασική SQL injection

- Blind SQL injection

- SQL injection με βάση το Σύστημα Διαχείρισης Βάσης Δεδομένων

- Σύνθετη SQL injection (SQL injection + ανεπαρκής έλεγχος ταυτότητας, SQL injection +DDoS επιθέσεις, SQL injection +DNS hijacking, SQL injection + XSS).

Η επίθεση μέσω SQL injection είναι ένας σχετικά απλός τύπος επίθεσης, καθώς δεν χρειάζονται ειδικά εργαλεία για την πραγματοποίησή της. Ένας έμπειρος εισβολέας μπορεί να αποκτήσει πρόσβαση σε όλο το σύστημα και όχι μόνο στη βάση δεδομένων. Επομένως, οι εταιρείες και οι οργανισμοί θα πρέπει να τη λαμβάνουν σοβαρά υπόψη τους, καθώς μετά από τόσο χρόνια που κυκλοφορεί αυτή η επίθεση, θα έπρεπε όλοι να ήταν πολύ πιο προετοιμασμένοι.

Μέτρα πρόληψης

- Το βασικότερο, ίσως, μέτρο πρόληψης είναι ο σωστός σχεδιασμός, η καλή κατασκευή και η συνεχής επίβλεψη της βάσης δεδομένων, ώστε να μην είναι ευάλωτη στη συγκεκριμένη επίθεση.

- Περιορισμός των στοιχείων παραμετροποίησης του server: Αν περιοριστεί η πρόσβαση σε λάθος παραμέτρους, μπορεί να μειωθεί η πιθανότητα επίθεσης στο server-στόχο. Αν και δεν προσφέρει 100% ασφάλεια, αποτελεί ένα πρώτο βήμα ασφάλειας γύρω από τις βάσεις δεδομένων.

- Καλή γνώση όλων των SQL Servers του δικτύου από τους διαχειριστές: Αρχικά, οι διαχειριστές θα πρέπει να ξέρουν πόσοι SQL servers υπάρχουν στο δίκτυο. Αυτή η διαδικασία μπορεί να μην είναι τόσο απλή όσο φαίνεται, καθώς η πλειοψηφία των servers λειτουργούν σε δυναμικά TCP ports και συνήθως οι servers αυτοί λειτουργούν μόνο όταν ο χρήστης τους “χρειάζεται”. Επομένως, κάποιοι servers μπορεί να μην είναι ενεργοί. Για να βρεθεί το σύνολο των SQL Servers θα μπορούσαν να χρησιμοποιηθούν τα SQL ping, SQL scan και πιο εξειδικευμένα λογισμικά.

- Συνεχείς ενημερώσεις. Οι εταιρείες λογισμικών κυκλοφορούν συχνά updates για να διορθώσουν πιθανές ευπάθειες. Επομένως, οι οργανισμοί πρέπει να φροντίζουν να ενημερώνουν τις εφαρμογές, τα λογισμικά και γενικά τα συστήματα που χρησιμοποιούν, για να παραμείνουν ασφαλείς.

- Απαγόρευση της πρόσβασης σε συγκεκριμένα ports των servers από άγνωστους χρήστες: Δεν προσφέρει την απόλυτη ασφάλεια, ειδικά σε SQL injection επιθέσεις, αλλά είναι ένα σημαντικό μέτρο ασφαλείας για όλο το δίκτυο μιας εταιρείας ή οργανισμού. Για παράδειγμα, το κλείσιμο του UDP Port 1434 [το port αυτό χρησιμοποιείται για χαρτογράφηση των SQL βάσεων δεδομένων της Microsoft (Microsoft SQL monitor database)] και όλων των TCP ports στα οποία “ακούει” ο SQL Server, μπορεί να ενισχύσει την ασφάλεια.

- Υιοθέτηση ισχυρών admin-passwords. Η χρήση ενός ισχυρού κωδικού πρόσβασης μπορεί να αποτρέψει brute force, SQL injection και πολλές άλλες επιθέσεις. Επίσης, προτείνεται η συχνή αλλαγή τους.

Το SecNews συνεχίζει να διερευνά το περιστατικό και θα σας ενημέρωσει για οτιδήποτε νεότερο. Οι διαχειριστές θα πρέπει άμεσα να κατεβάσουν την ιστοσελίδα και να προβούν σε forensics analysis των δεδομένων της επίθεσης ώστε να διαπιστώσουν αν έχουν πληγεί και πρόσθετα πληροφοριακά συστήματα του Υπουργείου, χρησιμοποιώντας ως jump point τον εν λόγω εξυπηρετητή που επλήγει!

[Updated- 23Sep2020:23:54] Για βέλτιστη και αξιόπιστη ενημέρωση, δημοσιοποιούμε την παρατήρηση/επισημείωση φίλου της ιστοσελίδας. Όπως ανέφερε φίλος της ιστοσελίδας μας στα μέσα κοινωνικής δικτύωσης (το όνομα του στην διάθεσή μας), διαπιστώνει ότι οι ημερομηνίες που φαίνονται στο βίντεο που ανάρτησαν οι Τούρκοι hackers είναι προγενέστερες. Αυτό μπορεί να σημαίνει:

α) η ότι η επίθεση πραγματοποιήθηκε σε προγενέστερο χρόνο(2018) και κοινοποιήσαν τα screenshots σήμερα για λόγους εντυπωσιασμόυ (η άποψη του φίλου της ιστοσελίδας)

β) ότι η επίθεση πραγματοποιήθηκε μεν σε προγενέστερο χρόνο όπου τοποθέτησαν τις σχετικές backdoor αλλά χρησιμοποιήθηκε σε μελλοντικό χρόνο (τις τελευταίες ημέρες) για την άντληση των στοιχειών.

Σε κάθε περίπτωση η κοινοποίηση της εν λόγω ανάρτησης εξυπηρετεί πλήρως την ενημέρωση των αρμοδίων ώστε να διερευνήσουν ποια απο τα δύο σενάρια ισχύουν.

Ευχαριστούμε τον φίλο της ιστοσελίδας για την παρατήρηση αναφορικά με την βελτίωση του εν λόγω άρθρου.

Μείνετε συντονισμένοι για περισσότερες πληροφορίες και αντίστοιχα περιστατικά!