Σε μια έκθεση που δημοσιεύθηκε σήμερα, η εταιρεία ασφάλειας στον κυβερνοχώρο Lookout δήλωσε ότι βρήκε στοιχεία που συνδέουν το κακόβουλο λογισμικό Android που χρησιμοποιήθηκε για την κατασκοπεία μειονοτήτων στην Κίνα με έναν μεγάλο εργολάβο που ασχολείται με διάφορα κυβερνητικά έργα από την κινεζική πόλη Xi’an. Η έκθεση της Lookout περιγράφει μια εκστρατεία hacking που εδώ και χρόνια στοχεύει κυρίως την εθνοτική μειονότητα των Ουιγούρων, που ζει στη δυτική Κίνα, αλλά και την κοινότητα του Θιβέτ, σε μικρότερο βαθμό.

Η εκστρατεία μολύνει άτομα σε αυτές τις κοινότητες με malware, επιτρέποντας σε κυβερνητικούς hackers να παρακολουθούν τις δραστηριότητες των μειονοτικών κοινοτήτων στις παραμεθόριες περιοχές της Κίνας, αλλά και αυτών που ζουν στο εξωτερικό σε τουλάχιστον 14 άλλες χώρες.

“Η δραστηριότητα αυτών των εκστρατειών παρακολούθησης έχει παρατηρηθεί ήδη από το 2013”, ανέφεραν οι ερευνητές του Lookout.

Η εταιρεία απέδωσε αυτή τη μυστική παρακολούθηση σε μια ομάδα hacking που πιστεύει ότι λειτουργεί για λογαριασμό της κινεζικής κυβέρνησης.

Ορισμένες από τις προηγούμενες ενέργειες hacking της ομάδας έχουν τεκμηριωθεί από άλλες εταιρείες ασφάλειας στον κυβερνοχώρο και η ομάδα είναι ήδη γνωστή σε κύκλους του κλάδου με διαφορετικά κωδικά ονόματα, όπως APT15, GREF, Ke3chang, Mirage, Vixen Panda και Playful Dragon.

Η συντριπτική πλειοψηφία των προηγούμενων επιθέσεων APT15 αφορούσε malware που έχει σχεδιαστεί για να μολύνει desktop Windows, αλλά η Lookout δήλωσε ότι η ομάδα ανέπτυξε επίσης ένα οπλοστάσιο hacking εργαλείων Android.

Τα εργαλεία hacking που ήταν ήδη γνωστά περιλαμβάνουν στελέχη κακόβουλου λογισμικού που προσδιορίζονται ως HenBox, PluginPhantom, Spywaller και DarthPusher. Εκτός από αυτά, η Lookout είπε ότι ανακάλυψε άλλα τέσσερα καινούρια, τα οποία ονόμασαν SilkBean, DoubleAgent, CarbonSteal και GoldenEagle.

Η Lookout είπε ότι συνδέει αναμφισβήτητα αυτά τα νέα στελέχη κακόβουλου λογισμικού Android με προηγούμενα Android εργαλεία hacking της APT15 λόγω της κοινής υποδομής και της χρήσης των ίδιων ψηφιακών πιστοποιητικών για την υπογραφή διαφόρων δειγμάτων.

Για να διανείμει το malware, η Lookout είπε ότι το APT15 δεν ανέβασε τις εφαρμογές στο Google Play Store, αλλά αντ ‘αυτού χρησιμοποίησε μια τεχνική γνωστή ως επίθεση “watering hole“, όπου χάκαραν νόμιμους ιστότοπους και εισήγαγαν κακόβουλο κώδικα σε αυτά. Ο κακόβουλος κώδικας ανακατευθύνει τους χρήστες σε ιστοσελίδες, φόρουμ, καταστήματα εφαρμογών και άλλους ιστότοπους. Σε αυτές τις σελίδες ζητάται από τους χρήστες να κάνουν λήψη και εγκατάσταση εφαρμογών που έχουν μολυνθεί από το κακόβουλο λογισμικό της APT15.

Ωστόσο, η Lookout είπε ότι κατά τα πρώτα στάδια της έρευνάς της για το νέο κακόβουλο λογισμικό της APT15, βρήκαν έναν διακομιστή εντολών και ελέγχου για το λογισμικό κατασκοπίας GoldenEagle που δεν είχε προστατευτεί.

Οι ερευνητές ασφαλείας δήλωσαν ότι απέκτησαν πρόσβαση στον διακομιστή και σύλλεξαν πληροφορίες για τα θύματα και τους χειριστές που διαχειρίζονται το κακόβουλο λογισμικό.

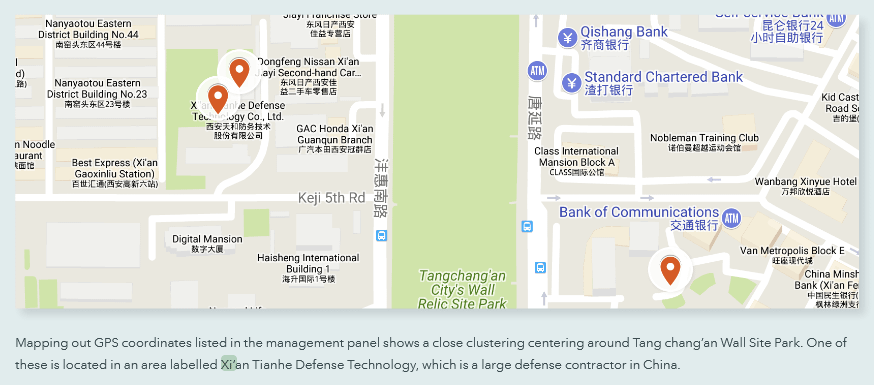

Κοιτάζοντας τα αρχεία καταγραφής, η Lookout είπε ότι βρήκε δεδομένα από τις πρώτες συσκευές που μολύνθηκαν με το GoldenEagle. Όταν η Lookout έψαξε για τις συντεταγμένες από αυτές τις μολυσμένες συσκευές, διαπίστωσε ότι οι περισσότερες ήταν γύρω από μία μόνο περιοχή.

Η Lookout είπε ότι οι συντεταγμένες GPS προέρχονταν από ένα κτίριο που φιλοξενεί τα γραφεία της Xi’an Tianhe Defense Technology, ενός μεγάλου εργολάβου της πόλης Xi’an, στην κεντρική Κίνα.

Το γεγονός ότι η Lookout συνέδεσε ένα δείγμα κακόβουλου λογισμικού της APT15 με έναν Κινέζο εργολάβο δεν είναι μια νέα ανακάλυψη. Από το 2017 έως το 2019, άλλες τέσσερις κινεζικές κρατικές ομάδες hacking έχουν συνδεθεί με εργολάβους που προσλαμβάνονται από κινεζικές υπηρεσίες πληροφοριών που λειτουργούν σε διάφορα περιφερειακά γραφεία.