Μια εγκληματική συμμορία που πραγματοποιεί επιθέσεις ransomware, στοχεύει οργανισμούς που χρησιμοποιούν τεχνολογία απομακρυσμένης πρόσβασης Citrix που δεν έχει διορθωθεί ή δεν έχει ασφαλή προστασία. Στη συνέχεια κλέβουν δεδομένα, απελευθερώνουν malware κρυπτογράφησης και απειλούν ότι θα δημοσιεύσουν τα δεδομένα για να επιβάλλουν την πληρωμή λύτρων, προειδοποιεί η εθνική ομάδα αντιμετώπισης καταστάσεων της Νέας Ζηλανδίας.

Σε μια προειδοποίηση που εκδόθηκε την περασμένη εβδομάδα, η CERT NZ λέει ότι μια “εξελιγμένη και καλοσχεδιασμένη” εκστρατεία επίθεσης «χτυπάει» απροετοίμαστους οργανισμούς με το Nefilim – γνωστό και ως Nephilim – ransomware.

“Γνωρίζουμε ότι οι εισβολείς αποκτούν πρόσβαση στα δίκτυα οργανώσεων μέσω συστημάτων απομακρυσμένης πρόσβασης, όπως το πρωτόκολλο remote desktop και τα εικονικά ιδιωτικά δίκτυα“, αναφέρει η ειδοποίηση ασφαλείας της CERT NZ. “Αποκτούν πρόσβαση μέσω αδύναμων κωδικών πρόσβασης, οργανισμών που δεν χρησιμοποιούν έλεγχο ταυτότητας πολλαπλών παραγόντων ως επιπλέον επίπεδο ασφάλειας ή συστήματων απομακρυσμένης πρόσβασης που δεν έχουν επιδιορθωθεί.”

Αφού αυτή η ομάδα εισβολέων αποκτήσει πρόσβαση σε ένα δίκτυο, οι ερευνητές ασφαλείας λένε ότι χρησιμοποιούν νόμιμα εργαλεία για να προσπαθήσουν να αποφύγουν τον εντοπισμό.

Μόλις οι εισβολείς αποκτήσουν πρόσβαση στο σύστημα απομακρυσμένης πρόσβασης, τότε χρησιμοποιούν εργαλεία όπως τα Mimikatz, PsExec και Cobalt Strike για να αυξήσουν τα προνόμια, να μετακινηθούν πλευρικά σε ένα δίκτυο και να δημιουργήσουν persistence στο δίκτυο,” λέει η CERT NZ.

Εξαγωγή δεδομένων και μετά Ransomware

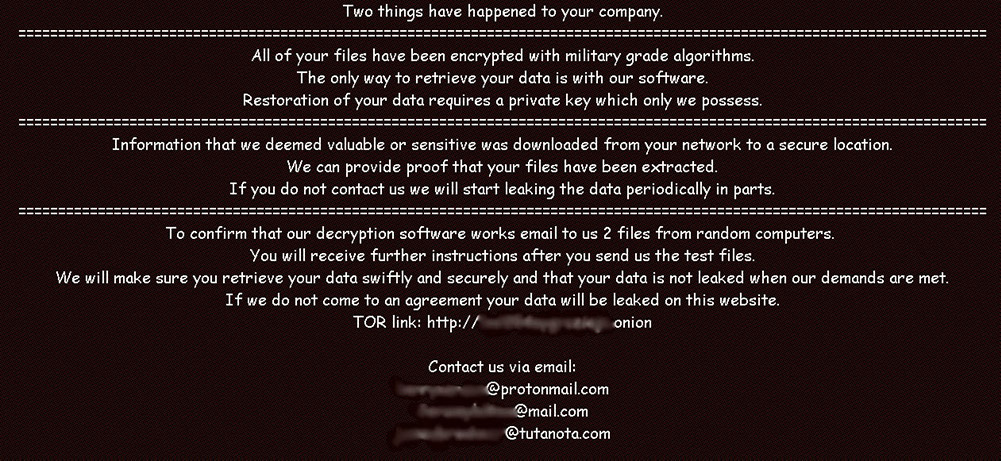

Οι εισβολείς σε αυτήν την καμπάνια είχαν ως στόχο το να εντοπίσουν ευαίθητα δεδομένα και μετά να τα εξάγουν. Αφού απέκτησαν πρόσβαση στο δίκτυο, εγκατέστησαν malware κρυπτογράφησης σε όσο το δυνατόν περισσότερα συνδεδεμένα στο δίκτυο συστήματα, λέει η CERT NZ. Ενώ αυτή η καμπάνια περιλαμβάνει το Nephilim ransomware, σημειώνει ότι “μπορούν να χρησιμοποιηθούν και άλλα ransomware.”

Όσον αφορά το ευάλωτο λογισμικό που στοχεύεται από hackers, “Οι τεχνολογίες απομακρυσμένης πρόσβασης της Citrix έχουν αναφερθεί ως ένας κοινός τρόπος για να αποκτήσουν πρόσβαση οι εισβολείς”, λέει η CERT NZ, αναφερόμενη σε μια ευπάθεια του Citrix, CVE-2019-19781, η οποία ήρθε στο φως τον περασμένο Δεκέμβριο και επιδιορθώθηκε τον Ιανουάριο εν μέσω αναφορών ότι έγινε ευρεία εκμετάλλευση.

Οι ειδικοί ασφαλείας λένε ότι σε αντίθεση με τις υπηρεσίες ransomware-as-a-service όπως το REvil, γνωστό και ως Sodinokibi, στις οποίες οι φορείς εκμετάλλευσης παρέχουν κώδικα ransomware σε συνεργάτες και διαχωρίζουν τα κέρδη, το Nephilim φαίνεται να λειτουργεί ως «κλειστό κύκλωμα» από μία μόνο συμμορία.

“Το Nephilim εμφανίστηκε τον Μάρτιο του 2020 και μοιράζεται ένα σημαντικό μέρος του κώδικα με μια άλλη οικογένεια ransomware, τη Nemty”, σημειώνει η εταιρεία ασφαλείας AlienVault. “Το Nephilim είναι μια άλλη οικογένεια ransomware που έχει εμφανιστεί σε πολλές καταστροφικές εκστρατείες που απειλούν να δημοσιεύσουν ευαίσθητες πληροφορίες των θυμάτων σε περίπτωση που δεν συνεργαστούν “με τα αιτήματα του επιτιθέμενου.”

Η τακτική της εξαγωγής δεδομένων και η χρήση τους με σκοπό τον εξαναγκασμό των θυμάτων να πληρώσουν λύτρα, πραγματοποιήθηκε πρώτα από την συμμορία Maze τον περασμένο Νοέμβριο. Έκτοτε, περίπου δώδεκα άλλοι χειριστές RaaS και συμμορίες ransomware ακολούθησαν.

Μία από τις πιο σημαντικές επιθέσεις μέχρι σήμερα του ransomware Nefilim ήταν εναντίον του γιγαντιαίου ομίλου Toll Group.

Παρακολουθήστε την πλευρική κίνηση

Για να εξακριβώσετε εάν ένας οργανισμός έχει πληγεί από το Nefilim, “ελέγξτε τα συστήματα απομακρυσμένης πρόσβασης για οποιοδήποτε σημάδι μη εξουσιοδοτημένης πρόσβασης”, συμβουλεύει η CERT NZ. “Αν εντοπιστεί μη εξουσιοδοτημένη πρόσβαση, απαιτείται περαιτέρω διερεύνηση για τον προσδιορισμό τυχόν πλευρικής κίνησης στο δίκτυο.”

Κίνδυνος παραβίασης δεδομένων

Όπως και με άλλες συμμορίες ransomware που ασκούν πλέον το λεγόμενο “data exfiltration”, η εστίαση των εισβολέων του Nefilim στο κλοπή δεδομένων πριν από την κρυπτογράφηση συστημάτων σημαίνει ότι οι οργανισμοί δεν πρέπει απλώς να κάνουν ανάκτηση των συστημάτων τους μετά το ransomware, αλλά επίσης να εξακριβώσουν ποια δεδομένα έχουν κλαπεί.

Σύμφωνα με κανόνες κοινοποίησης παραβίασης που ισχύουν σε πολλές χώρες, συμπεριλαμβανομένων των ΗΠΑ και της Ευρώπης σύμφωνα με τον Γενικό Κανονισμό Προστασίας Δεδομένων της ΕΕ, εάν ορισμένοι τύποι προσωπικών ή οικονομικών πληροφοριών κλαπούν από εισβολείς, ο οργανισμός ενδέχεται να χρειαστεί να αναφέρει την παράβαση σε αρχές και ενδεχομένως να στέλνουν ειδοποιήσεις παραβίασης στα άτομα που επηρεάζονται.

Οι ερευνητές του SentinelLabs, του ερευνητικού τμήματος του SentinelOne, λένε ότι η συμμορία του Nefilim απειλεί να διαρρεύσει κλεμμένα δεδομένα, εκτός εάν συνεργαστούν τα θύματα, και ιστορικά θεωρεί ότι οποιαδήποτε απόπειρα διαπραγμάτευσης του μεγέθους της απαιτούμενης πληρωμής λύτρων θα είναι αποτυχημένη.

“Ενώ τα Maze, DoppelPaymer και REvil τείνουν να λαμβάνουν το μεγαλύτερο μέρος της κάλυψης των μέσων ενημέρωσης, το Nephilim είναι μια άλλη οικογένεια που έχει συνδεθεί με πολλές, καταστροφικές εκστρατείες που απειλούν να δημοσιεύσουν ευαίσθητες πληροφορίες των θυμάτων σε περίπτωση που αποτύχουν να «συνεργαστούν» με τα αιτήματα του εισβολέα », σημειώνει το SentinelLabs.