Η εταιρεία ασφάλειας στον κυβερνοχώρο, Sophos, δημοσίευσε μια ενημέρωση ασφαλείας το Σάββατο για να διορθώσει μια zero-day ευπάθεια στο XG enterprise firewall, που είχε ήδη αρχίσει να χρησιμοποιείται από hackers.

Η Sophos είπε ότι έμαθε για τη zero-day ευπάθεια την Τετάρτη 22 Απριλίου, όταν έλαβε μια αναφορά από έναν από τους πελάτες της. Ο πελάτης ανέφερε ότι έβλεπε “ένα ύποπτο field value στο interface διαχείρισης”.

H Sophos μελέτησε την αναφορά και διαπίστωσε ότι επρόκειτο για μια επίθεση και όχι για κάποιο σφάλμα στο προϊόν της.

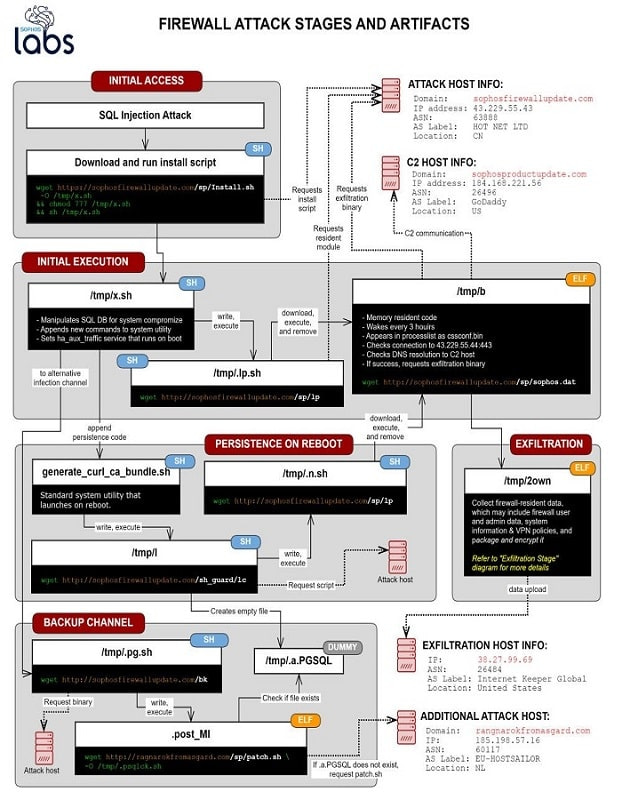

Οι hackers χρησιμοποίησαν ένα SQL injection σφάλμα για να κλέψουν κωδικούς πρόσβασης

“Η επίθεση χρησιμοποίησε μια προηγουμένως άγνωστη SQL injection ευπάθεια για να αποκτήσουν οι hackers πρόσβαση σε εκτεθειμένες XG συσκευές“, δήλωσε η Sophos.

Οι hackers στόχευσαν Sophos XG Firewall συσκευές που είχαν την υπηρεσία HTTPS ή τον πίνακα ελέγχου του User Portal εκτεθειμένα στο Internet.

Η Sophos είπε ότι οι hackers χρησιμοποίησαν την SQL injection ευπάθεια για τη λήψη ενός payload στη συσκευή. Αυτό το payload έκλεψε αρχεία από το XG Firewall.

Τα κλεμμένα δεδομένα θα μπορούσαν να περιλαμβάνουν ονόματα χρηστών και hashed κωδικούς πρόσβασης του διαχειριστή της firewall συσκευής, του firewall portal και κωδικούς λογαριασμών χρηστών που χρησιμοποιούνται για απομακρυσμένη πρόσβαση στη συσκευή.

Η Sophos είπε ότι οι κωδικοί πρόσβασης για άλλα εξωτερικά συστήματα ελέγχου ταυτότητας των πελατών, όπως AD ή LDAP, δεν επηρεάζονται από την εκμετάλλευση της ευπάθειας.

Η εταιρεία ασφαλείας είπε ότι δεν βρήκε στοιχεία που να αποδεικνύουν ότι οι hackers χρησιμοποίησαν τα κλεμμένα passwords για πρόσβαση σε XG Firewall συσκευές, ή σε άλλα μέρη στα εσωτερικά δίκτυα των πελατών της.

Ποιες firmware εκδόσεις του XG Firewall (SFOS) επηρεάστηκαν;

Σύμφωνα με τη Sophos, η ευπάθεια επηρέασε όλες τις εκδόσεις του XG Firewall firmware τόσο σε φυσικά όσο και σε εικονικά firewalls. Όλες οι υποστηριζόμενες εκδόσεις του XG Firewall firmware / SFOS έλαβαν την επείγουσα διόρθωση (SFOS 17.0, 17.1, 17.5, 18.0). Οι πελάτες που χρησιμοποιούν παλαιότερες εκδόσεις SFOS μπορούν να προστατευθούν αναβαθμίζοντας σε μια υποστηριζόμενη έκδοση.

Η Sophos κυκλοφόρησε αμέσως patch

Η βρετανική εταιρεία δήλωσε ότι ετοίμασε και προώθησε ήδη μια αυτόματη ενημέρωση για όλα τα XG Firewalls, που έχουν ενεργοποιημένη τη δυνατότητα αυτόματης ενημέρωσης.

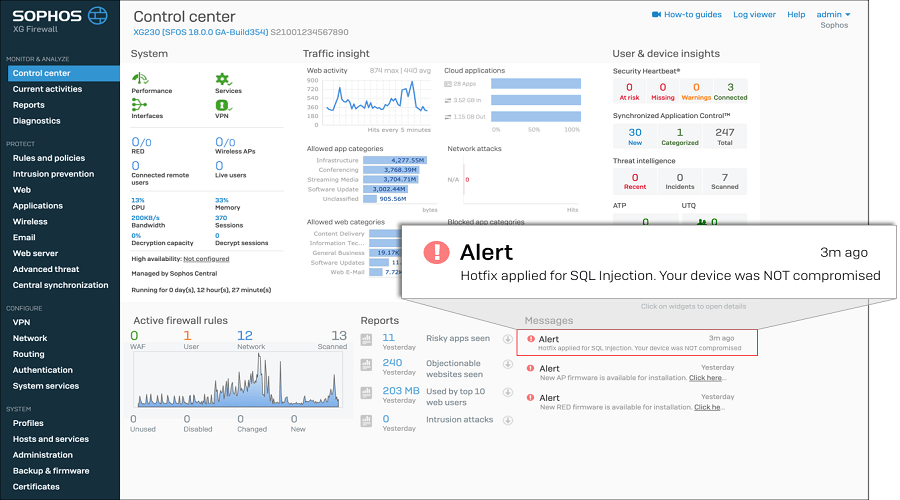

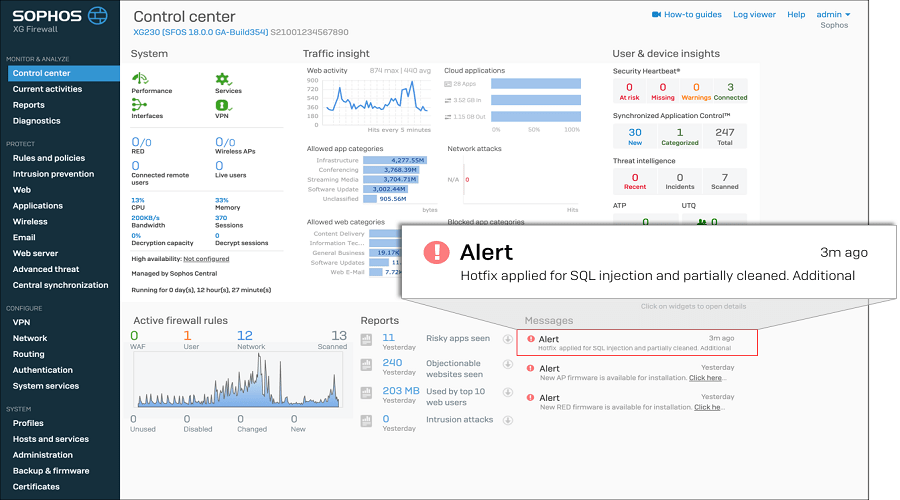

Αυτό το patch εμποδίζει την εκμετάλλευση της ευπάθειας και προσθέτει ένα ειδικό πλαίσιο στον πίνακα ελέγχου του XG Firewall, που ενημερώσει τους κατόχους των συσκευών για το εάν η συσκευή τους έχει παραβιαστεί.

Όταν δεν έχει παραβιαστεί:

Όταν έχει παραβιαστεί:

Για τις εταιρείες που επηρεάστηκαν από την επίθεση, η Sophos προτείνει μια σειρά βημάτων, τα οποία περιλαμβάνουν επαναφορά κωδικού πρόσβασης και επανεκκίνηση συσκευών:

- Επαναφορά λογαριασμών του διαχειριστή portal και του διαχειριστή συσκευής

- Επανεκκίνηση XG συσκευών

- Επαναφορά κωδικών πρόσβασης για όλους τους τοπικούς λογαριασμούς χρηστών

- Επαναφορά των κωδικών πρόσβασης σε όλους τους λογαριασμούς, που μπορεί να έχουν επαναχρησιμοποιηθεί τα XG credentials

Η Sophos συνιστά, επίσης, στις εταιρείες να απενεργοποιήσουν τα interfaces διαχείρισης του firewall στις internet-facing θύρες, εάν δεν τα χρειάζονται. Οδηγίες για την απενεργοποίηση του πίνακα ελέγχου στο WAN interface βρίσκονται εδώ.