Η ομάδα απειλών που αναφέρεται τακτικά ως APT33 είναι γνωστό ότι στοχεύει επιθετικά στις πετρελαϊκές και αεροπορικές βιομηχανίες. Αυτή η ομάδα απειλών έχει αναφερθεί επί σειρά ετών, αλλά τα πρόσφατα ευρήματά μας δείχνουν ότι η ομάδα έχει χρησιμοποιήσει περίπου δώδεκα live Command and Control (C&C) servers για εξαιρετικά περιορισμένη στόχευση. Η ομάδα θέτει πολλαπλά επίπεδα εμπλοκής για την εκτέλεση αυτών των C&C servers σε εκστρατείες malware που απευθύνονται σε οργανισμούς της Μέσης Ανατολής, των ΗΠΑ και της Ασίας.

Πιστεύουμε ότι αυτά τα botnets, το καθένα από τα οποία αποτελείται από μια μικρή ομάδα έως και δώδεκα μολυσμένων υπολογιστών, χρησιμοποιούνται για να κερδίσουν με επιμονή μέσα στα δίκτυα επιλεγμένων στόχων. Το malware είναι μάλλον basic και έχει περιορισμένες δυνατότητες που περιλαμβάνουν τη λήψη και τη λειτουργία πρόσθετου malware.

Το APT33 φαίνεται να κάνει πιο δυναμικές επιθέσεις τα τελευταία χρόνια. Για παράδειγμα, για τουλάχιστον δύο χρόνια η ομάδα χρησιμοποιούσε την ιδιωτική ιστοσελίδα ενός υψηλόβαθμου ευρωπαίου πολιτικού για να στέλνει phishing email σε επιχειρήσεις που ανήκουν στην αλυσίδα εφοδιασμού πετρελαϊκών προϊόντων. Οι στόχοι περιελάμβαναν μια εγκατάσταση ύδρευσης που χρησιμοποιείται από τον αμερικανικό στρατό για την παροχή πόσιμου νερού σε μία από τις στρατιωτικές βάσεις της.

Οι επιθέσεις αυτές έχουν πιθανώς οδηγήσει σε συγκεκριμένες “εισβολές” στη βιομηχανία πετρελαίου. Για παράδειγμα, το φθινόπωρο του 2018, παρατηρήσαμε τις επικοινωνίες μεταξύ μιας πετρελαιοειδούς εταιρείας που εδρεύει στην Ουκρανία με computer servers στην περιοχή του Ηνωμένου Βασιλείου και της Ινδίας και ενός server APT33 C & C. Μια άλλη ευρωπαϊκή πετρελαϊκή εταιρεία υπέστη μια μόλυνση από APT33 malware σε έναν από τους κεντρικούς υπολογιστές της στην Ινδία για τουλάχιστον 3 εβδομάδες το Νοέμβριο και το Δεκέμβριο του 2018. Υπήρχαν πολλές άλλες εταιρείες σε εφοδιαστικές αλυσίδες πετρελαίου, οι οποίες είχαν παραβιαστεί το φθινόπωρο του 2018. Αυτές οι εισβολές υποδεικνύουν μεγάλο κίνδυνο για τις εταιρείες στη βιομηχανία πετρελαίου, καθώς η ομάδα APT33 είναι γνωστό ότι χρησιμοποιεί καταστροφικό malware.

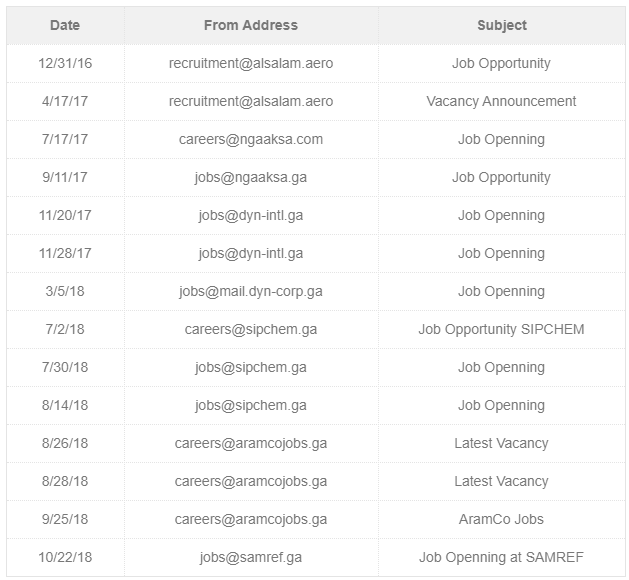

Τα δύο πρώτα email στον παραπάνω πίνακα (που τελειώνουν σε .com και .aero) έχουν γίνει spoof από την ομάδα απειλών. Ωστόσο, οι διευθύνσεις που τελειώνουν στο .ga προέρχονται από την υποδομή του εισβολέα. Όλες οι διευθύνσεις μοιάζουν με γνωστές εταιρείες αεροπορίας και πετρελαίου και φυσικού αερίου.

Εκτός από τις σχετικά θορυβώδεις επιθέσεις του APT33 κατά των αλυσίδων εφοδιασμού προϊόντων πετρελαίου, διαπιστώσαμε ότι το APT33 χρησιμοποιεί αρκετά C&C domains για μικρά botnets που αποτελούνται από περίπου δώδεκα bots το καθένα.

Φαίνεται ότι το APT33 έδωσε ιδιαίτερη προσοχή για να δυσκολέψει την παρακολούθηση. Τα domain C & C φιλοξενούνται συνήθως σε cloud hosted proxies. Αυτοί οι proxies αναμεταδίδουν αιτήματα URL από τα μολυσμένα bots σε κοινόχρηστους web servers που ενδέχεται να φιλοξενούν χιλιάδες νόμιμα domain. Τα backends αναφέρουν δεδομένα bot πίσω σε έναν συγκεντρωτή δεδομένων και ένα control server bot που βρίσκεται σε μια αποκλειστική διεύθυνση IP. Οι εισβολείς συνδέονται με αυτούς τους συγκεντρωτές μέσω ενός ιδιωτικού δικτύου VPN με nodes εξόδου που αλλάζουν συχνά. Οι εισβολείς δίνουν εντολή στα bots και συλλέγουν δεδομένα από τα bots χρησιμοποιώντας αυτές τις συνδέσεις VPN.

Το φθινόπωρο του 2019 εντοπίσαμε 10 live bot data servers και παρακολουθούσαμε μερικούς από αυτούς για μήνες. Αυτοί οι συγκεντρωτές λαμβάνουν δεδομένα από πολύ λίγους C & C servers (μόνο 1 ή 2), με μόνο δώδεκα θύματα ανά μοναδικό domain C & C. Ο παρακάτω πίνακας παραθέτει ορισμένα από τα παλαιότερα domain C & C που εξακολουθούν να υπάρχουν σήμερα.

Οι hackers χρησιμοποιούν συχνά εμπορικές υπηρεσίες VPN για να αποκρύψουν τον τόπο τους όταν διαχειρίζονται C & C servers και κάνουν αναγνωρίσεις. Αλλά εκτός από τη χρήση υπηρεσιών VPN που είναι διαθέσιμες για οποιονδήποτε χρήστη, βλέπουμε τακτικά τους εισβολείς να χρησιμοποιούν ιδιωτικά δίκτυα VPN που έχουν δημιουργήσει για τον εαυτό τους.

Η δημιουργία ενός ιδιωτικού VPN μπορεί εύκολα να γίνει με τη μίσθωση δύο server από κέντρα δεδομένων σε όλο τον κόσμο και με τη χρήση λογισμικού ανοικτού κώδικα όπως το OpenVPN. Αν και οι συνδέσεις από ιδιωτικά δίκτυα VPN εξακολουθούν να προέρχονται από φαινομενικά άσχετες διευθύνσεις IP σε όλο τον κόσμο, αυτό το είδος κυκλοφορίας είναι στην πραγματικότητα ευκολότερο να εντοπιστεί.