Η περιβόητη ομάδα hacking FIN7 χρησιμοποιεί ένα αυτοματοποιημένο σύστημα επίθεσης που εκμεταλλεύεται τις ευπάθειες Microsoft Exchange και SQL injection για να παραβιάσει εταιρικά δίκτυα, να κλέψει δεδομένα και να επιλέξει στόχους για επιθέσεις ransomware με βάση το οικονομικό μέγεθος.

Η ομάδα πληροφοριών απειλών της Prodaft παρακολουθεί τις λειτουργίες της ομάδας FIN7 εδώ και πολλά χρόνια και τελικά αποκάλυψε αυτό το σύστημα.

Δείτε επίσης: Το Zerobot malware εξαπλώνεται πλέον εκμεταλλευόμενο τις ευπάθειες του Apache

Πριν τη δημοσιοποίησή του, η Prodaft αποκάλυψε πληροφορίες σε μια έκθεση στο BleepingComputer σχετικά με την εσωτερική ιεραρχία του FIN7, τις συνδέσεις με πολλαπλά προγράμματα ransomware και ένα έξυπνο σύστημα SSH backdoor που εφαρμόζεται για την κλοπή εμπιστευτικών εγγράφων από παραβιάσεις σε δίκτυα.

Από το 2012, η FIN7 είναι μια ενεργή ρωσόφωνη εγκληματική ομάδα με μοναδικό κίνητρο το οικονομικό κέρδος.

Έχουν συσχετιστεί με επιθέσεις σε ΑΤΜ, δημιουργία ψεύτικων εταιρειών ασφάλειας στον κυβερνοχώρο για να προσλαμβάνουν εισβολείς για επιθέσεις ransomware και πολλά άλλα.

Πλατφόρμα auto-attack για Microsoft Exchange

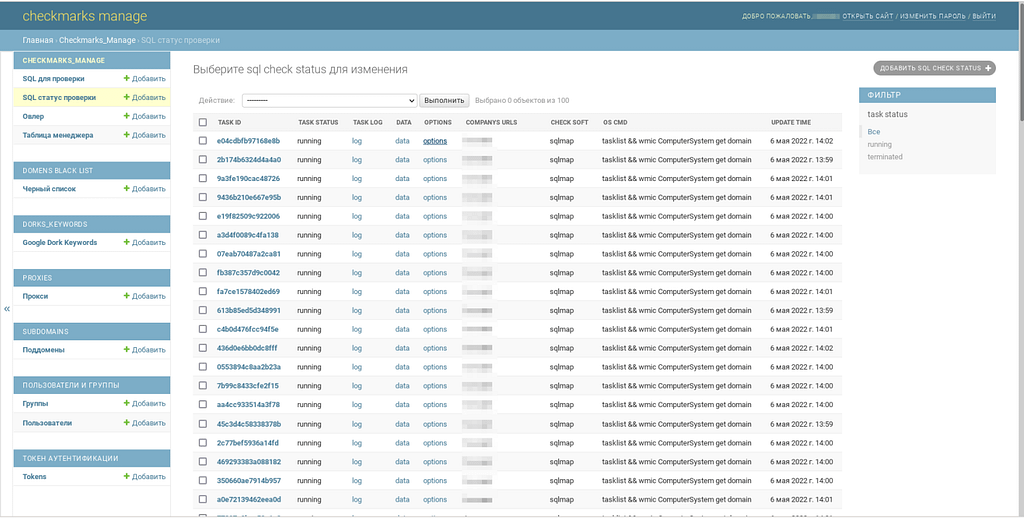

Το καινοτόμο auto-attack σύστημα “Checkmarks” είναι ένα ισχυρό εργαλείο για τη σάρωση ευπαθειών απομακρυσμένης εκτέλεσης κώδικα και αύξησης προνομίων του Microsoft Exchange, όπως οι CVE-2021-34473, CVE-2021-34523 και CVE-2021-31207.

Τον Ιούνιο του 2021, η FIN7 άρχισε να αξιοποιεί τα Checkmarks για να εντοπίζει γρήγορα τα αδύνατα σημεία στα δίκτυα των εταιρειών και να τα παραβιάζει χρησιμοποιώντας την PowerShell για να κάνει drop web shells

H FIN7 αξιοποίησε μια σειρά από exploits για να διεισδύσει στα δίκτυα-στόχους, συμπεριλαμβανομένου του δικού τους προσαρμοσμένου κώδικα και των διαθέσιμων στο κοινό PoC.

Δείτε επίσης: Οι χάκερ κλέβουν μεγάλες ποσότητες τροφίμων και τις πωλούν στο dark web

Εκτός από τα ελαττώματα του MS Exchange, η πλατφόρμα επίθεσης Checkmarks διαθέτει και ένα module SQL injection που χρησιμοποιεί το SQLMap για σάρωση για πιθανά εκμεταλλεύσιμα ελαττώματα στον ιστότοπο ενός στόχου.

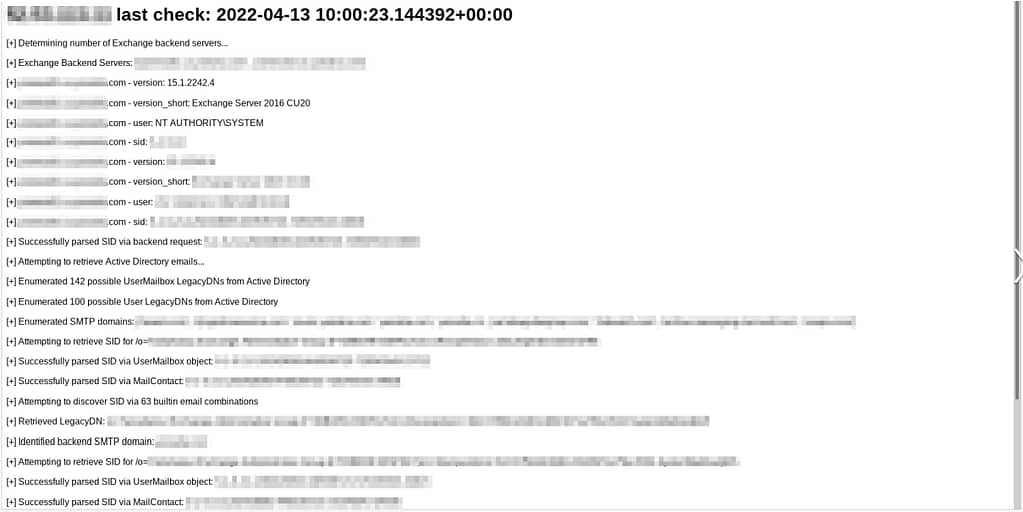

Μετά την αρχική φάση επίθεσης, το Checkmarks εκτελεί γρήγορα διαδικασίες post-exploitation, όπως η εξαγωγή μηνυμάτων ηλεκτρονικού ταχυδρομείου από το Active Directory και η συλλογή δεδομένων από διακομιστές Exchange.

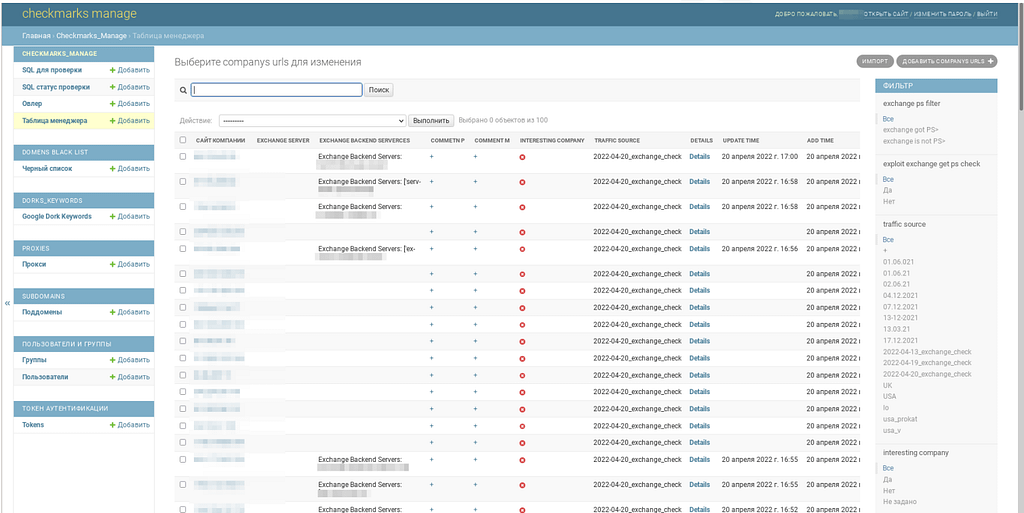

Όταν εντοπίζονται νέα θύματα, ενσωματώνονται γρήγορα σε έναν κεντρικό πίνακα ελέγχου για τους χειριστές της FIN7, ώστε να βλέπουν περισσότερες πληροφορίες σχετικά με το επηρεαζόμενο endpoint.

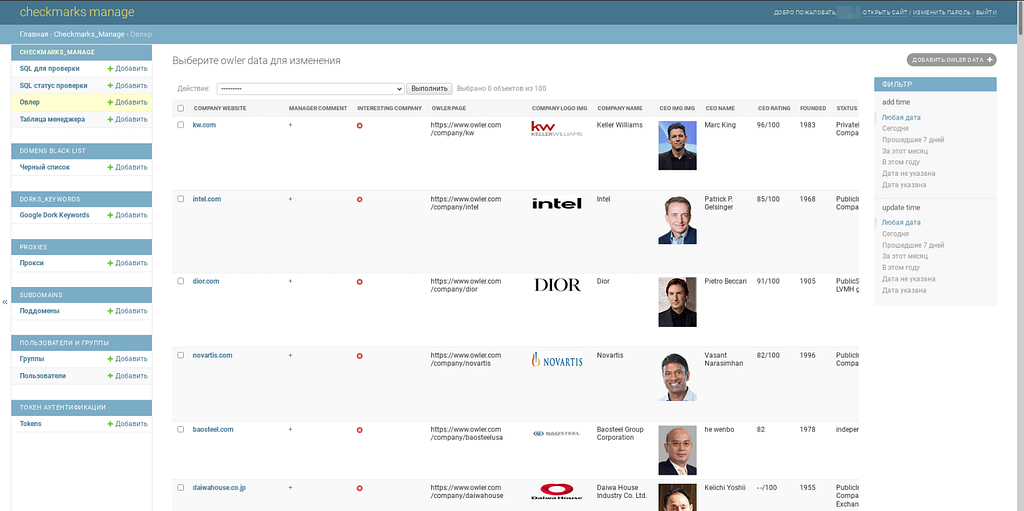

Στη συνέχεια, η εσωτερική ομάδα “μάρκετινγκ” της FIN7 εξετάζει όλες τις νέες καταχωρίσεις και προσθέτει σχόλια στην πλατφόρμα Checkmarks, προκειμένου να καταγράψει τα έσοδα του θύματος, τον αριθμό των μελών του προσωπικού, το domain, τα στοιχεία της έδρας και άλλα χρήσιμα στοιχεία που μπορούν να βοηθήσουν τους pentesters να αποφασίσουν αν αξίζει ή όχι να επιτεθούν σε αυτή την εταιρεία.

Δείτε επίσης: Knox College ransomware: Hackers ζητούν λύτρα από φοιτητές

Όταν πρόκειται για την αξιολόγηση του μεγέθους και της οικονομικής κατάστασης μιας εταιρείας, η ομάδα μάρκετινγκ της FIN7 προβαίνει σε εξαντλητικό due diligence. Για την έρευνά τους χρησιμοποιούν μια σειρά αξιόπιστων πηγών, όπως οι Owler, Crunchbase, DNB, Zoominfo, Mustat και Similarweb.

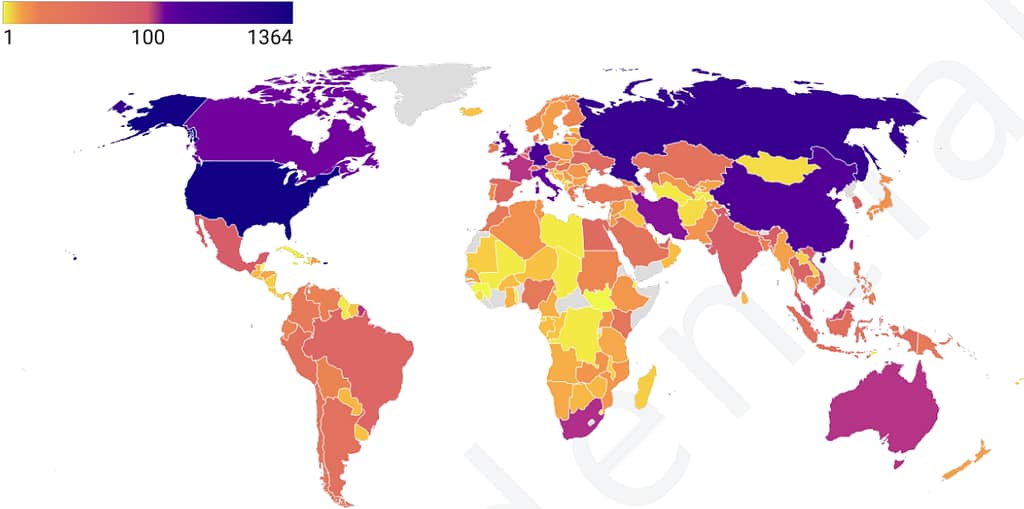

Η Prodaft λέει ότι η πλατφόρμα Checkmarks του FIN7 έχει ήδη χρησιμοποιηθεί για επιθέσεις σε 8.147 εταιρείες, κυρίως με έδρα τις Ηνωμένες Πολιτείες (16,7%), μετά από σάρωση πάνω από 1,8 εκατομμύρια στόχους.

Συμπερασματικά, είναι σαφές ότι η FIN7 είναι μία από τις πιο επικίνδυνες οργανώσεις κυβερνοεγκληματιών που κυκλοφορούν σήμερα και δεν πρέπει να λαμβάνεται ελαφρά τη καρδία από οποιονδήποτε ιδιοκτήτη επιχείρησης ή καταναλωτή. Οι εξελιγμένες τακτικές τους τους καθιστούν έναν τρομερό αντίπαλο για κάθε οργανισμό που δεν διαθέτει ισχυρά μέτρα ασφαλείας- ωστόσο, παραμένοντας σε εγρήγορση και λαμβάνοντας προληπτικά μέτρα για τη βελτίωση της κατάστασης της κυβερνοασφάλειάς σας – όπως η ανάπτυξη λογισμικού προστασίας από ιούς και η εκπαίδευση των εργαζομένων στα κατάλληλα πρωτόκολλα ασφαλείας ηλεκτρονικού ταχυδρομείου – μπορείτε να μειώσετε δραστικά τις πιθανότητες να πέσετε θύμα μιας επίθεσης hack της FIN7.

Πηγή πληροφοριών: bleepingcomputer.com