Οι χειριστές του RomCom RAT έχουν ανανεώσει τη στρατηγική τους και τώρα εκμεταλλεύονται γνωστά λογισμικά (SolarWinds, KeePass κλπ) για τη διανομή του malware.

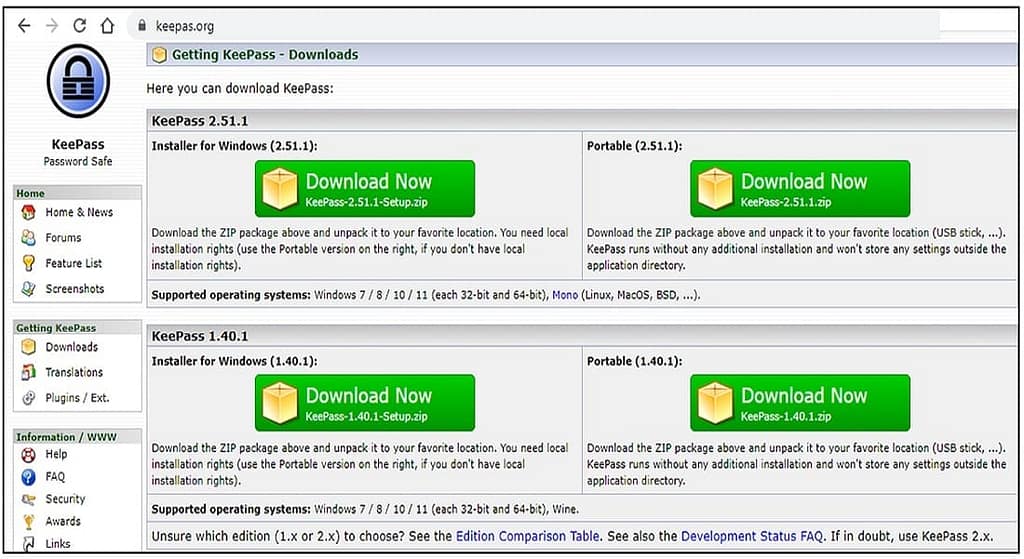

Η BlackBerry ανακάλυψε μια νέα εκστρατεία διανομής του RomCom. Οι εγκληματίες του κυβερνοχώρου έχουν δημιουργήσει κλώνους των επίσημων download portals των SolarWinds Network Performance Monitor (NPM), KeePass password manager και PDF Reader Pro προκειμένου να μεταμφιέσουν το κακόβουλο λογισμικό τους ως νόμιμο πρόγραμμα.

Δείτε επίσης: Η νέα ομάδα Crimson Kingsnake υποδύεται δικηγορικά γραφεία σε επιθέσεις BEC

Η Unit 42 διαπίστωσε ότι οι κακόβουλοι φορείς είχαν, επίσης, δημιουργήσει έναν ψεύτικο ιστότοπο για να μιμηθούν το λογισμικό Veeam Backup and Recovery.

Οι hackers όχι μόνο αντέγραψαν τον κώδικα HTML για να δημιουργήσουν έναν πανομοιότυπο ιστότοπο, αλλά κατοχύρωσαν και domains που ήταν παρόμοια με το αρχικό νόμιμο domain – κάνοντας τον ψεύτικο ιστότοπό τους να φαίνεται πιο αξιόπιστος.

Προηγουμένως, η BlackBerry είχε εντοπίσει το RomCom malware σε επιθέσεις εναντίον στρατιωτικών οργανισμών στην Ουκρανία.

RomCom malware: Μιμείται νόμιμα λογισμικά

Ο ιστότοπος που αντιγράφει το SolarWinds NPM παρέχει μια trojanised έκδοση της δωρεάν δοκιμής και συνδέσμους προς μια πραγματική φόρμα εγγραφής της SolarWinds. Εάν συμπληρωθεί από το θύμα, θα επικοινωνήσει μαζί του ένας πραγματικός υπάλληλος υποστήριξης πελατών.

Ωστόσο, η κατεβασμένη εφαρμογή περιλαμβάνει ένα κακόβουλο DLL που κατεβάζει και εκτελεί ένα αντίγραφο του RomCom RAT από το φάκελο “C:\Users\user\AppData\Local\Temp”.

Δείτε επίσης: LockBit ransomware: Η συμμορία απειλεί να διαρρεύσει δεδομένα της Continental

Το αρχείο SolarWinds-Orion-NPM-Eval.exe που μεταφορτώθηκε υπογράφεται με το ίδιο ψηφιακό πιστοποιητικό που χρησιμοποίησαν οι χειριστές του RAT στην εκστρατεία τους στην Ουκρανία. Ο ιδιοκτήτης του πιστοποιητικού εμφανίζεται ως “Wechapaisch Consulting & Construction Limited“.

Ο κλωνοποιημένος ιστότοπος για το KeePass ανακαλύφθηκε από τους ερευνητές την 1η Νοεμβρίου 2022 και διανέμει το αρχείο “KeePass-2.52.zip“.

Το αρχείο ZIP περιέχει διάφορα αρχεία, για παράδειγμα, το “hlpr.dat“, το οποίο είναι ο dropper του RomCom RAT. Περιέχει, επίσης, το “setup.exe” που εκτελεί το dropper.

Ο χρήστης πρέπει να εκτελέσει χειροκίνητα το Setup.exe μετά τη λήψη του αρχείου.

Οι ερευνητές της BlackBerry ανακάλυψαν έναν δεύτερο ψεύτικο ιστότοπο του KeePass καθώς και έναν ιστότοπο του PDF Reader Pro, και οι δύο σχεδιασμένοι στα ουκρανικά.

Τα δεδομένα που συλλέχθηκαν δείχνουν ότι ο βασικοί στόχοι του RomCom RAT εξακολουθούν να είναι ουκρανικοί οργανισμοί, ωστόσο τώρα οι επιτιθέμενοι έχουν διευρύνει το πεδίο εφαρμογής ώστε να συμπεριλάβει και αγγλόφωνους χρήστες.

Η μέθοδος που χρησιμοποιούν οι επιτιθέμενοι για να δελεάσουν τους χρήστες να επισκεφτούν αυτούς τους ιστότοπους είναι άγνωστη, αλλά είναι πιθανό να το κάνουν μέσω phishing, SEO poisoning ή με δημοσιεύσεις σε φόρουμ ή μέσα κοινωνικής δικτύωσης.

Τον Αύγουστο του 2022, η Unit 42 της Palo Alto Networks συνέδεσε το RomCom RAT με μια θυγατρική της ομάδας Cuba Ransomware.

Δείτε επίσης: Η Vodafone Italia αποκαλύπτει παραβίαση δεδομένων – χακαρίστηκε ένας reseller

Το κακόβουλο λογισμικό RomCom RAT ήταν σχετικά άγνωστο εκείνη την εποχή, ωστόσο υποστήριζε επικοινωνίες με βάση το ICMP και προσέφερε στους χειριστές ένα ευρύ φάσμα εντολών. Αυτές περιλάμβαναν file actions, δημιουργία και παραποίηση διεργασιών, κλοπή δεδομένων, καθώς και εκκίνηση reverse shell.

Η προηγούμενη έκθεση της BlackBerry σχετικά με το RomCom RAT δεν βρήκε σαφή στοιχεία που να συνδέουν την επιχείρηση με γνωστούς φορείς απειλών. Στη νέα έκθεση, όμως, αναφέρεται ότι το malware μπορεί να συνδέεται με τις ομάδες Cuba Ransomware και Industrial Spy, ωστόσο, δεν είναι ακόμα ξεκάθαρα τα κίνητρα των χειριστών. Το Cuba ransomware είναι ιδιαίτερα επικίνδυνο επειδή όχι μόνο κρυπτογραφεί τα αρχεία, αλλά διαγράφει shadow copies, καθιστώντας πολύ πιο δύσκολη την ανάκτηση των αρχείων χωρίς την καταβολή των λύτρων.

Πηγή: www.bleepingcomputer.com