Ένας κινεζόφωνος παράγοντας απειλής έχει αποδοθεί σε ένα νέο είδος εξελιγμένου UEFI firmware rootkit που ονομάζεται CosmicStrand.

Οι κινεζόφωνοι χάκερ χρησιμοποιούν από το 2016 τουλάχιστον, malware που βρίσκεται ουσιαστικά απαρατήρητο σε firmware images για ορισμένες μητρικές, μια από τις πιο επίμονες απειλές που είναι κοινώς γνωστή ως UEFI rootkit.

Οι ερευνητές της εταιρείας κυβερνοασφάλειας Kaspersky την ονόμασαν CosmicStrand, αλλά μια παλαιότερη παραλλαγή της απειλής ανακαλύφθηκε από αναλυτές malware στο Qihoo360, οι οποίοι την ονόμασαν Spy Shadow Trojan.

Δεν είναι σαφές πώς ο ηθοποιός της απειλής κατάφερε να εισάγει το rootkit στα firmware images των μηχανών-στόχων, αλλά οι ερευνητές βρήκαν το malware σε μηχανήματα με μητρικές κάρτες ASUS και Gigabyte.

Το λογισμικό Unified Extensible Firmware Interface (UEFI) είναι αυτό που συνδέει το λειτουργικό σύστημα ενός υπολογιστή με το firmware του υποκείμενου υλικού.

Ο κώδικας UEFI είναι ο πρώτος που εκτελείται κατά τη διάρκεια της σειράς εκκίνησης ενός υπολογιστή, πριν από το λειτουργικό σύστημα και τις διαθέσιμες λύσεις ασφαλείας.

Το malware που έχει φυτευτεί στο UEFI firmware image δεν είναι μόνο δύσκολο να αναγνωριστεί, αλλά είναι επίσης εξαιρετικά ανθεκτικό, καθώς δεν μπορεί να αφαιρεθεί με την επανεγκατάσταση του λειτουργικού συστήματος ή με την αντικατάσταση της μονάδας αποθήκευσης.

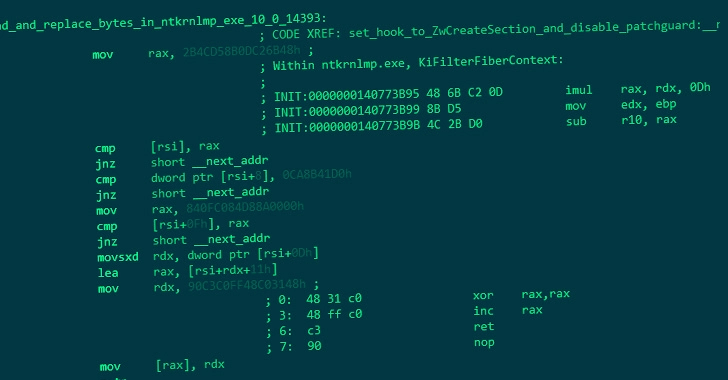

Μια αναφορά από την Kaspersky σήμερα παρέχει τεχνικές λεπτομέρειες για το CosmicStrand, από το μολυσμένο στοιχείο UEFI έως την ανάπτυξη ενός εμφυτεύματος σε επίπεδο πυρήνα σε ένα σύστημα Windows σε κάθε εκκίνηση.

Η όλη διαδικασία αποτελείται από τη δημιουργία ενός άγκιστρου για την τροποποίηση του loader του λειτουργικού συστήματος και τον έλεγχο ολόκληρου του execution flow για την εκκίνηση του shellcode που ανακτά το payload από το control server.

Ο Mark Lechtik, πρώην μηχανικός της Kaspersky, τώρα στη Mandiant, ο οποίος συμμετείχε στην έρευνα, εξηγεί ότι τα παραβιασμένα firmware images συνοδεύονταν από ένα τροποποιημένο πρόγραμμα οδήγησης CSMCORE DXE, το οποίο επιτρέπει μια legacy διαδικασία boot.

Δείτε επίσης: T-Mobile: Συμφωνεί να πληρώσει $ 350 εκατομμύρια σε πελάτες για την περσινή παραβίαση δεδομένων

«Αυτό το πρόγραμμα οδήγησης τροποποιήθηκε έτσι ώστε να παρεμποδίζει τη σειρά εκκίνησης και να εισάγει κακόβουλη λογική σε αυτό», σημειώνει ο Lechtik σε tweet τη Δευτέρα.

Ενώ η παραλλαγή CosmicStrand που ανακάλυψε η Kaspersky είναι πιο πρόσφατη, οι ερευνητές στο Qihoo360 αποκάλυψαν το 2017 τις πρώτες λεπτομέρειες σχετικά με μια πρώιμη έκδοση του κακόβουλου λογισμικού.

Οι Κινέζοι ερευνητές άρχισαν να αναλύουν το εμφύτευμα αφού ένα θύμα ανέφερε ότι ο υπολογιστής του είχε δημιουργήσει έναν νέο λογαριασμό και το λογισμικό προστασίας από ιούς συνέχιζε να ειδοποιεί για μόλυνση από κακόβουλο λογισμικό.

Σύμφωνα με την έκθεσή τους, το παραβιασμένο σύστημα λειτουργούσε σε μια μεταχειρισμένη motherboard ASUS που ο ιδιοκτήτης είχε αγοράσει από ένα ηλεκτρονικό κατάστημα.

Η Kaspersky μπόρεσε να προσδιορίσει ότι το CosmicStrand rootkit UEFI είχε καταχωρηθεί σε firmware images μητρικών καρτών Gigabyte ή ASUS που έχουν κοινά design χρησιμοποιώντας το chipset H81.

Αυτό αναφέρεται σε παλιό υλικό μεταξύ 2013 και 2015 που ως επί το πλείστον έχει διακοπεί σήμερα.

Δεν είναι σαφές πώς τοποθετήθηκε το εμφύτευμα στους μολυσμένους υπολογιστές, καθώς η διαδικασία θα περιλάμβανε είτε φυσική πρόσβαση στη συσκευή είτε μέσω ενός πρόδρομου malware ικανού να επιδιορθώσει αυτόματα το firmware image.

Τα θύματα που εντοπίστηκαν από την Kaspersky παρέχουν επίσης λίγες ενδείξεις σχετικά με τον παράγοντα απειλής και τον στόχο του, καθώς τα μολυσμένα συστήματα που εντοπίστηκαν ανήκουν σε ιδιώτες στην Κίνα, το Ιράν, το Βιετνάμ και τη Ρωσία που δεν μπορούσαν να συνδεθούν με έναν οργανισμό ή έναν κλάδο.

Δείτε επίσης: Η SonicWall προειδοποιεί για κρίσιμο σφάλμα SQL injection

Ωστόσο, οι ερευνητές συνέδεσαν το CosmicStrand με έναν κινεζόφωνο ηθοποιό με βάση μοτίβα κώδικα που φάνηκαν επίσης στο cryptomining botnet MyKings, όπου αναλυτές κακόβουλου λογισμικού στη Sophos βρήκαν τεχνουργήματα στην κινεζική γλώσσα.

Η Kaspersky λέει ότι το CosmicStrand UEFI firmware rootkit μπορεί να παραμείνει στο σύστημα για όλη τη διάρκεια ζωής του υπολογιστή και χρησιμοποιείται σε λειτουργίες εδώ και χρόνια, από τα τέλη του 2016.

Η πρώτη ευρέως διαδεδομένη αναφορά σχετικά με ένα rootkit UEFI που βρέθηκε, το LoJax, ήρθε το 2018 από την ESET και χρησιμοποιήθηκε σε επιθέσεις από Ρώσους χάκερ στην ομάδα APT28 (γνωστούς και ως Sednit, Fancy Bear, Sofacy).

Σχεδόν τέσσερα χρόνια αργότερα και οι επιθέσεις κακόβουλου λογισμικού UEFI στην καθημερινότητα έχουν γίνει πιο συχνές και δεν ήταν μόνο προχωρημένοι χάκερ που εξερευνούσαν αυτήν την επιλογή:

Μάθαμε για το MosaicRegressor από την Kaspersky το 2020, αν και χρησιμοποιήθηκε σε επιθέσεις το 2019 εναντίον μη κυβερνητικών οργανώσεων.

Στα τέλη του 2020 ήρθε η είδηση ότι οι προγραμματιστές του TrickBot δημιούργησαν το TrickBoot, μια νέα ενότητα που έλεγχε μηχανήματα που είχαν παραβιαστεί για ευπάθειες UEFI.

Ένα άλλο rootkit UEFI αποκαλύφθηκε στα τέλη του 2021 που θα αναπτυχθεί από το Gamma Group ως μέρος της λύσης επιτήρησης FinFisher.

Την ίδια χρονιά, προέκυψαν λεπτομέρειες από την ESET σχετικά με ένα ακόμη bootkit που ονομάζεται ESPecter, που πιστεύεται ότι χρησιμοποιείται κυρίως για κατασκοπεία και με προέλευση ήδη από το 2012.

Το MoonBounce, που θεωρείται ένα από τα πιο εξελιγμένα εμφυτεύματα firmware UEFI, αποκαλύφθηκε φέτος τον Ιανουάριο ότι χρησιμοποιείται από την Winnti, μια κινεζόφωνη ομάδα χάκερ (επίσης γνωστή ως APT41).

Πηγή: bleepingcomputer.com