Ένα λιγότερο γνωστό στέλεχος ransomware που ονομάζεται AstraLocker κυκλοφόρησε πρόσφατα τη δεύτερη σημαντική έκδοσή του και σύμφωνα με αναλυτές απειλών, οι χειριστές του συμμετέχουν σε γρήγορες επιθέσεις που ρίχνουν το payload του απευθείας από τα συνημμένα email.

Δείτε επίσης: Η Βόρεια Κορέα είναι πιθανώς πίσω από το Horizon hack

Αυτή η προσέγγιση είναι αρκετά ασυνήθιστη, καθώς όλα τα ενδιάμεσα βήματα που χαρακτηρίζουν συνήθως τις επιθέσεις email είναι εκεί για να βοηθήσουν στην αποφυγή εντοπισμού και να ελαχιστοποιήσουν τις πιθανότητες εμφάνισης red flag σε προϊόντα ασφαλείας email.

Σύμφωνα με την ReversingLabs, η οποία παρακολουθεί τις επιχειρήσεις του AstraLocker, οι αντίπαλοι δεν φαίνεται να ενδιαφέρονται για την αναγνώριση, την αξιολόγηση πολύτιμων αρχείων και την πλευρική κίνηση του δικτύου.

Αντίθετα, εκτελούν επιθέσεις “smash-n-grab” με στόχο μια γρήγορη πληρωμή.

Δείτε επίσης: Το OpenSea αποκαλύπτει παραβίαση δεδομένων – προειδοποιεί για επιθέσεις phishing

Από το έγγραφο στο encryption

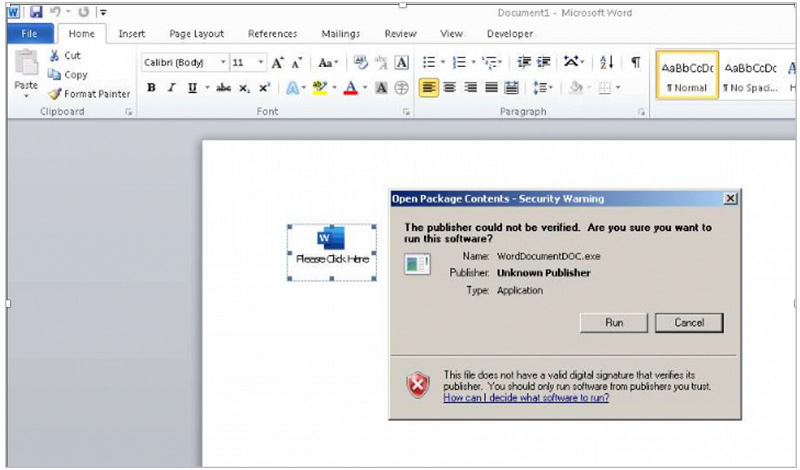

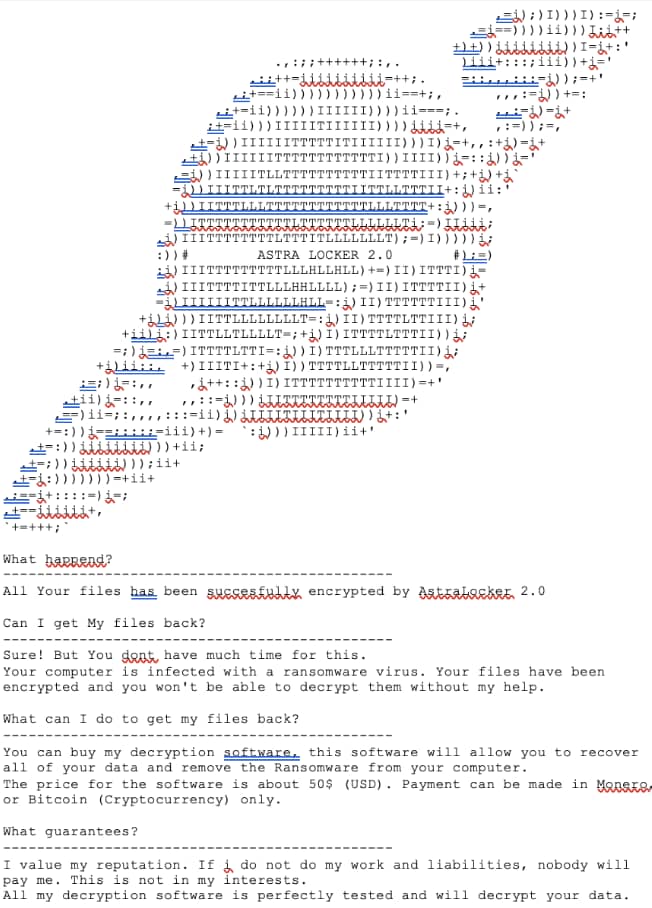

Το δέλεαρ που χρησιμοποιείται από τους χειριστές του AstraLocker 2.0 είναι ένα έγγραφο του Microsoft Word που κρύβει ένα αντικείμενο OLE με το ransomware payload. Το ενσωματωμένο εκτελέσιμο αρχείο χρησιμοποιεί το όνομα αρχείου “WordDocumentDOC.exe”.

Για να εκτελέσει το payload, ο χρήστης πρέπει να κάνει κλικ στο “Run” στο προειδοποιητικό παράθυρο διαλόγου που εμφανίζεται κατά το άνοιγμα του εγγράφου, μειώνοντας περαιτέρω τις πιθανότητες επιτυχίας για τους απειλητικούς παράγοντες.

Αυτή η μαζική προσέγγιση είναι σύμφωνη με τη τακτική “smash-n-grab” του Astra, επιλέγοντας αντικείμενα OLE αντί για μακροεντολές VBA που είναι πιο κοινά στη διανομή κακόβουλου λογισμικού.

Μια άλλη περίεργη επιλογή είναι η χρήση του SafeEngine Shielder v2.4.0.0 για τη συσκευασία του εκτελέσιμου αρχείου, το οποίο είναι τόσο παλιό και outdated πακέτο που το reverse engineering είναι σχεδόν αδύνατο.

Μετά από έλεγχο anti-analysis για να διασφαλιστεί ότι το ransomware δεν εκτελείται σε virtual machine και ότι δεν έχουν φορτωθεί προγράμματα εντοπισμού σφαλμάτων σε άλλες ενεργές διεργασίες, το malware προετοιμάζει το σύστημα για encryption χρησιμοποιώντας τον αλγόριθμο Curve25519.

Η προετοιμασία περιλαμβάνει διεργασίες θανάτωσης που θα μπορούσαν να θέσουν σε κίνδυνο το encryption, διαγραφή volume shadow copies που θα μπορούσαν να διευκολύνουν την αποκατάσταση για το θύμα και διακοπή μιας λίστας εφεδρικών υπηρεσιών και υπηρεσιών AV. Το Recycle Bin απλώς αδειάζει αντί να κρυπτογραφηθεί το περιεχόμενό του.

AstraLocker background

Σύμφωνα με την ανάλυση κώδικα του ReversingLabs, το AstraLocker βασίζεται στον πηγαίο κώδικα του Babuk που διέρρευσε, ένα επικίνδυνο στέλεχος ransomware που έφυγε από το διάστημα τον Σεπτέμβριο του 2021.

Επιπλέον, μία από τις διευθύνσεις πορτοφολιού Monero που αναφέρονται στο σημείωμα λύτρων συνδέεται με τους χειριστές του ransomware Chaos.

Δείτε επίσης: CISA: Χάκερ εκμεταλλεύονται την ευπάθεια PwnKit Linux

Αυτό θα μπορούσε να σημαίνει ότι οι ίδιοι χειριστές βρίσκονται πίσω από και τα δύο κακόβουλα προγράμματα ή ότι οι ίδιοι χάκερ είναι συνεργάτες και στα δύο ransomware projects, κάτι που δεν είναι ασυνήθιστο.

Κρίνοντας από τις τακτικές που στηρίζουν την τελευταία καμπάνια, αυτό δεν φαίνεται να είναι έργο ενός εξελιγμένου χάκερ, αλλά μάλλον ενός χάκερ που είναι αποφασισμένος να προσφέρει όσο το δυνατόν περισσότερες καταστροφικές επιθέσεις.

Πηγή πληροφοριών: bleepingcomputer.com