Η NVIDIA κυκλοφόρησε μια ενημέρωση ασφαλείας για μια μεγάλη γκάμα μοντέλων καρτών γραφικών, αντιμετωπίζοντας τέσσερις ευπάθειες υψηλής και έξι μεσαίας σοβαρότητας στους GPU drivers της.

Δείτε επίσης: Η NVIDIA παρουσιάζει το Grace CPU Superchip

Η ενημερωμένη έκδοση ασφαλείας διορθώνει ευπάθειες που μπορεί να οδηγήσουν σε denial of service, αποκάλυψη πληροφοριών, αύξηση των δικαιωμάτων, εκτέλεση κώδικα κ.λπ.

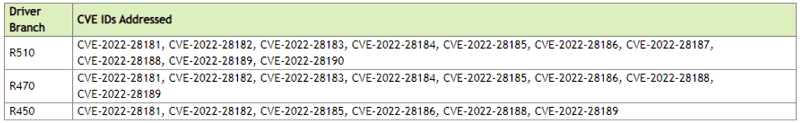

Οι ενημερώσεις έχουν γίνει διαθέσιμες για προϊόντα λογισμικού Tesla, RTX/Quadro, NVS, Studio και GeForce, καλύπτοντας driver branches R450, R470, R470 και R510.

Είναι ενδιαφέρον ότι, εκτός από τις τρέχουσες και τις πρόσφατες σειρές προϊόντων που υποστηρίζονται ενεργά, η τελευταία έκδοση της NVIDIA καλύπτει και τις κάρτες της σειράς GTX 600 και GTX 700 Kepler, η υποστήριξη των οποίων έληξε τον Οκτώβριο του 2021.

Δείτε επίσης: Instant NeRF από την NVIDIA: Μετατρέπει τις 2D φωτογραφίες σε σκηνές 3D

Ο κατασκευαστής GPU υποσχέθηκε προηγουμένως να συνεχίσει να παρέχει κρίσιμες ενημερώσεις ασφαλείας για αυτά τα προϊόντα μέχρι τον Σεπτέμβριο του 2024 και αυτό το driver update τιμά αυτή την υπόσχεση.

Τα τέσσερα ελαττώματα υψηλής σοβαρότητας που διορθώθηκαν αυτόν τον μήνα είναι:

- CVE-2022-28181 (βαθμολογία CVSS v3: 8,5) – Εγγραφή εκτός ορίων στο επίπεδο λειτουργίας πυρήνα που προκαλείται από έναν ειδικά διαμορφωμένο shader που αποστέλλεται μέσω του δικτύου, που ενδέχεται να οδηγήσει σε εκτέλεση κώδικα, denial of service, κλιμάκωση προνομίων, information disclosure και παραποίηση δεδομένων.

- CVE-2022-28182 (βαθμολογία CVSS v3: 8,5) – Ελάττωμα στο DirectX11 user mode driver που επιτρέπει σε έναν μη εξουσιοδοτημένο εισβολέα να στείλει ένα ειδικά κατασκευασμένο κοινόχρηστο στοιχείο μέσω του δικτύου και να προκαλέσει denial of service, κλιμάκωση προνομίων, αποκάλυψη πληροφοριών και παραποίηση δεδομένων.

- CVE-2022-28183 (βαθμολογία CVSS v3: 7,7) – Ευπάθεια στο επίπεδο kernel mode, όπου ένας μη προνομιούχος τακτικός χρήστης μπορεί να προκαλέσει out-of-bounds read, η οποία μπορεί να οδηγήσει σε denial of service και αποκάλυψη πληροφοριών.

- CVE-2022-28184 (βαθμολογία CVSS v3: 7.1) – Ευπάθεια στον χειριστή kernel mode layer (nvlddmkm.sys) για το DxgkDdiEscape, όπου ένας κανονικός μη προνομιούχος χρήστης μπορεί να έχει πρόσβαση σε μητρώα με προνόμια διαχειριστή, που μπορεί να οδηγήσει σε denial of service, αποκάλυψη πληροφοριών και παραποίηση δεδομένων.

Αυτά τα τρωτά σημεία απαιτούν χαμηλά προνόμια και καμία αλληλεπίδραση με τον χρήστη, επομένως θα μπορούσαν να ενσωματωθούν σε malware, επιτρέποντας στους εισβολείς να εκτελούν εντολές με υψηλότερα δικαιώματα.

Τα δύο πρώτα είναι εκμεταλλεύσιμα μέσω του δικτύου, ενώ τα άλλα δύο αξιοποιούνται με τοπική πρόσβαση, η οποία θα μπορούσε να είναι χρήσιμη για ένα malware που μολύνει ένα σύστημα με χαμηλά προνόμια.

Δείτε επίσης: Nvidia: Οι drivers GPU Linux θα είναι ανοιχτού κώδικα

Η Cisco Talos, η οποία ανακάλυψε τα CVE-2022-28181 και CVE-2022-28182, δημοσίευσε μια ανάρτηση σήμερα που περιγράφει λεπτομερώς πώς προκάλεσαν τα ελαττώματα της καταστροφής της μνήμης παρέχοντας έναν λανθασμένο compute shader.

Καθώς οι απειλητικοί φορείς μπορούν να χρησιμοποιήσουν ένα κακόβουλο shader στο πρόγραμμα περιήγησης από το WebAssembly και το WebGL, η Talos προειδοποιεί ότι οι απειλητικοί φορείς ενδέχεται να είναι σε θέση να το ενεργοποιήσουν από απόσταση.

Για περισσότερες λεπτομέρειες σχετικά με όλες τις επιδιορθώσεις και κάθε προϊόν software και hardware που καλύπτεται αυτόν τον μήνα, ανατρέξτε στο ενημερωτικό δελτίο ασφαλείας της NVIDIA.

Συνιστάται σε όλους τους χρήστες να εφαρμόσουν τις ενημερώσεις ασφαλείας που έχουν κυκλοφορήσει το συντομότερο δυνατό. Οι χρήστες μπορούν να κατεβάσουν τον πιο πρόσφατο driver για το μοντέλο GPU τους από την κεντρική ενότητα λήψης της NVIDIA, όπου μπορούν να επιλέξουν το συγκεκριμένο προϊόν και το λειτουργικό σύστημα που χρησιμοποιούν.

Πηγή πληροφοριών: bleepingcomputer.com