Η HP κυκλοφόρησε σήμερα ενημερώσεις BIOS για να διορθώσει δύο ευπάθειες υψηλής σοβαρότητας που επηρεάζουν ένα ευρύ φάσμα προϊόντων υπολογιστών και φορητών υπολογιστών, οι οποίες επιτρέπουν την εκτέλεση κώδικα με δικαιώματα Kernel.

Δείτε επίσης: HP: Τρία σοβαρά τρωτά σημεία επηρεάζουν εκατοντάδες εκτυπωτές

Τα προνόμια σε επίπεδο πυρήνα είναι τα υψηλότερα δικαιώματα στα Windows, επιτρέποντας στους απειλητικούς παράγοντες να εκτελούν οποιαδήποτε εντολή σε επίπεδο πυρήνα, συμπεριλαμβανομένου του χειρισμού των drivers και της πρόσβασης στο BIOS.

Δείτε επίσης: Η HP διορθώνει 16 UEFI firmware bugs που επιτρέπουν κρυφές μολύνσεις από malware

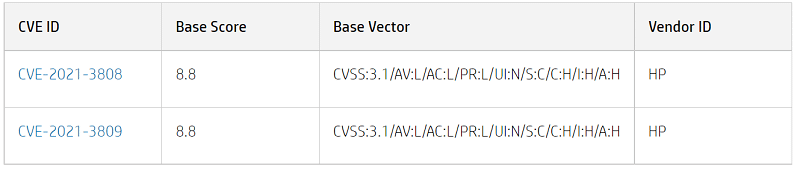

Τα ελαττώματα παρακολουθούνται ως CVE-2021-3808 και CVE-2021-3809 και έχουν βαθμολογία CVSS 3.1 8,8, δίνοντάς τους υψηλή βαθμολογία σοβαρότητας. Προς το παρόν, η HP δεν έχει παράσχει τεχνικές λεπτομέρειες σχετικά με αυτά τα ελαττώματα.

Η λίστα των προϊόντων που επηρεάζονται περιλαμβάνει business notebooks όπως Zbook Studio, ZHAN Pro, EliteBook, ProBook και Elite Dragonfly, επαγγελματικούς επιτραπέζιους υπολογιστές όπως το EliteDesk και ProDesk, υπολογιστές PoS λιανικής όπως το Engage, σταθμούς εργασίας όπως το Z1 και Z2 και thin client PCs.

Για μια πλήρη λίστα όλων των επηρεαζόμενων μοντέλων και των αντίστοιχων SoftPaqs που πρέπει να χρησιμοποιείτε σε κάθε περίπτωση, ελέγξτε τη σελίδα security advisory και αναζητήστε τη συσκευή σας. Λάβετε υπόψη ότι δεν έχουν λάβει όλα τα προϊόντα που παρατίθενται ακόμη ενημερωμένη έκδοση κώδικα.

Ο ερευνητής αποκαλύπτει περισσότερα

Ο Nicholas Starke, ο ερευνητής που ανακάλυψε αυτές τις ευπάθειες τον Νοέμβριο του 2021 και τις ανέφερε στην HP, εξηγεί το πρόβλημα με περισσότερες λεπτομέρειες σε μια ξεχωριστή ανάρτηση.

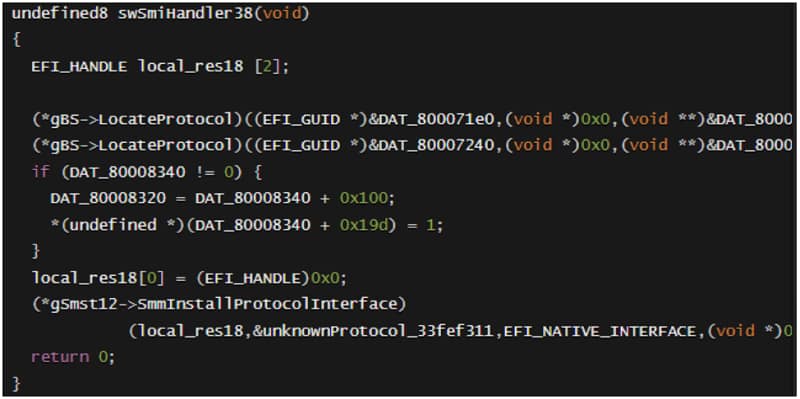

Το πρόβλημα φαίνεται να είναι ότι ένας SMI handler μπορεί να ενεργοποιηθεί από το περιβάλλον του λειτουργικού συστήματος, για παράδειγμα, μέσω του Windows kernel driver.

Ένας εισβολέας πρέπει να εντοπίσει τη διεύθυνση μνήμης της συνάρτησης “LocateProtocol” και να την αντικαταστήσει με κακόβουλο κώδικα. Τέλος, ο εισβολέας μπορεί να ενεργοποιήσει την εκτέλεση κώδικα δίνοντας εντολή στον SMI handler να τον εκτελέσει.

Είναι σημαντικό να υπογραμμιστεί ότι για να εκμεταλλευτεί την ευπάθεια, ένας εισβολέας θα πρέπει να έχει δικαιώματα σε επίπεδο root/SYSTEM στο σύστημα προορισμού και να εκτελεί κώδικα στη System Management Mode (SMM).

Δείτε επίσης: Κρίσιμα RCE σφάλματα στο PHP Everywhere plugin θέτουν σε κίνδυνο WordPress sites

Ο απώτερος στόχος μιας τέτοιας επίθεσης θα ήταν η αντικατάσταση του UEFI Implementation (BIOS) του μηχανήματος με εικόνες BIOS που ελέγχονται από τους επιτιθέμενους. Αυτό σημαίνει ότι ένας εισβολέας θα μπορούσε να εγκαταστήσει μόνιμο κακόβουλο λογισμικό που δεν μπορεί να αφαιρεθεί από εργαλεία antivirus, ούτε καν με επανεγκαταστάσεις λειτουργικού συστήματος.

Τέλος, είναι επίσης σημαντικό να τονιστεί ότι ορισμένα μοντέλα υπολογιστών HP έχουν mitigations που θα έπρεπε να παρακάμψει ο εισβολέας για να λειτουργήσει το exploit, όπως για παράδειγμα το σύστημα HP Sure Start.

Ο ερευνητής εξηγεί ότι το HP Sure Start μπορεί να ανιχνεύσει παραβιάσεις αυτού του είδους και να τερματίσει τη λειτουργία του host μετά την πράξη καταστροφής της μνήμης. Στη συνέχεια, κατά την πρώτη εκκίνηση, θα εμφανιστεί μια προειδοποίηση στον χρήστη μαζί με μια προτροπή για έγκριση της εκκίνησης του συστήματος.

Οι πιο πρόσφατες διορθώσεις της HP έρχονται μόνο δύο μήνες αφότου ο κατασκευαστής υπολογιστών διόρθωσε 16 σφάλματα firmware UEFI και τρεις μήνες μετά την αντιμετώπιση ενός διαφορετικού συνόλου ελαττωμάτων του BIOS.

Ως εκ τούτου, εάν δεν έχετε εφαρμόσει ακόμα τις ενημερώσεις ασφαλείας, φροντίστε να δημιουργήσετε αντίγραφο ασφαλείας των δεδομένων σας σε ξεχωριστό σύστημα και κάντε το τώρα.

Πηγή πληροφοριών: bleepingcomputer.com