Συγκεκριμένα, οι επιθέσεις έγιναν σε εταιρείες τεχνολογικές, κατασκευαστικές, λιανικής πώλησης, σε κρατικούς και τοπικούς φορείς καθώς και σε άλλους τομείς, όπως ο ιατρικός.

Το Μάρτιο του 2019, το Unit 42 άρχισε να διερευνά την υπόθεση. Αρχικά, η εκστρατεία φαινόταν να στοχεύει σε οργανισμούς στη Μέση Ανατολή.

Ωστόσο, περαιτέρω έρευνα έδειξε ότι η Μέση Ανατολή δεν ήταν ο βασικός στόχος. Πρόκειται για μια μεγαλύτερη εκστρατεία που επηρεάζει Ηνωμένες Πολιτείες, Ευρώπη και Ασία.

Η εκστρατεία ήταν καλά οργανωμένη. Χρησιμοποιούσε νόμιμες υπηρεσίες, ώστε να μην είναι εύκολος ο εντοπισμός.

Διαφορετικές παραλλαγές του RevengeRAT έχουν χρησιμοποιηθεί από αρκετές APT ομάδες. Για παράδειγμα, είχε χρησιμοποιηθεί από το The Gorgon Group με στόχο το Ηνωμένο Βασίλειο, την Ισπανία, τη Ρωσία και τις ΗΠΑ.

Το RevengeRAT επιτρέπει στον κακόβουλο hacker να αποκτήσει τον έλεγχο του συστήματος-στόχου, απομακρυσμένα. Στη συνέχεια ο hacker μπορεί να διαχειριστεί αρχεία και υπηρεσίες, να επεξεργαστεί το Windows Registry, να κλέψει τους κωδικούς των χρηστών, να αποκτήσει πρόσβαση στην κάμερα και άλλα πολλά.

Ο ερευνητής ανέλυσε ένα έγγραφο-δόλωμα, που δημιουργήθηκε για να φορτώσει ένα κακόβουλο έγγραφο με δυνατότητα μακροεντολών, από έναν απομακρυσμένο server μέσω Template Injection.

Αυτές οι μακροεντολές χρησιμοποιούν τα BlogSpot posts για να αποκτήσουν ένα script, το οποίο με τη σειρά του θα κατεβάσει άλλα scripts και θα καταλήξει στο τελικό payload, το RevengeRAT, το οποίο είναι διαμορφωμένο με ένα domain duckdns [.] Org για C2.

Αν το θύμα ανοίξει το έγγραφο-δόλωμα και ακολουθήσει τις οδηγίες που θα του δοθούν, θα φορτωθεί, μέσω Template Injection, ένα απομακρυσμένο έγγραφο OLE, το οποίο περιέχει την κακόβουλη μακροεντολή.

Στη συνέχεια, το αρχείο OLE φορτώνει ένα embedded έγγραφο Excel, το οποίο θα κατεβάσει ένα κακόβουλο script από ένα URL, χρησιμοποιώντας την υπηρεσία Bit.ly.

Με παρόμοιο τρόπο, έγιναν και άλλες επιθέσεις στις οποίες έγινε λήψη του κακόβουλου κώδικα από Blogspot domain που είχε κακόβουλο Javascript.

Το κακόβουλο script παρεμποδίζει το Microsoft Defender καθώς και διάφορες άλλες διαδικασίες σε πολλές εφαρμογές του Office.

Από τη στιγμή που γίνεται λήψη, το κακόβουλο script θα κάνει τα εξής τρία πράγματα: α) Λήψη του payload από Pastebin URL, β) Δημιουργία προγραμματισμένου task για την περιοδική απόκτηση και εκτέλεση του script από Pastebin URL και γ) Δημιουργία ενός αυτόματου registry key για την απόκτηση και εκτέλεση του script από Pastebin URL.

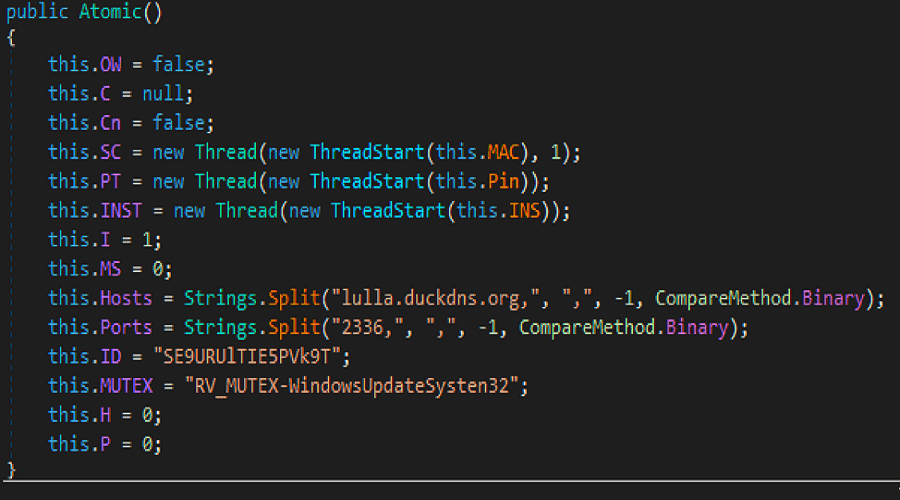

Στο τελευταίο στάδιο γίνεται λήψη του κακόβουλου λογισμικού από το Pastebin. Πρόκειται για μια παραλλαγή του RevengeRAT. Η παραλλαγή ονομάζεται «Nuclear Explosion» και χρησιμοποιεί το domain lulla.duckdns [.] Org ως C2.

Η ανάλυση μιας και μόνο συντομευμένης διεύθυνσης bit.ly, έδειξε ότι είχε γίνει κλικ πάνω από 1.900 φορές σε περίπου 20 χώρες. Αυτός ο αριθμός δείχνει το μέγεθος της συγκεκριμένης εκστρατείας.