Ένα trojan με κώδικα γραμμένο σε Lua στοχεύει πλατφόρμες Linux με στόχο την προσθήκη τους σε ένα παγκόσμιο botnet, ανέφερε χθες, ο ερευνητής ασφαλείας MalwareMustDie.

Μετά από το θέμα ασφαλείας με το Mirai DDoS trojan που και πάλι στόχευε Linux συστήματα έρχεται μια νέα επίθεση εναντίον του λειτουργικού συστήματος.

Το LuaBot εμπίπτει στην ίδια κατηγορία με το Mirai επειδή ο πρωταρχικός σκοπός του είναι να θέσει σε κίνδυνο τα συστήματα Linux, τις IoT συσκευές ή τους διακομιστές web και να τους προσθέσετε ως bots μέσα σε ένα μεγαλύτερο botnet που ελέγχεται από τον εισβολέα.

Προς το παρόν, ο σκοπός αυτού του botnet είναι άγνωστος, αλλά ο MalwareMustDie είπε στην Softpedia στο Twitter ότι ο κώδικας για τη δρομολόγηση packet floods (DDoS επιθέσεων) βρίσκεται εκεί, μόνο που δεν ήταν σε θέση να επιβεβαιώσει τη λειτουργικότητά του ακόμα.

Αυτή τη στιγμή, το LuaBot trojan είναι packed ως ένα ELF binary που στοχεύει ARM πλατφόρμες, που βρίσκονται συνήθως σε ενσωματωμένες (IoT) συσκευές. Με βάση την εμπειρία του, αυτό φαίνεται να είναι το πρώτο κακόβουλο λογισμικό από τη Lua malware οικογένεια packed ως ELF binary που εξαπλώνεται και σε πλατφόρμες Linux.

Σε αντίθεση με το Mirai, που είναι ο καρπός μιας συστηματικής διετούς κωδικοποίησης, το LuaBot είναι στα πρώτα στάδια της ανάπτυξής του, με την πρώτη του ανίχνευση να αναφέρεται μόλις πριν από μία εβδομάδα και με μηδενικό συντελεστή ανίχνευσης στο VirusTotal για τρέχοντα δείγματα.

Δεδομένου ότι αυτό είναι ένα malware μόνο μίας εβδομάδας, τα στοιχεία είναι λιγοστά σχετικά με την κατανομή του και τον μηχανισμό μόλυνσής του.

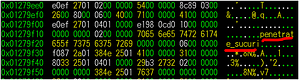

Ο MalwareMustDie έχει καταφέρει να πραγματοποιήσει reverse engineer για κάποιο κομμάτι του trojan κώδικα και ανακάλυψε ότι το bot επικοινωνεί με έναν C&C εξυπηρετητή που φιλοξενείται στην Ολλανδία κάτω από την υποδομή μιας dedicated server hosting υπηρεσίας, της WorldStream.NL.

Επιπλέον, ο ερευνητής διαπίστωσε ότι ο προκλητικός κατασκευαστής του LuaBot άφησε ένα μήνυμα πίσω για όλους τους infosec επαγγελματίες που προσπαθούν να κατανοήσουν τον κώδικά του. Το μήνυμα έχει ως εξής: “Hi. Happy reversing, you can mail me: [REDACTED .ru email address]“

Τέλος, η MMD ανακάλυψε επίσης κώδικα που φέρει το όνομα «penetrate_sucuri», υπαινισσόμενος ότι διαθέτει χαρακτηριστικά ικανά να ντροπιάσουν το διάσημο Web Application Firewall της Sucuri, ένα προϊόν ασφάλειας στον κυβερνοχώρο που έχει σταματήσει πολλές web απειλές στο παρελθόν.