Μια εκτεταμένη κακόβουλη διαφημιστική καμπάνια διαφημίσεων της Google (Google ads) κυκλοφορεί malware installers που χρησιμοποιούν την τεχνολογία εικονικοποίησης KoiVM για να καλύψουν τη διαδικασία εγκατάστασης του Formbook data stealer.

Δείτε επίσης: Επίθεση LockBit ransomware στην εταιρεία ION Group

Το KoiVM είναι ένα ισχυρό πρόσθετο για το φημισμένο προστατευτικό ConfuserEx .NET που καθιστά τους κωδικούς λειτουργίας της εφαρμογής σας ακατάληπτους για κακόβουλους τρίτους. Όταν εκκινείται, στη συνέχεια μεταφράζει αυτούς τους κώδικες πίσω στην αρχική τους μορφή και εκτελείται άψογα – δίνοντάς σας απόλυτη ηρεμία όσον αφορά την προστασία του προγράμματός σας από πιθανές απειλές.

Δείτε επίσης: Η Cisco διορθώνει ευπάθεια που επηρεάζει πολλές συσκευές

Σύμφωνα με μια έκθεση που εξέδωσε η SentinelLabs, πλαίσια όπως το KoiVM συσκοτίζουν τον εκτελέσιμο κώδικα αντικαθιστώντας τις αρχικές εντολές που είναι γραμμένες σε NET Common Intermediate Language (CIL) με εικονικοποιημένο κώδικα που μπορεί να αποκρυπτογραφηθεί μόνο μέσω του συγκεκριμένου πλαισίου εικονικοποίησης.

Η Sentinel Labs ανακάλυψε πρόσφατα μια διαφημιστική καμπάνια της Google που χρησιμοποιείται για την ανάπτυξη του κακόβουλου λογισμικού Formbook που κλέβει πληροφορίες σε εικονικούς φορτωτές .NET, γνωστούς και ως “MalVirt”, οι οποίοι βοηθούν στη διάδοση του τελικού payload χωρίς να ενεργοποιούν antivirus alerts.

Η Sentinel Labs σημειώνει ότι η εικονικοποίηση KoiVM χρησιμοποιείται κυρίως για κυβερνοεπιθέσεις και hacks, σε αντίθεση με το malware distribution.

Αντίθετα, η εταιρεία ασφαλείας πιστεύει ότι η νέα τάση στη χρήση της μπορεί να είναι μία από τις πολλαπλές παρενέργειες της απενεργοποίησης των μακροεντολών στο Office από τη Microsoft.

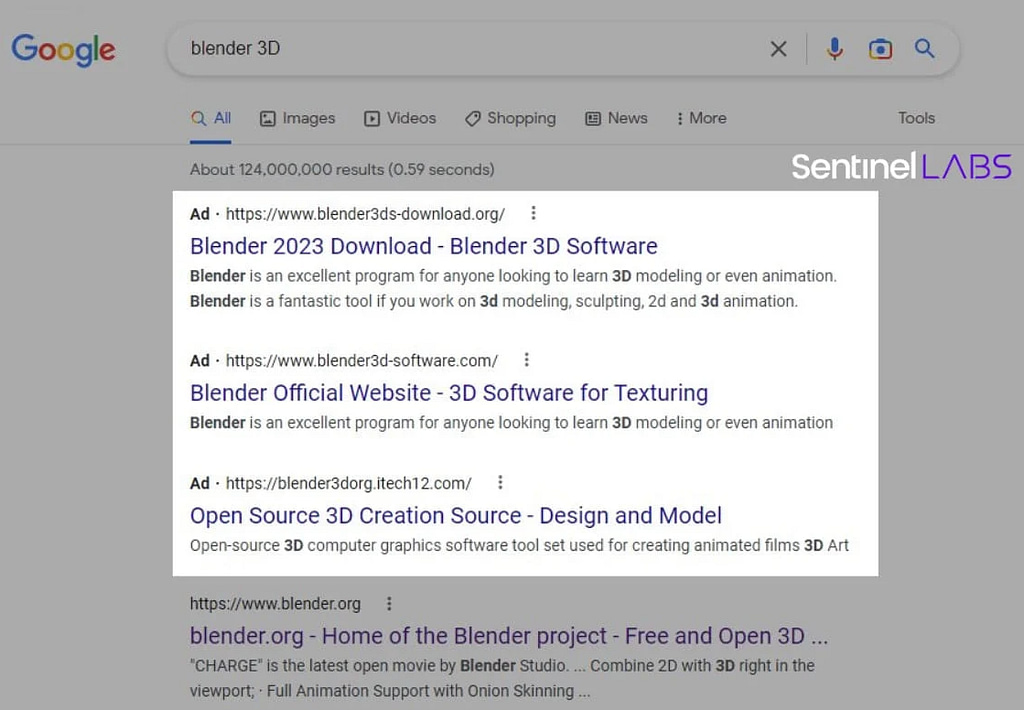

Κατάχρηση διαφημίσεων αναζήτησης Google

Τον περασμένο μήνα, οι ερευνητές είδαν αυξημένη κατάχρηση διαφημίσεων αναζήτησης Google (Google search ads) για τη διανομή διαφόρων κακόβουλων προγραμμάτων, συμπεριλαμβανομένων των RedLine Stealer, Gozi/Ursnif, Vidar, Rhadamanthys stealer, IcedID, Raccoon Stealer και πολλών άλλων.

Η SentinelLabs εντόπισε μια κακόβουλη καμπάνια που περιείχε διαφημίσεις μεταμφιεσμένες σε λογισμικό Blender 3D. Αυτές οι διαφημίσεις χρησιμοποιήθηκαν για τη διάδοση των MalVirt loaders.

Αυτές οι παραπλανητικές ιστοσελίδες παρουσιάζουν λήψεις με άκυρες ψηφιακές υπογραφές που μιμούνται τις Microsoft, Acer, DigiCert, Sectigo και AVG Technologies USA.

Παρόλο που αυτές οι ψευδείς υπογραφές δεν θα ξεγελάσουν τα Windows ώστε να τις θεωρήσουν αυθεντικές, οι MalVirt loaders εξακολουθούν να έχουν στοιχεία που καθιστούν δύσκολο τον εντοπισμό τους.

Οι loaders είναι εξοπλισμένοι με τη δυνατότητα να ανιχνεύουν αν εκτελούνται σε εικονικοποιημένο περιβάλλον, ελέγχοντας τα κλειδιά μητρώου- εάν ναι, η εκτέλεση της διαδικασίας θα σταματήσει αμέσως, προκειμένου να αποφευχθεί ο εντοπισμός.

Το MalVirt διαθέτει μια ασφαλής επιλογή για να αποφύγει τον εντοπισμό – χρησιμοποιεί έναν driver Microsoft Process Explorer με την υπογραφή “TaskKill” που φορτώνεται κατά την εκκίνηση του συστήματος, επιτρέποντας την τροποποίηση των τρεχουσών διεργασιών.

Για να αποφύγουν επίσης το decompilation του εικονικοποιημένου κώδικα, οι loaders χρησιμοποιούν επίσης μια τροποποιημένη έκδοση του KoiVM που διαθέτει πρόσθετα επίπεδα obfuscation, καθιστώντας την αποκρυπτογράφηση του ακόμη πιο δύσκολη.

Η SentinelLabs λέει ότι αυτή η προσαρμοσμένη εφαρμογή του KoiVM συγχέει τυπικά πλαίσια devirtualization όπως το «OldRod» θολώνοντας τη ρουτίνα του μέσω αριθμητικών πράξεων αντί να χρησιμοποιεί απλές αναθέσεις.

Σύμφωνα με τον Milenkoski, είναι εφικτό να σπάσει το obfuscation που περιβάλλει αυτούς τους MalVirt loaders και να επαναφέρει τις 119 συνεπείς μεταβλητές του KoiVM στην αρχική τους σειρά.

Ωστόσο, αυτή η πρόσθετη ασάφεια καθιστά τη διαδικασία δύσκολη και απαιτεί πολλή χειρωνακτική εργασία, καθώς τα αυτοματοποιημένα εργαλεία δεν είναι σε θέση να παράσχουν βοήθεια.

Απόκρυψη της υποδομής

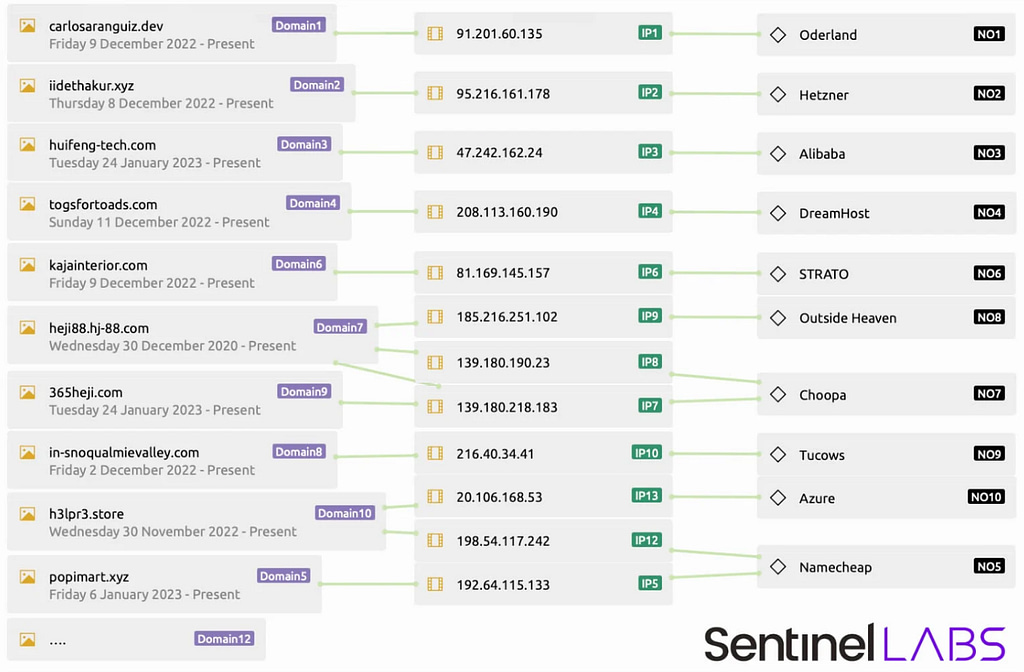

Εκτός από όλα τα συστήματα αποφυγής ανίχνευσης που χρησιμοποιούνται στη φόρτωση κακόβουλου λογισμικού, ένα νέο τέχνασμα χρησιμοποιείται από το ίδιο το Formbook που βοηθά να συγκαλύψει την πραγματική κυκλοφορία C2 (εντολή και έλεγχος) και τις διευθύνσεις IP του.

Το info-stealing malware αναμειγνύει την πραγματική του επισκεψιμότητα με διάφορα αιτήματα HTTP “smokescreen”, των οποίων το περιεχόμενο είναι κρυπτογραφημένο και κωδικοποιημένο, ώστε να μην ξεχωρίζουν.

Για να παραμείνει ένα βήμα μπροστά από την ανίχνευση, το κακόβουλο λογισμικό στέλνει σήματα επικοινωνίας σε τυχαία επιλεγμένες IP από έναν προκαθορισμένο κατάλογο τομέων που ανήκουν σε διάφορες εταιρείες.

Σύμφωνα με την SentinelLabs, η ανάλυση του Formbook αποκάλυψε ότι επικοινωνούσε με 17 domains, εκ των οποίων μόνο ένας χρησίμευε ως C2 server, ενώ οι υπόλοιποι λειτουργούσαν ως δόλωμα που είχε σχεδιαστεί για να μπερδεύει τα εργαλεία παρακολούθησης της δικτυακής κίνησης.

Αυτό είναι ένα νέο σύστημα σε ένα αρκετά παλιό στέλεχος κακόβουλου λογισμικού, υποδεικνύοντας ότι οι χειριστές του ενδιαφέρονται να το ενδυναμώσουν με νέες δυνατότητες που θα το κάνουν καλύτερο στο να παραμένει κρυφό από τα εργαλεία ασφαλείας και τους αναλυτές.

Πηγή πληροφοριών: bleepingcomputer.com