Μια αυτοματοποιημένη εκστρατεία “freejacking” κάνει abuse τα free trials των GitHub, Heroku και Buddy για να εξορύξει cryptocurrency (cryptomining) εις βάρος του παρόχου.

Δείτε επίσης: Συνελήφθη Ουκρανός για συμμετοχή στην malware υπηρεσία Raccoon Stealer

Η λειτουργία αυτή εκμεταλλεύεται τους περιορισμένους πόρους που προσφέρονται στους λογαριασμούς free-tier cloud για να αποκομίσει ένα μικρό κέρδος από κάθε λογαριασμό. Όταν αυτά τα κέρδη όταν συνδυάζονται, γίνονται πιο σημαντικά.

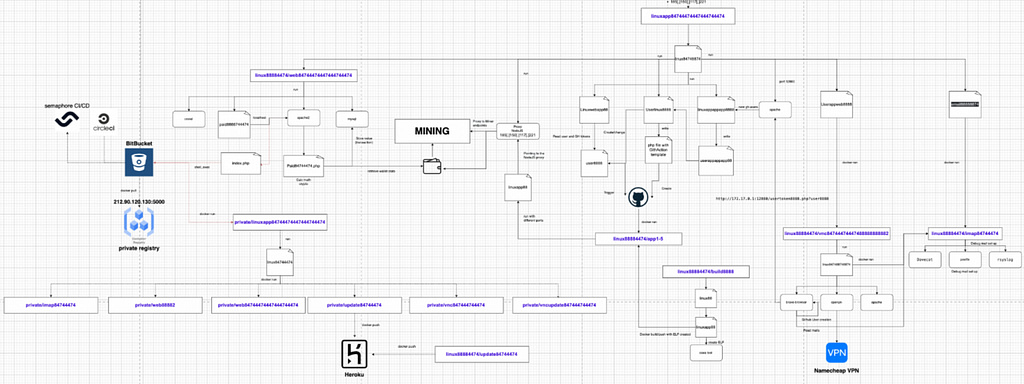

Ο απειλητικός παράγοντας Purpleurchin που βρίσκεται πίσω από αυτή την εκστρατεία, καταγράφηκε να καλεί λειτουργίες πάνω από ένα εκατομμύριο φορές κάθε μέρα. Αυτό το έκανε χρησιμοποιώντας παρόχους υπηρεσιών CI/CD όπως το GitHub (300 λογαριασμοί), το Heroku (2.000 λογαριασμοί) και το Buddy.works (900 λογαριασμοί).

Η χρήση αυτών των λογαριασμών εναλλάσσεται και διοχετεύεται μέσω 130 Docker Hub images με mining containers, ενώ το obfuscation σε όλα τα λειτουργικά επίπεδα έχει κρατήσει μέχρι τώρα τον απειλητικό παράγοντα Purpleurchin μη ανιχνευμένο.

Δείτε επίσης: Cisco: Οι διαχειριστές πρέπει να επιδιορθώσουν το ελάττωμα AnyConnect

Η νέα έκθεση του Sysdig εξηγεί ότι το κέντρο της επιχείρησης είναι ένα linuxapp container (‘linuxapp84744444444444444444444474’) που χρησιμεύει τόσο ως command and control server (C2) όσο και ως Stratum server. Αυτό του επιτρέπει να διαχειρίζεται όλους τους ενεργούς mining agents, ενώ παράλληλα τους κατευθύνει προς το mining pool του απειλητικού παράγοντα.

Το shell script ‘userlinux8888’ αυτοματοποιεί τη διαδικασία δημιουργίας λογαριασμών GitHub, repository και διαδικασιών workflow χρησιμοποιώντας τα GitHub actions. Σε κάθε ενέργεια του GitHub ανατίθεται ένα τυχαίο string για το όνομά της, ώστε να είναι δύσκολος ο εντοπισμός της.

Ο απειλητικός παράγοντας Purpleurchin χρησιμοποιεί το OpenVPN και το Namecheap VPN για να δημιουργήσει κάθε λογαριασμό με ξεχωριστή διεύθυνση IP, προκειμένου να αποφύγει την ανίχνευση της δραστηριότητας bot του GitHub.

Το GitHub Actions εκκινεί πάνω από instances των Docker images σε κάθε εκτέλεση, χρησιμοποιώντας προκαθορισμένα arguments για το script που θα εκτελεστεί, proxy IP και θύρα προς σύνδεση, όνομα ID Stratum και μέγιστη μνήμη και CPU προς χρήση.

Δείτε επίσης: See Tickets: Αποκαλύπτει παραβίαση δεδομένων

Η διαμόρφωση του server Stratum θα επαληθευτεί από ένα άλλο script (“linuxwebapp88”), το οποίο θα λάβει και την εντολή Docker από το GitHub repository και θα εκκινήσει το miner container.

Ο CPU miner είναι ένας τύπος κακόβουλου λογισμικού που χρησιμοποιεί κρυφά την επεξεργαστική ισχύ του υπολογιστή σας για να εξορύξει crypto. Αυτά τα νομίσματα μπορεί να περιλαμβάνουν, μεταξύ άλλων, τα εξής: Tidecoin, Onyx, Surgarchain, Sprint, Yenten, Arionum MintMe και Bitweb.

Η διαδικασία εξόρυξης χρησιμοποιεί ένα προσαρμοσμένο mining protocol relay Stratum που καθιστά δύσκολο για τους σαρωτές δικτύου να ανακαλύψουν τις εξερχόμενες συνδέσεις προς τα mining pools.

Με τη χρήση αυτού του relay, η διεύθυνση crypto wallet του δράστη είναι κρυφή, οπότε οι αναλυτές της Sysdig δεν ήταν σε θέση να προσδιορίσουν πόσα κέρδη έχει βγάλει η ομάδα Purpleurchin από αυτό το σύστημα.

Οι επιθέσεις cryptomining βρίσκονται σε έξαρση και μπορούν να έχουν σημαντικές επιπτώσεις στις επιχειρήσεις, εάν δεν προστατεύονται σωστά από αυτές. Διατηρώντας το λογισμικό σας ενημερωμένο, χρησιμοποιώντας λογισμικό κατά του κακόβουλου λογισμικού και εκπαιδεύοντας τους υπαλλήλους σας, μπορείτε να βοηθήσετε στην προστασία της επιχείρησής σας από μια εκστρατεία cryptomining.

Πηγή πληροφοριών: bleepingcomputer.com