Το FBI ευαισθητοποιεί τους admins για τις αυξανόμενες επιθέσεις credential stuffing με τη χρήση οικιακών proxies.

Το Federal Bureau of Investigation (FBI) προειδοποιεί για μια αυξανόμενη τάση των εγκληματιών του κυβερνοχώρου που χρησιμοποιούν οικιακά proxies για τη διεξαγωγή επιθέσεων credential stuffing μεγάλης κλίμακας χωρίς να τους παρακολουθούν ή να τους αποκλείουν.

Η προειδοποίηση εκδόθηκε ως Private Industry Notification στο Bureau’s Internet Crime Complaint Center (IC3) στα τέλη της περασμένης εβδομάδας για την ευαισθητοποίηση των διαχειριστών της διαδικτυακής πλατφόρμας που πρέπει να εφαρμόσουν άμυνες έναντι επιθέσεων credential stuffing.

Το credential stuffing είναι ένας τύπος επίθεσης όπου οι φορείς απειλών χρησιμοποιούν μεγάλες συλλογές συνδυασμών ονόματος χρήστη/κωδικού πρόσβασης που εκτέθηκαν σε προηγούμενες παραβιάσεις δεδομένων για να προσπαθήσουν να αποκτήσουν πρόσβαση σε άλλες διαδικτυακές πλατφόρμες.

Επειδή οι άνθρωποι χρησιμοποιούν συνήθως τον ίδιο κωδικό πρόσβασης σε κάθε ιστότοπο, οι εγκληματίες του κυβερνοχώρου έχουν άφθονες ευκαιρίες να πάρουν λογαριασμούς χωρίς να σπάσουν κωδικούς πρόσβασης ή να βρουν μέσω phishing οποιαδήποτε άλλη πληροφορία.

Δείτε επίσης: Hackers κλέβουν crypto λόγω ευπάθειας zero-day σε Bitcoin ATM

«Κακόβουλοι φορείς που χρησιμοποιούν έγκυρα user credentials έχουν τη δυνατότητα να έχουν πρόσβαση σε πολλούς λογαριασμούς και υπηρεσίες σε πολλούς κλάδους – συμπεριλαμβανομένων εταιρειών μέσων ενημέρωσης, λιανικής, υγειονομικής περίθαλψης, γκρουπ εστιατορίων και παράδοσης τροφίμων – για να αποκτήσουν με δόλιο τρόπο αγαθά, υπηρεσίες και να αποκτήσουν πρόσβαση σε άλλους διαδικτυακούς πόρους, όπως οικονομικούς λογαριασμούς εις βάρος των νόμιμων κατόχων λογαριασμών», διευκρινίζει η ανακοίνωση του FBI.

Επειδή οι επιθέσεις credential stuffing φέρουν συγκεκριμένα χαρακτηριστικά που τις διαφοροποιούν από τις κανονικές προσπάθειες σύνδεσης, οι ιστότοποι μπορούν εύκολα να τις εντοπίσουν και να τις σταματήσουν.

Για να παρακάμψει τις βασικές προστασίες, το FBI προειδοποιεί ότι οι φορείς απειλών χρησιμοποιούν οικιακά proxies για να κρύψουν την πραγματική τους διεύθυνση IP πίσω από αυτά που συνήθως σχετίζονται με οικιακούς χρήστες, τα οποία είναι απίθανο να υπάρχουν σε λίστες αποκλεισμού.

Τα proxies είναι διαδικτυακοί servers που δέχονται και προωθούν αιτήματα, με αποτέλεσμα να φαίνεται ότι η σύνδεση προέρχεται από αυτούς και όχι από τον εισβολέα.

Τα proxies οικιακής χρήσης είναι προτιμότερα από τα data center-hosted proxies, επειδή δυσκολεύουν τους μηχανισμούς προστασίας να διακρίνουν μεταξύ ύποπτης και κανονικής κίνησης καταναλωτών.

Συνήθως, αυτά τα proxies διατίθενται σε εγκληματίες του κυβερνοχώρου μέσω παραβίασης νόμιμων οικιακών συσκευών, όπως μόντεμ ή άλλων IoT ή μέσω κακόβουλου λογισμικού που μετατρέπει τον υπολογιστή ενός οικιακού χρήστη σε proxy χωρίς εκείνος να το ξέρει.

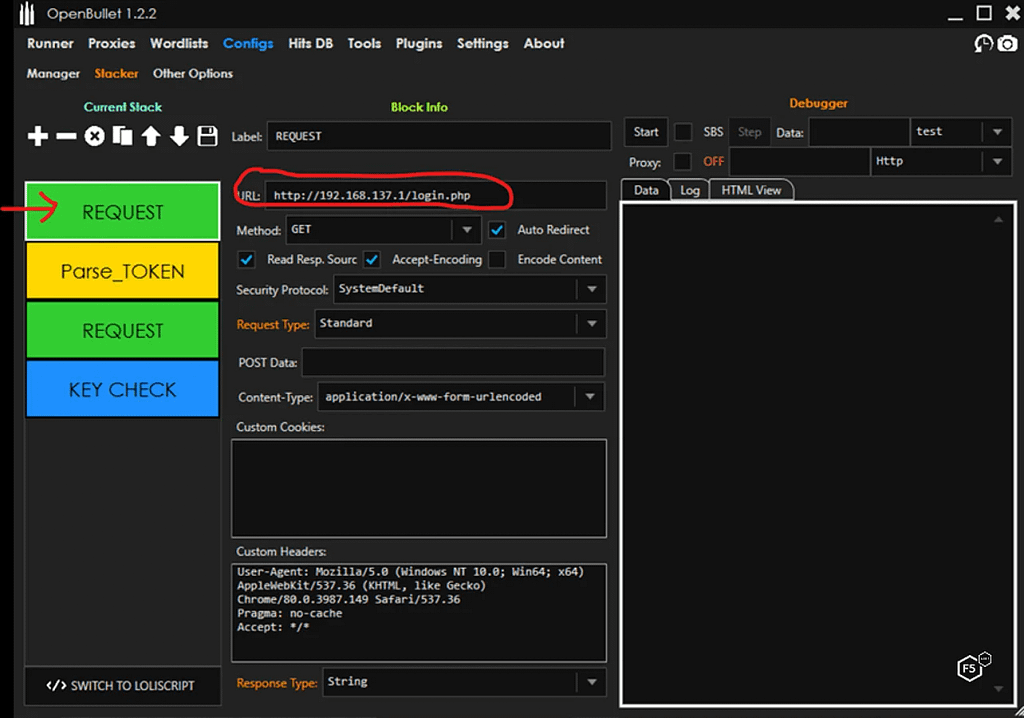

Χρησιμοποιώντας αυτά τα εργαλεία, οι εγκληματίες του κυβερνοχώρου αυτοματοποιούν επιθέσεις credential stuffing, με τα bots να προσπαθούν να συνδεθούν σε πολλούς ιστότοπους χρησιμοποιώντας προηγουμένως κλεμμένα login credentials.

Επιπλέον, ορισμένα από αυτά τα εργαλεία proxy προσφέρουν την επιλογή να κάνουν brute force τους κωδικούς πρόσβασης λογαριασμού ή να περιλαμβάνουν “configs” που τροποποιούν την επίθεση για να ανταποκρίνονται σε συγκεκριμένες απαιτήσεις, όπως μοναδικούς χαρακτήρες, ελάχιστο μήκος κωδικού πρόσβασης κ.λπ.

Το FBI λέει ότι οι επιθέσεις credential stuffing δεν περιορίζονται σε ιστότοπους και έχουν δει ότι στοχεύουν εφαρμογές για κινητές συσκευές λόγω της κακής ασφάλειάς τους.

«Οι εγκληματίες του κυβερνοχώρου μπορεί επίσης να στοχεύουν τις εφαρμογές για κινητές συσκευές μιας εταιρείας καθώς και τον ιστότοπο», προειδοποιεί η συμβουλή του FBI.

«Οι εφαρμογές για κινητά, που συχνά έχουν ασθενέστερα πρωτόκολλα ασφαλείας από τις παραδοσιακές εφαρμογές Ιστού, συχνά επιτρέπουν υψηλότερο ποσοστό προσπαθειών σύνδεσης, γνωστές ως έλεγχοι ανά λεπτό (CPMs), διευκολύνοντας την ταχύτερη επικύρωση λογαριασμού.»

Σε μια κοινή επιχείρηση στην οποία συμμετείχαν το FBI και η Αυστραλιανή Ομοσπονδιακή Αστυνομία, οι υπηρεσίες διερεύνησαν δύο ιστότοπους που περιείχαν πάνω από 300.000 μοναδικά σύνολα credentials που αποκτήθηκαν μέσω επιθέσεων credential stuffing.

Το FBI λέει ότι αυτοί οι ιστότοποι μετρούσαν πάνω από 175.000 εγγεγραμμένους χρήστες και απέφεραν πωλήσεις άνω των 400.000 $ για τις υπηρεσίες τους.

Δείτε επίσης: Hackers στοχεύουν ξενοδοχεία και μολύνουν τα συστήματα με malware

Η συμβουλή του FBI προτρέπει τους admins να ακολουθήσουν ορισμένες πρακτικές για να βοηθήσουν στην προστασία των χρηστών τους από την απώλεια των λογαριασμών τους από επιθέσεις credential stuffing, ακόμη και όταν χρησιμοποιούν αδύναμους κωδικούς πρόσβασης.

Τα βασικά σημεία περιλαμβάνουν:

- Να προσφέρετε MFA (πολυπαραγοντικός έλεγχος ταυτότητας) και να ενθαρρύνετε ή ακόμα και επιβάλλετε την υιοθέτησή του από όλους τους λογαριασμούς.

- Να κατεβάσετε ευρέως διαθέσιμα credentials και συγκρίνετε τα με λογαριασμούς πελατών για να βρείτε αντιστοιχίσεις και να αναγκάσετε την επαναφορά του κωδικού πρόσβασης.

- Να χρησιμοποιήσετε ελέγχους δακτυλικών αποτυπωμάτων για να βεβαιωθείτε ότι το άτομο που προσπαθεί να συνδεθεί είναι ο κάτοχος του λογαριασμού.

- Να προσδιορίσετε και να παρακολουθήσετε τις προεπιλεγμένες συμβολοσειρές user agent που χρησιμοποιούνται από τα εργαλεία επίθεσης credential stuffing.

- Να αναζητήσετε και να ανακαλύψετε ποιά configurations χρησιμοποιούν τα εργαλεία proxy για τον ιστότοπό σας και να εφαρμόσετε στοχευμένες αλλαγές για να τα καταστήσετε άχρηστα.

- Να εφαρμόσετε το “shadow-banning” για να περιορίσετε το τι μπορούν να κάνουν οι ύποπτοι χρήστες/λογαριασμοί στην πλατφόρμα χωρίς να τους αποκλείσετε.

Οι τακτικοί χρήστες μπορούν να προστατεύσουν τον εαυτό τους ενεργοποιώντας το MFA στους λογαριασμούς τους, χρησιμοποιώντας ισχυρούς και μοναδικούς κωδικούς πρόσβασης και παραμένοντας σε επαγρύπνηση έναντι απόπειρες phishing.

Πηγή: