Ransomware: Πώς 2.500 πιθανοί στόχοι μετατρέπονται σε μια πραγματική επίθεση!

Δείτε επίσης: Sophos report: Ανησυχητικά τα ευρήματα για τις ransomware επιθέσεις

Η Microsoft έχει ρίξει τα φώτα της δημοσιότητας στο ransomware-as-a-service (RaaS), ένα στυλ εγκληματικής επιχείρησης που βασίζεται σε gig workers και είναι δομημένο γύρω από την κατανομή κερδών για τη μείωση του κινδύνου που αναλαμβάνει ένας μεμονωμένος παράγοντας.

Οι ομάδες ασφαλείας της Microsoft παρακολουθούν περισσότερες από 35 μοναδικές οικογένειες ransomware και 250 απειλητικούς παράγοντες σε όλα τα παρατηρούμενα έθνη-κράτοι, ransomware και εγκληματικές δραστηριότητες. Το RaaS, λέει, είναι μια gig economy που περιλαμβάνει πολλούς παράγοντες γύρω από τρεις βασικούς πυλώνες.

«Η οικονομία του κυβερνοεγκλήματος είναι ένα συνεχώς εξελισσόμενο συνδεδεμένο οικοσύστημα πολλών παικτών με διαφορετικές τεχνικές, στόχους και ομάδες δεξιοτήτων. Με τον ίδιο τρόπο που η παραδοσιακή μας οικονομία έχει στραφεί προς τους εργαζομένους για αποδοτικότητα, οι εγκληματίες μαθαίνουν ότι υπάρχει λιγότερη δουλειά και λιγότερος κίνδυνος με την ενοικίαση ή την πώληση των εργαλείων τους για ένα μέρος των κερδών από το να εκτελούν οι ίδιοι τις επιθέσεις», λέει η Microsoft Security σε μια ανάρτηση.

«Αυτή η εκβιομηχάνιση της οικονομίας του εγκλήματος στον κυβερνοχώρο έχει διευκολύνει τους επιτιθέμενους να χρησιμοποιούν έτοιμα εργαλεία penetration testing για να πραγματοποιήσουν τις επιθέσεις τους», ανέφερε.

Δείτε επίσης: Η Κόστα Ρίκα σε κατάσταση έκτακτης ανάγκης μετά από επιθέσεις ransomware

Το RaaS ανάγκασε τη Microsoft να βλέπει τις επιθέσεις διαφορετικά. Δεν είναι ένας χάκερ, αλλά πολλοί, πράγμα που σημαίνει ότι η ταυτοποίηση της ίδιας της οικογένειας ransomware δεν δίνει στους υπερασπιστές την πλήρη εικόνα των απειλών στο δίκτυο.

Η κλοπή δεδομένων από έναν στόχο, για παράδειγμα, μπορεί να πραγματοποιηθεί από μια ομάδα για διπλό εκβιασμό, αλλά μια άλλη ομάδα να είναι υπεύθυνη για την ανάπτυξη των ransomware payloads, ενώ άλλοι RaaS συνεργάτες ενδέχεται να αναπτύξουν ένα δεδομένο ransomware payload. Με άλλα λόγια, το να γνωρίζετε ότι έχετε πέσει θύμα ενός τύπου ransomware δείχνει μόνο τη μισή εικόνα, χάνοντας τον χρόνο των υπερασπιστών κυνηγώντας τα λάθος σημάδια.

Ερευνητές της εταιρείας ασφαλείας Intel471 εξέθεσαν πρόσφατα τη συνεργασία του ομίλου Conti με μέλη των συμμοριών LockBit 2.0, Maze και Ryuk για να βελτιώσουν τους αλγόριθμους encryption και τις σημειώσεις λύτρων και να αναθέσουν σε προγραμματιστές από άλλες ομάδες να δημιουργήσουν νέο ransomware.

Δείτε επίσης: Μια επίθεση ransomware και η πανδημία του COVID-19 κλείνουν το Lincoln College

Σε υψηλό επίπεδο, οι βασικοί παράγοντες στο RaaS περιλαμβάνουν τον χειριστή που αναπτύσσει και διατηρεί ransomware payloads και payment portals για την επικοινωνία με τα θύματα, access brokers που θέτουν σε κίνδυνο τα δίκτυα και πωλούν RaaS πρόσβαση σε αυτό και οι RaaS συνεργάτες που εκτελούν την επίθεση ransomware, κλέβουν δεδομένα, μετακινούνται πλευρικά σε παραβιασμένα δίκτυα και επιμένουν στα συστήματα.

Το Ransomware γίνεται πραγματικά επικίνδυνο στη “φάση του hands-on-keyboard”. “Όταν η επίθεση φτάσει στο στάδιο της ενεργής επίθεσης της διαγραφής αντιγράφων ασφαλείας ή των shadow copies, η επίθεση θα απέχει λίγα λεπτά από την ανάπτυξη ransomware”, σημειώνει η Microsoft.

Σε αυτό το στάδιο, ο εισβολέας πιθανότατα έχει εξάγει δεδομένα και θα απαιτήσει από τους defenders να δώσουν προτεραιότητα στη διερεύνηση ειδοποιήσεων ή εργαλείων όπως το Cobalt Strike και να ξεκινήσουν γρήγορα τις διαδικασίες απόκρισης περιστατικού (IR) για να περιορίσουν έναν ανθρώπινο αντίπαλο πριν μπορέσουν να αναπτύξουν ransomware.

Άλλοι παράγοντες σε αυτήν την οικονομία ενδέχεται να χειριστούν τον ιστότοπο διαρροής στον οποίο κοινοποιούνται αποσπάσματα δεδομένων που έχουν κλαπεί από τα θύματα. Άλλες υπηρεσίες εκβιασμού περιλαμβάνουν το leak site hosting, τη διαπραγμάτευση αποκρυπτογράφησης, την επεξεργασία πληρωμών και τις υπηρεσίες συναλλαγών κρυπτονομισμάτων.

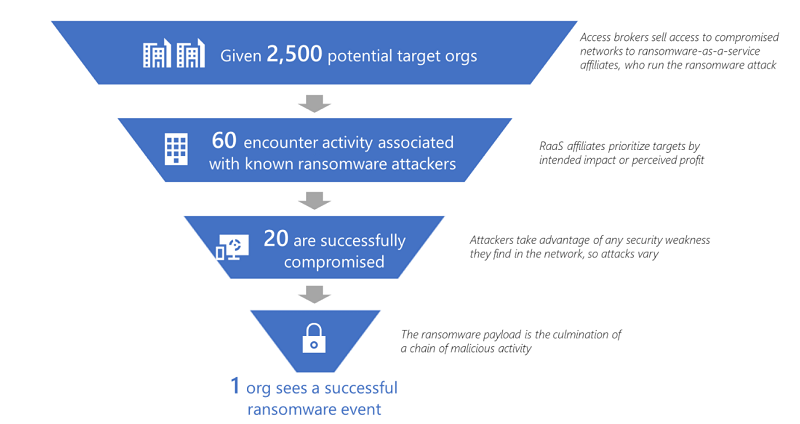

Η Microsoft εκτιμά ότι όταν ένας access broker έχει θέσει σε κίνδυνο 2.500 πιθανά θύματα, περίπου 60 θύματα αντιμετωπίζουν δραστηριότητα που σχετίζεται με γνωστούς εισβολείς ransomware. Περίπου 20 από αυτά τα θύματα παραβιάζονται με επιτυχία και, στη συνέχεια, ένας από αυτούς τους οργανισμούς βλέπει ένα πραγματικό ransomware payload να αναπτύσσεται στο δίκτυό του.

Η κλίμακα των επιθέσεων που δέχεται οποιαδήποτε ομάδα μπορεί να ποικίλλει, είπε η Microsoft. Ορισμένες ομάδες δραστηριοτήτων μπορούν να έχουν πρόσβαση σε χιλιάδες πιθανούς στόχους και να εργαστούν μέσω αυτών, όπως το επιτρέπει το προσωπικό τους, δίνοντας προτεραιότητα βάσει πιθανής πληρωμής λύτρων για αρκετούς μήνες. Άλλοι προτιμούν να επιτίθενται σε μικρότερες εταιρείες για λιγότερα συνολικά λύτρα, επειδή μπορούν να εκτελέσουν την επίθεση εντός λίγων ωρών ή ημερών. Τα λύτρα των δεκάδων εκατομμυρίων δολαρίων τυγχάνουν μεγάλης προσοχής, αλλά χρειάζονται πολύ περισσότερο χρόνο για να επιτευχθούν, έτσι πολλές ομάδες προτιμούν να εισβάλλουν σε πέντε έως δέκα μικρότερους στόχους σε ένα μήνα “επειδή το ποσοστό επιτυχίας στη λήψη πληρωμής είναι υψηλότερο σε αυτούς τους στόχους”, δήλωσε η Microsoft.

Πηγή πληροφοριών: zdnet.com