Η τελική αναφορά της Security Joes επισημαίνει ότι με βάση τα στοιχεία αυτά καταλήγουμε στο συμπέρασμα ότι οι hackers πίσω από την συγκεκριμένη επίθεση συνδέονται με μια ρωσόφωνη συμμορία ransomware, η οποία παίρνει εργαλεία που χρησιμοποιούνται από άλλες ομάδες και προσθέτει την προσωπική της υπογραφή.

Ειδικοί ασφαλείας έχουν εντοπίσει μια ενδιαφέρουσα περίπτωση επίθεσης από ένα ransomware που χρησιμοποιούσε εργαλεία που αξιοποιούνται από ΑΡΤ (advanced persistent threat) groups. Παρ’όλο που δεν φαίνεται να υπάρχει κάποια σύνδεση μεταξύ των γκρουπ, οι επιχειρησιακές τακτικές, το εύρος στόχευσης και τα χαρακτηριστηκά του κακόβουλου λογισμικού υποδηλώνουν πιθανές συνδέσεις.

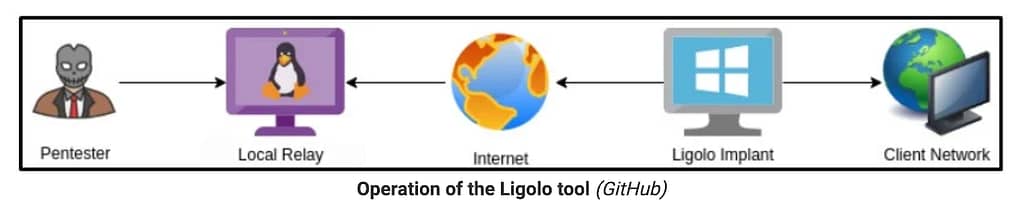

Όπως σημειώνεται σε μια αναφορά της Security Joes, η επίθεση ransomware που παρατηρήθηκε εναντίον ενός πελάτη τους στην βιομηχανία gambling/gaming, εμπεριείχε πολλούς συνδυασμούς εργαλείων ανοιχτής πηγής. Ενδεικτικά, μερικά εργαλεία είναι: μια τροποποιημένη έκδοση του Ligolo, ένα βοηθητικό πρόγραμμα reverse tunneling που είναι ελεύθερα διαθέσιμο για χρήστες στο GitHub και ένα εργαλείο για την απόρριψη credentials από το LSASS.

Σύμφωνα με τη Security Joes, η επίθεση ransomware εκτυλίχθηκε ένα βράδυ του Σαββατοκύριακου και ακολούθησε μια ραγδαία ανάπτυξη, αναδεικνύοντας τις δεξιότητες των ατόμων που την διοικούν. Η αρχική πρόσβαση αποκτήθηκε λόγω παραβίασης των διαπιστευτηρίων SSL-VPN κάποιων υπαλλήλων. Ύστερα, ακολούθησαν admin scans και RDP brute-force καθώς και προσπάθειες για συλλογή των credentials. Στα επόμενα βήματα της επίθεσης περιλαμβάνεται η πρόσβαση σε πρόσθετα μηχανήματα με υψηλά προνόμια, την ανάπτυξη ενός προσαρμοσμένου proxy tunneling για την ασφαλή επικοινωνία και τέλος την απόρριψη του Cobalt Strike.

Δείτε επίσης: Το δίκτυο πρατηρίων Rompetrol χτυπήθηκε από το Hive ransomware

Αν και οι hackers πίσω από το ransomware attack δεν είχαν ποτέ την ευκαιρία να προχωρήσουν στο επόμενο στάδιο, η Security Joes πιστεύει ότι η συνέχεια θα ήταν η ανάπτυξη ενός ransomware payload, αφού οι τακτικές που ακολουθήθηκαν μοιάζουν με αυτές των κλασικών συμμοριών ransomware. Ωστόσο, αυτό δεν έχει επιβεβαιωθεί καθώς οι ερευνητές κατάφεραν να σταματήσουν την εκτέλεση του payload προτού οι εισβολείς ετοιμαστούν να αναπτύξουν οτιδήποτε στο παραβιασμένο δίκτυο.

Οι hackers χρησιμοποίησαν πολλά εργαλεία ανοιχτού κώδικα που χρησιμοποιούνται συνήθως από πολλούς αντιπάλους, όπως το Mimikatz, το SoftPerfect και το Cobalt Strike. Μια διαφοροποίηση που αξίζει να αναφέρουμε είναι η ανάπτυξη του «Sockbot», ενός βοηθητικού προγράμματος γραμμένο σε GoLang που βασίζεται στο εργαλείο ανοιχτού κώδικα reverse tunneling Ligolo.

Οι hackers κατά την ransomware επίθεσή τους, τροποποίησαν το Ligolo πραγματοποιώντας σημαντικές προσθήκες που αφαίρεσαν την ανάγκη χρήσης παραμέτρων command-line και απαιτούσαν αρκετούς ελέγχους εκτέλεσης για να αποφευχθεί η εκτέλεση πολλαπλών instances.

Αξίζει να σημειώσουμε ότι ένα προσαρμοσμένο Ligolo συνήθως δεν αποτελεί εργαλείο οποιασδήποτε απειλής. Η μόνη ομάδα που χρησιμοποιούσε κάτι τέτοιο ήταν η ομάδα hacking εν ονόματι MuddyWater που χρηματοδοτείται από το Ιράν. Ο λόγος που δεν βλέπουμε αυτήν την τακτική συχνά είναι ότι το Ligolo δεν είναι αρκετά εύχρηστο για ανάπτυξη κακόβουλων λογισμικών, επομένως απαιτούνται δεξιότητες κωδικοποίησης για να μπορέσει να λειτουργήσει.

Δείτε επίσης: FBI: To Ragnar Locker ransomware έχει στοχεύει 52 οργανισμούς που ανήκουν στις κρίσιμες υποδομές των ΗΠΑ

Ένα ακόμη αξιοσημείωτο εργαλείο είναι το lsassDumper, το οποίο είναι επίσης γραμμένο σε GoLang και χρησιμοποιείται με σκοπό την αυτόματη διέλευση της διαδικασίας LSASS στην υπηρεσία transfer.sh. Σύμφωνα με την Security Joes, αυτή είναι η πρώτη φορά που εντοπίζεται ένα εργαλείο σαν το lsassDumper, πράγμα το οποίο αποδεικνύει την ικανότητα των hackers. Επιπρόσθετα, η άμεση απόρριψη των credentials του LSASS αποτελεί μια μέθοδο που χρησιμοποιείται συχνά από συμμορίες ransomware.

Τέλος οι εισβολείς χρησιμοποίησαν το ADFind για αναγνώριση δικτύου, ένα ελεύθερα διαθέσιμο εργαλείο που χρησιμοποιούν οι αντίπαλοι για τη συλλογή πληροφοριών από την υπηρεσία Active Directory, επίσης πολύ συνηθισμένο στον χώρο του ransomware.

Η τελική αναφορά της Security Joes επισημαίνει ότι με βάση τα στοιχεία αυτά καταλήγουμε στο συμπέρασμα ότι οι hackers πίσω από την συγκεκριμένη επίθεση συνδέονται με μια ρωσόφωνη συμμορία ransomware, η οποία παίρνει εργαλεία που χρησιμοποιούνται από άλλες ομάδες και προσθέτει την προσωπική της υπογραφή.

Πηγή: bleepingcomputer.com