Χιλιάδες παραβιασμένες ιστοσελίδες που εκτελούν το WordPress Content Management System (CMS) ανακατευθύνουν τους χρήστες τους σε τεχνικής υποστήριξης scam pages, σύμφωνα με τον Jérôme Segura της Malwarebytes Labs.

Το γεγονός αυτό δεν μας προκαλεί μεγάλη έκπληξη, δεδομένου του μεγάλου αριθμού επιθέσεων κατά των ιστοσελίδων που περιλαμβάνουν συστήματα διαχείρισης περιεχομένου όπως το Joomla, Drupal και WordPress. Η Malwarebytes Labs ανίχνευσε ένα νέο κύμα από hacked sites, με όλα να τρέχουν WordPress CMS.

Παρόλο που δεν γνωρίζουμε ακόμα την ταυτότητα του hacker, οι ερευνητές θεωρούν ότι οι κακόβουλοι χρήστες χρησιμοποιούν πολλαπλούς τρόπους για να μολύνουν τις ιστοσελίδες-στόχους.

Συγκεκριμένα, οι επιτιθέμενοι μπορούν να προσθέσουν μια κωδικοποιημένη-παραπλανητική μορφή του κώδικα μέσα στο HTML headers tag του site, ένα JavaScript-based scrip που φορτώνει το πλήρες σενάριο επίθεσης ή τον κακόβουλο κώδικα μέσα στον πίνακα wp_posts της βάσης δεδομένων WordPress.

Ο ερευνητής ασφάλειας ανακάλυψε επίσης ότι ο αριθμός των παραβιασμένων WordPress websites αυξάνεται κάθε μέρα, μια σίγουρη απόδειξη ότι οι απατεώνες προσπαθούν να επεκτείνουν το πεδίο εφαρμογής της επίθεσης σε ακόμα περισσότερους στόχους.

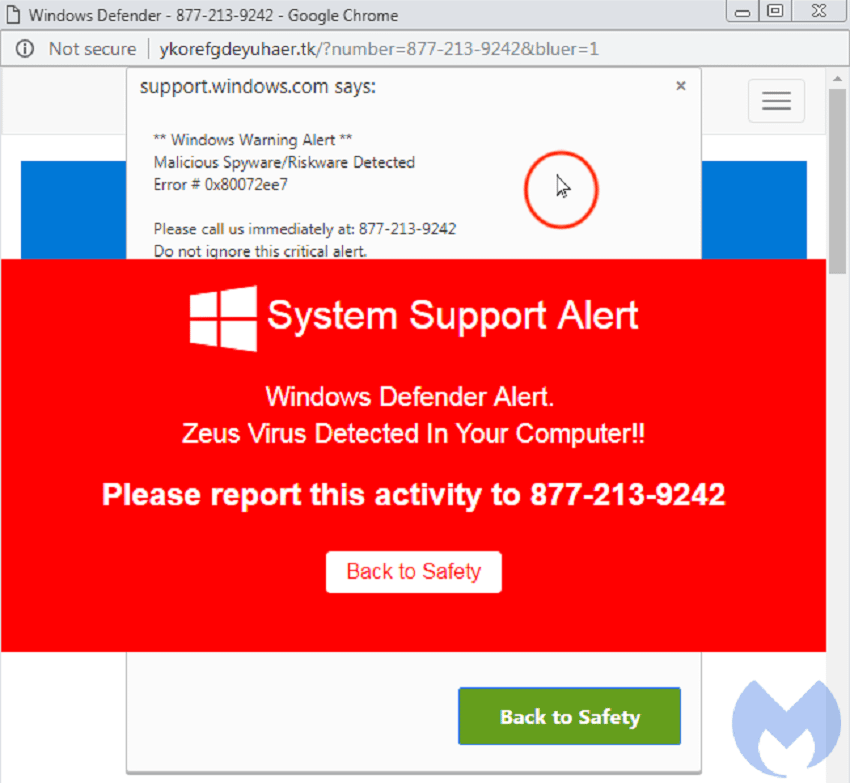

Αξίζει να σημειώσουμε ότι ορισμένα από τα scam pages χρησιμοποιούν μια browser lock ευπάθεια που έχει βρεθεί πρόσφατα και ακόμα δεν έχει επιλυθεί.

Σύμφωνα με τη Malwarebytes Labs η ευπάθεια αυτή επηρεάζει την τελευταία έκδοση του Google Chrome και ουσιαστικά αποκτά έλεγχο του κέρσορα του ποντικιού μη επιτρέποντας του να κάνει κλικ πάνω στη μολυσμένη σελίδα για να την κλείσει.