Η δημοσίευση του POC(Proof Of Concept) exploit code σε vulnerabilities databases είχε ως αποτέλεσμα την αυξημένη εξάπλωση του γνωστού Mirai Botnet Malware. Η δημοσιοποίηση του κώδικα έγινε στις 31 Οκτωβρίου αλλά η εξάπλωση του εντοπίστηκε στις 22 Νοεμβρίου, σύμφωνα με τον ερευνητή της Qihoo 360 Netlab, Li Fengpei.

Το POC είναι για ένα vulnerability στο μοντέλο Zyxel PK5001Z router. Το (CVE-2016-10401) αφορά ένα κρυφό superuser password (zyad5001 ) το οποίο δίνει σε κάποιον μη εξουσιοδοτημένο χρήστη root level. Αξιοσημείωτο είναι ότι αρκετά από αυτά τα μοντέλα κυκλοφόρησαν στο εμπόριο με Telnet Credential : Admin/CentryL1nk και Admin/QwestModem. Επομένως, χρησιμοποιώντας αυτά τα credentials και το su password αποκτούσε κάποιος root access.

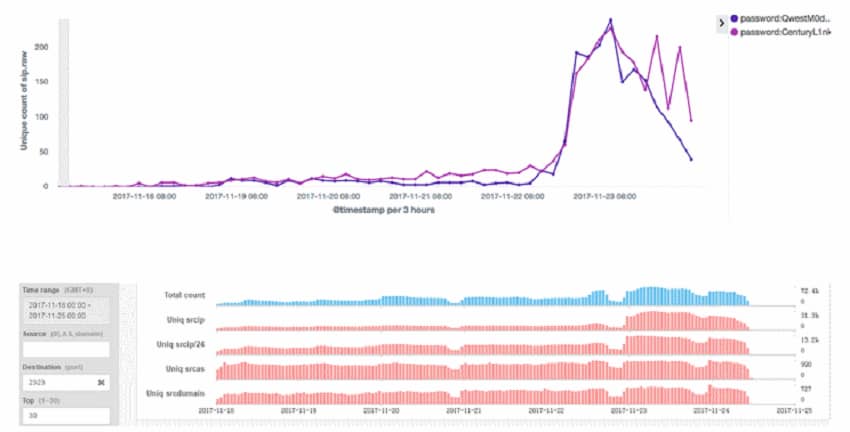

Το Mirai Botnet Malware λειτουργεί σκανάρωντας μέσω internet για συσκευές με εκτεθειμένες Telnet ports,στην συνέχεια χρησιμοποιεί default credentials για να κάνει login σε αυτές και να εγκαταστήσει το Mirai DdoS Malware. Την προηγούμενη Τετάρτη, λοιπόν, και για περίπου 60 ώρες υπήρχε αυξημένη δραστηριότητα από το Mirai στις θύρες 23 και 2323.

Οι ερευνητές της εταιρείας Netlab αναφέρουν ότι όλο η επιχείρηση πιθανόν να ξεκίνησε από την Αργεντινή καθώς οι περισσότερες μολυσμένες συσκευές χρησιμοποιούσαν τον ISP Telefonica De Argentina για να συνδεθούν στο Internet. Περίπου 100.000 IP σκαναρίστηκαν συνολικά από το Mirai, από τις οποίες οι 65.700 βρίσκονταν στην Αργεντινή.

Τα καλά νέα της υπόθεσης είναι ότι ο Mirai δεν αφήνει κάποια λειτουργία μέσα στο router η οποία τον κάνει να αναδημιουργείται, άρα εάν κάποιος κάνει reboot το router τότε το malware χάνεται. Από την άλλη πλευρά, το Mirai Botnet φαίνεται να προσπαθεί να επιβίωση σκανάροντας καθημερινά όλο και περισσότερες συσκευές.