Ο ερευνητής ασφαλείας του AVG, Jakub Kroustek, έχει ανακαλύψει ένα νέο ransomware που στοχεύει μόνο Ρωσόφωνους χρήστες με το όνομα Enigma, το οποίο, υπό ορισμένες προϋποθέσεις, μπορεί να επιτρέψει στους χρήστες να ανακτήσουν κάποια από τα αρχεία τους χρησιμοποιώντας Shadow Volume Copies.

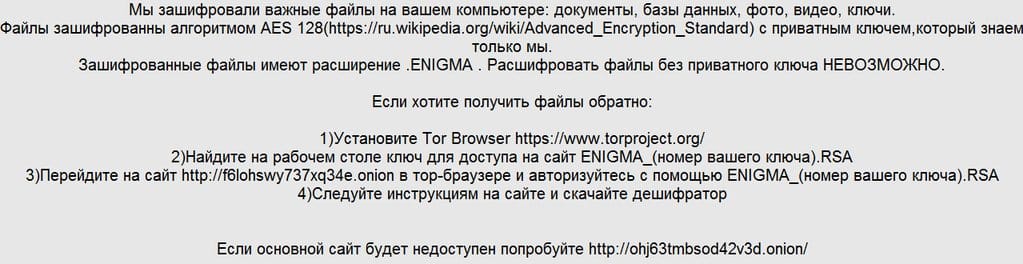

Όπως αναλύθηκε από τους ερευνητές από των MalwareHunterTeam και Bleeping Computer, το ransomware κρυπτογραφεί αρχεία με το τωρινό de-facto AES-RSA πρότυπο διπλής κρυπτογράφησης και στη συνέχεια, αποθηκεύει το κλειδί κρυπτογράφησης στην επιφάνεια εργασίας του υπολογιστή με τη μορφή ενός αρχείου που ονομάζεται ENIGMA_[NUMBER].RSA.

Αν οι χρήστες θέλουν το κλειδί αποκρυπτογράφησης, θα πρέπει να πληρώσουν στους απατεώνες 0,4291 Bitcoin, το οποίο αντιστοιχεί περίπου σε $200. Όπως και με άλλες ransomware οικογένειες, η πληρωμή πρέπει να γίνει με πρόσβαση σε ένα πρόγραμμα περιήγησης στο δίκτυο Tor, μέσω του Tor Browser. Στο site πληρωμής, θα σας ζητηθεί να φορτώσετε το αρχείο που αναφέρθηκε παραπάνω.

Το σημερινό μοντέλο διανομής του ransomware είναι μέσω απλών αρχείων HTML. Τους τελευταίους μήνες, οι ερευνητές ασφάλειας έχουν δει μια εισβολή ransomware οικογενειών που εγκαθίστανται μέσω JavaScript κώδικα. Μια τέτοια περίπτωση είναι και το Enigma. Όταν οι χρήστες να ανοίξουν το αρχείο HTML, ο κακόβουλος κώδικας που περιέχεται μέσα σε αυτό εκτελείται και προσφέρει ένα άλλο Javascript αρχείο για κατέβασμα.

Οι χρήστες που εκτελούν αυτό το JavaScript αρχείο θα ξεκινήσουν μια άλλη κακόβουλη λειτουργία που χτίζει ένα αρχείο EXE στον τοπικό υπολογιστή και, παράλληλα, ξεκινά την εκτέλεση του EXE. Αυτό το εκτελέσιμο είναι το Enigma ransomware, το οποίο ξεκινά αμέσως την κρυπτογράφηση αρχείων. Μόλις γίνει αυτό, δημιουργεί και εκτελεί ένα ΗΤΑ αρχείο, το οποίο είναι το σημείωμα για τα λύτρα (ransom note). Αυτό το αρχείο έχει οριστεί να ξεκινά μαζί με το λειτουργικό σύστημα.

Όσον αφορά τη δυνατότητα της αποκρυπτογράφησης των αρχείων, αυτή είναι μια απλουστευμένη εξήγηση για το τι θα συμβεί προς το τέλος της διαδικασίας κρυπτογράφησης που θα πρέπει να θυμάστε μόνο σε περίπτωση που κάνετε διπλό κλικ σε ένα ΗΤΑ αρχείο.

Προφανώς, για τους χρήστες που έχουν το Windows UAC (User Account Control) ενεργοποιημένο, το ransomware θα εμφανίσει ένα μήνυμα UAC σε ένα σημείο προς το τέλος της διαδικασίας κρυπτογράφησης.

Εάν οι χρήστες πατήσουν “Όχι” σε αυτό το μήνυμα, η ρουτίνα κρυπτογράφησης του ransomware τελειώνει χωρίς να διαγραφούν τα Shadow Volume Copies. Τα αρχεία θα παραμείνουν κρυπτογραφημένα, όμως, θα είστε σε θέση να τα εντοπίσετε με βάση την “.enigma” επέκτασή τους. Για να ανακτήσετε τα αρχεία σας, υπάρχει λογισμικό εξειδικευμένης αποκατάστασης του σκληρού δίσκου που μπορεί να εξάγει δεδομένα από τα Shadow Volume Copies.

Έτσι, το σημερινό ηθικό δίδαγμα είναι ότι πρέπει να αφήνουμε το Windows UAC ενεργοποιημένο, κάτι που οι ερευνητές ασφάλειας λένε εδώ και χρόνια. Όπως αναφέρθηκε προηγουμένως, το ransomware στοχεύει μόνο Ρώσους χρήστες. Προς το παρόν!