Μετά το Log4Shell, η AWS (Amazon Web Services) κυκλοφόρησε πολλές hot patch λύσεις που παρακολουθούν τις ευάλωτες εφαρμογές Java και Java containers και τις επιδιορθώνουν αμέσως. Κάθε λύση ταιριάζει σε διαφορετικό περιβάλλον, καλύπτοντας αυτόνομους servers, συμπλέγματα Kubernetes, συμπλέγματα Elastic Container Service (ECS) και Fargate. Τα hot patches δεν είναι αποκλειστικά για περιβάλλοντα AWS και μπορούν να εγκατασταθούν σε οποιοδήποτε περιβάλλον cloud ή εσωτερικής εγκατάστασης.

Η Amazon Web Services (AWS) διόρθωσε τέσσερα ζητήματα ασφαλείας στο hot patch της από τον Δεκέμβριο που αντιμετώπιζε την κρίσιμη ευπάθεια Log4Shell (CVE-2021-44228) που επηρεάζει περιβάλλοντα cloud ή εσωτερικής εγκατάστασης που εκτελούν εφαρμογές Java με μια ευάλωτη έκδοση της βιβλιοθήκης καταγραφής Log4j ή containers.

Τα πακέτα hot patch από το Amazon δεν είναι αποκλειστικά για πόρους AWS και επιτρέπουν τη διαφυγή από ένα container στο περιβάλλον και τον έλεγχο του host. Τα ελαττώματα θα μπορούσαν επίσης να αξιοποιηθούν μέσω μη προνομιακών διαδικασιών για την αύξηση των προνομίων και την εκτέλεση κώδικα όπως με τα δικαιώματα root.

Επί του παρόντος, τα τρωτά σημεία παρακολουθούνται ως CVE-2021-3100, CVE-2021-3101, CVE-2022-0070 και CVE-2022-0071. Όλα τους έχουν αξιολογηθεί ως κίνδυνοι υψηλής σοβαρότητας με βαθμολογία 8,8 στα 10.

Ερευνητές ασφαλείας στη Unit 42 του Palo Alto Network ανακάλυψαν ότι οι λύσεις επείγουσας επιδιόρθωσης Log4Shell της Amazon θα συνεχίσουν να αναζητούν διεργασίες Java και να τις επιδιορθώνουν εν κινήσει χωρίς να διασφαλίζουν ότι οι διορθωμένες διεργασίες εκτελούνται υπό τους περιορισμούς που επιβάλλονται στο container.

Ένα άλλο πρόβλημα που δημιουργήθηκε από την ενημερωμένη έκδοση κώδικα του Amazon ήταν ότι οι host processes αντιμετωπίστηκαν με παρόμοιο τρόπο, ενώ όλες έλαβαν αυξημένα προνόμια κατά τη διαδικασία επιδιόρθωσης του Log4Shell.

Ενδεχομένως, ένας χάκερ θα μπορούσε να εγκαταστήσει ένα μη προνομιούχο process binary που ονομάζεται “java” και να ξεγελάσει την υπηρεσία επιδιόρθωσης για να το εκτελέσει με αυξημένα προνόμια.

Η ομάδα του Unit 42 δημοσίευσε επίσης το ακόλουθο βίντεο proof-of-concept (PoC) exploit για να επιδείξει το σενάριο container escape:

Οι λεπτομέρειες εφαρμογής έχουν κρυφτεί σκόπιμα για να αποτραπεί η άμεση χρήση της από τους απειλητικούς παράγοντες σε επιθέσεις και να δοθεί χρόνος στους διαχειριστές να εφαρμόσουν τις διαθέσιμες ενημερώσεις ασφαλείας.

Εύρεση και διόρθωση των ελαττωμάτων

Ερευνητές στο Palo Alto Networks εντόπισαν τα ζητήματα ασφαλείας στις επιδιορθώσεις AWS έξι ημέρες μετά την κυκλοφορία της επείγουσας επιδιόρθωσης και ενημέρωσαν την Amazon στις 21 Δεκεμβρίου 2021.

Η ομάδα ασφαλείας του AWS αναγνώρισε τα τρωτά σημεία και προσπάθησε να τα διορθώσει με μια νέα ενημέρωση στις 23 Δεκεμβρίου 2021, αλλά οι αλλαγές αποδείχθηκαν ανεπαρκείς.

Τους μήνες που ακολούθησαν, η Unit 42 παρείχε περισσότερες πληροφορίες σχετικά με τον τρόπο παράκαμψης των νέων επιδιορθώσεων και στις 4 Απριλίου 2022, τα υπόλοιπα ζητήματα που παρέμεναν ήταν ελάχιστα.

Στις 19 Απριλίου 2022, η AWS κυκλοφόρησε τις τελικές ενημερώσεις για τις λύσεις επιδιόρθωσης Log4Shell, τις οποίες οι διαχειριστές μπορούν να εφαρμόσουν με έναν από τους παρακάτω τρόπους:

- Οι χρήστες του Kubernetes μπορούν να αναπτύξουν την πιο πρόσφατη έκδοση του Daemonset, η οποία δεν θα επηρεάσει την ενημερωμένη έκδοση κώδικα Log4Shell

- Οι χρήστες Hotdog μπορούν να κάνουν αναβάθμιση στην πιο πρόσφατη διαθέσιμη έκδοση

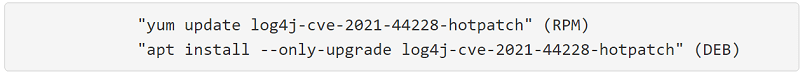

- Οι αυτόνομοι hosts μπορούν να αναβαθμιστούν χρησιμοποιώντας τις εντολές:

Τα τέσσερα τρωτά σημεία στο hot-patch Log4Shell, που ανακαλύφθηκαν από τη Unit 42 της Palo Alto Networks είναι τα παρακάτω:

- CVE-2021-3100

- CVE-2022-0070

- CVE-2021-3101

- CVE-2022-0071

Η Amazon κυκλοφόρησε και μια νέα συμβουλευτική για τα παραπάνω τρωτά σημεία, παρέχοντας επίσημη καθοδήγηση για την αντιμετώπιση των προβλημάτων.

Η ενότητα 42 προειδοποιεί να μην δοθεί προτεραιότητα στη διόρθωση ελαττωμάτων container escape στο Log4Shell, επειδή η ευπάθεια Log4j είναι πιο σοβαρή και χρησιμοποιείται ενεργά.

Πηγή πληροφοριών: bleepingcomputer.com