Ερευνητές ασφαλείας ανακάλυψαν μια σύνδεση μεταξύ του ransomware Conti και της ομάδας εκβιασμού δεδομένων Karakurt που εμφανίστηκε πρόσφατα, δείχνοντας ότι οι δύο συμμορίες αποτελούν μέρος της ίδιας επιχείρησης.

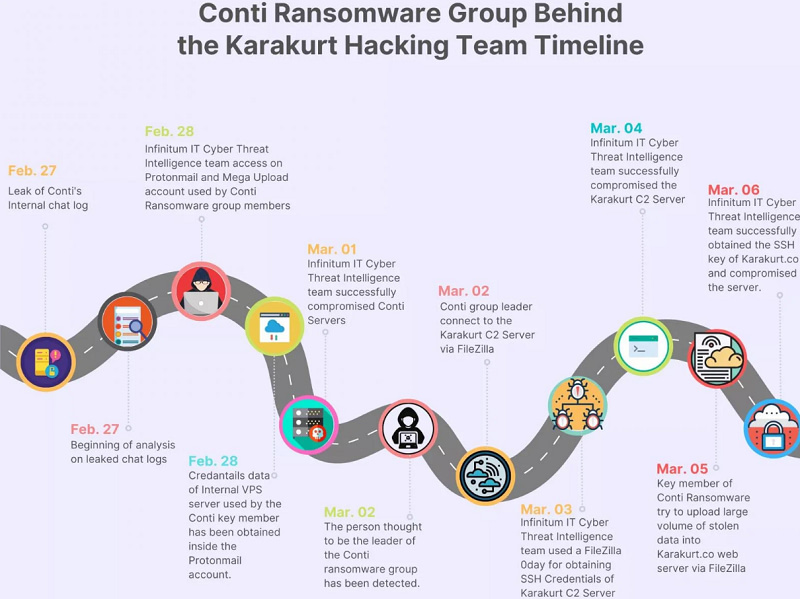

Η ομάδα Infinitum IT Cyber Threat Intelligence παρακολούθησε επιτυχώς ένα από τα βασικά μέλη της ομάδας Conti Ransomware, και κοινοποίησε λεπτομέρειες σχετικά με το πώς συνέβη η σύνδεση μεταξύ δύο ομάδων απειλών στον κυβερνοχώρο , τακτικές και τεχνικές που χρησιμοποιούνται από την ομάδα hacking Karakurt και λεπτομέρειες σχετικά με την εσωτερική υποδομή του Conti/Karakurt.

Δείτε επίσης: ΗΠΑ: Η ομάδα Lazarus μπορεί να συνδέεται με το Axie Infinity Hack

Η επιχείρηση Conti ransomware είναι μια από τις πιο παραγωγικές ομάδες κυβερνοεγκληματιών του σήμερα που λειτουργεί αμείωτα παρά τη μαζική διαρροή των εσωτερικών συνομιλιών και του πηγαίου κώδικα του.

Το Karakurt είναι μια συμμορία που δραστηριοποιείται τουλάχιστον από τον Ιούνιο του 2021 που επικεντρώνεται στην κλοπή δεδομένων από εταιρείες και στην εξαναγκασμό τους να πληρώσουν λύτρα απειλώντας να δημοσιεύσει τις πληροφορίες.

Δείτε επίσης: Hackers στοχεύουν κυβερνητικές υπηρεσίες της Ουκρανίας με Zimbra exploits και το IcedID malware

Περισσότερες από 40 οργανώσεις έχουν πέσει θύματα της ομάδας Karakurt μέσα σε περίπου δύο μήνες, μεταξύ Σεπτεμβρίου και Νοεμβρίου 2021.

Καταστράφηκε η υποδομή του κυβερνοεγκλήματος

Η σύνδεση μεταξύ των δύο ομάδων ήταν δυνατή αφού οι ερευνητές ασφαλείας απέκτησαν πρόσβαση σε έναν εσωτερικό Conti VPS server με τα credentials ενός χρήστη που πιστεύουν ότι είναι ο ηγέτης ολόκληρου του συνδικάτου.

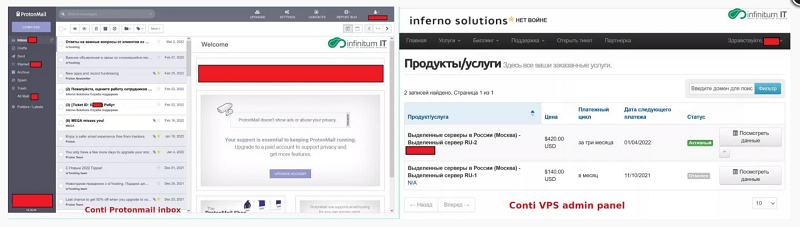

Η σύνδεση στον server ήταν δυνατή αφού οι ερευνητές παραβίασαν τον λογαριασμό ProtonMail του απειλητικού παράγοντα και βρήκαν τα απαραίτητα access credentials.

Όταν οι ερευνητές είχαν απομακρυσμένη πρόσβαση σε έναν από τους Windows VPS Server που χρησιμοποιούσε το σύστημα αποθήκευσης δεδομένων. Αυτό έχει περισσότερα από 20 TB+ δεδομένων που έκλεψε η ομάδα Conti από τα θύματά της πριν αναπτύξει το στάδιο κρυπτογράφησης της επίθεσης.

Ερευνητές ασφαλείας στην εταιρεία συμβούλων ασφαλείας Infinitum IT με έδρα την Infinitum στην Τουρκία λένε ότι ο VPS server φιλοξενείται από την Inferno Solutions, έναν πάροχο στη Ρωσία που υποστηρίζει ανώνυμες μεθόδους πληρωμής και δέχεται παραγγελίες μέσω συνδέσεων VPN και TOR.

Ταυτόχρονα, η Inferno Solutions ισχυρίζεται ότι «δεν ανέχονται τους spammers, τους απατεώνες ή τους εγκληματίες στον κυβερνοχώρο», ότι είναι πάντα στο πλευρό του πελάτη και ότι «δεν ενοχλούν τους πελάτες σε περίπτωση αμφιβόλου και παράνομων καταγγελιών (abuse).»

Σε μια πρόσφατη αναφορά, η Infinitum IT αναφέρει ότι μπόρεσε να αποκτήσει πρόσβαση στην υποδομή του Conti ransomware όταν ξεκίνησαν οι διαρροές Conti, στις 27 Φεβρουαρίου. Κατάφεραν να συνδεθούν σε πολλούς λογαριασμούς ProtonMail και Mega που χρησιμοποιούνται από ένα μέλος της Conti.

Δείτε επίσης: FBI: Επιθέσεις social engineering σε χρήστες εφαρμογών πληρωμών

Μόλις μπήκαν στους λογαριασμούς email, οι ερευνητές παρατήρησαν εισερχόμενα email από τον πάροχο φιλοξενίας Inferno Solutions, που τους επέτρεψε να αποκτήσουν απομακρυσμένη πρόσβαση στον πίνακα διαχείρισης του server VPS.

Η ανάλυση των πληροφοριών στον διακομιστή αποθήκευσης αποκάλυψε ότι η ομάδα Conti διέθετε δεδομένα με παλαιότερη χρονική σήμανση που ανήκαν σε θύματα, τα οποία δεν έχουν αποκαλυφθεί δημόσια. Η Infinitum IT επικοινώνησε με τα θύματα για να επιστρέψει τα κλεμμένα δεδομένα.

Οι ερευνητές παρατήρησαν ότι το μέλος Conti του οποίου παραβίασαν τους λογαριασμούς χρησιμοποιούσε τον client FileZilla FTP για να συνδεθεί σε πολλούς servers για τη μεταφόρτωση και τη λήψη κλεμμένων δεδομένων.

Μια σύνδεση ήταν στη διεύθυνση IP 209[.]222[.]98[.]19, όπου η ομάδα εκβιαστών Karakurt φιλοξενούσε τον ιστότοπό της όπου δημοσίευσε κλεμμένα δεδομένα από θύματα που δεν πληρώνουν.

Η BleepingComputer έμαθε πριν από μήνες από άλλους ερευνητές ασφαλείας ότι το Karakurt είναι μια δευτερεύουσα επιχείρηση της ομάδας Conti για τη δημιουργία εσόδων από αποτυχημένες επιθέσεις encryption.

Σύμφωνα με την ανάλυση του Infinitum IT, τα μέλη της συμμορίας Karakurt ανεβάζουν κλεμμένα δεδομένα σε έναν φάκελο “/work” και τα κατηγοριοποιούν ως δημόσια και μη δημόσια, με το ενδιαφέρον τους να είναι κυρίως οι οικονομικές πληροφορίες.

Καθώς η Infinitum IT παραβίασε πλήρως την υποδομή της συμμορίας Karakurt, μπόρεσαν να έχουν πρόσβαση στον C2 server και στα εργαλεία που χρησιμοποιούνται στις επιθέσεις.

Η έκθεση της Infinitum IT είναι το πρώτο δημόσιο στοιχείο που δείχνει ότι το Conti ransomware και η συμμορία εκβιαστών δεδομένων Karakurt αποτελούν μέρος της ίδιας ομάδας με οικονομικά κίνητρα.

Πηγή πληροφοριών: bleepingcomputer.com