Μετά από χρόνια αδράνειας, το malware Zeus Sphinx ανασταίνεται για να επωφεληθεί από την πανδημία του κορωνοϊού σε ένα νέο κύμα απάτης.

Τα email που υποστηρίζουν ότι γνωρίζουν το μυστικό σε νέες θεραπευτικές αγωγές, μηνύματα και τηλεφωνήματα από hackers που προσποιούνται ότι είναι επιχειρήσεις κοινής ωφέλειας και τράπεζες που επηρεάζονται από την αναπνευστική ασθένεια, καθώς και τα ψεύτικα προϊόντα που προλαμβάνουν την προσβολή από τον κορωνοϊό είναι μόνο μερικά από τα παραδείγματα των απατών. Μέχρι στιγμής οι απάτες με αφορμή τον κορωνοϊό που έχουν καταχωρηθεί φτάνουν τις 723.000.

Οποιαδήποτε κρίση που μπορεί να επωφεληθεί, αυξάνει το ενδιαφέρον των κυβερνοεγκληματιών και των απατεώνων, και τώρα, ένα malware που απουσίαζε για σχεδόν τρία χρόνια, ξεκίνησε και πάλι να κυκλοφορεί.

Τη Δευτέρα, η IBM X-Force δήλωσε ότι το Zeus Sphinx – επίσης γνωστό ως Zloader ή Terdot – έχει εντοπιστεί σε εκστρατείες που λανσαρίστηκαν τον Μάρτιο και επικεντρώνονται στις κρατικές ενισχύσεις.

Το Zeus Sphinx εντοπίστηκε για πρώτη φορά τον Αύγουστο του 2015. Το malware εμφανίστηκε ως banking Trojan με βασικά στοιχεία κώδικα βασισμένα στο Zeus v2. Το malware στόχευε χρηματοπιστωτικά ιδρύματα σε ολόκληρο το Ηνωμένο Βασίλειο, την Αυστραλία, τη Βραζιλία και τις ΗΠΑ. Και τώρα, το Zeus Sphinx επανεμφανίστηκε με έμφαση στις ίδιες χώρες μέσω μιας νέας εκστρατείας με θέμα τον κορωνοϊό (coronavirus).

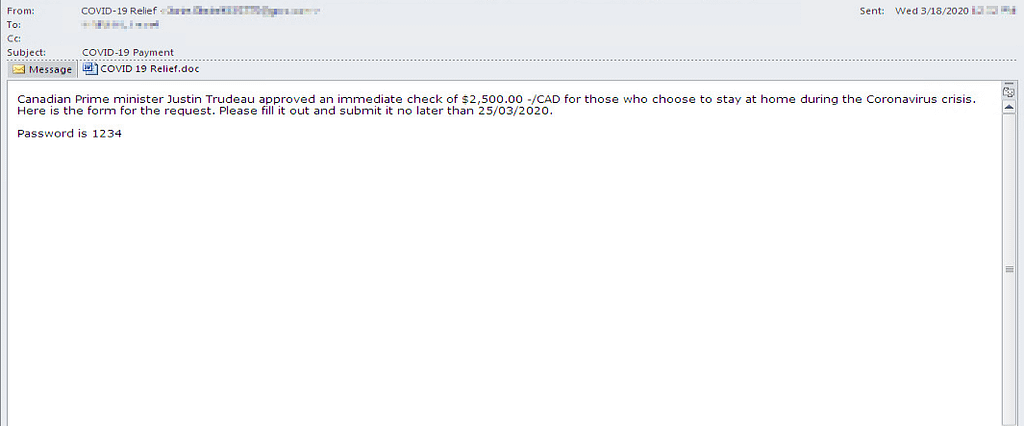

Οι ερευνητές δήλωσαν ότι το Zeus Sphinx εξαπλώνεται μέσω εκστρατειών ηλεκτρονικού “ψαρέματος” (phishing) που έχουν φορτωθεί με κακόβουλα αρχεία με το όνομα “COVID 19 relief”. Τα email ισχυρίζονται ότι πρέπει να συμπληρωθεί ένα έντυπο για να λάβετε ένα επίδομα αυτή την περίοδο που μένετε σπίτι και δεν δουλεύετε.

Η συνημμένη φόρμα, κυρίως είτε οι μορφές αρχείου .DOC ή .DOCX, χρησιμοποιεί μια τυπική τεχνική για να αποκτήσει μια βάση/στήριγμα σε ένα σύστημα. Αν το κατεβάσετε και ανοίξει, το έγγραφο ζητά σας ζητά να ενεργοποιήσετε τις μακροεντολές, οι οποίες με τη σειρά τους ενεργοποιούν το payload Zeus Sphinx αφού κάνουν hijack τις διαδικασίες των Windows και έναν συνδεδεμένο command-and-control (C2) server που φιλοξενεί το malware.

Αφού εγκατασταθεί σε ένα compromised μηχάνημα, το Zeus Sphinx δουλεύει συνεχώς και επίμονα, γράφοντας δυναμικά σε πολλά αρχεία και φακέλους, καθώς και δημιουργώντας κλειδιά μητρώου. Το malware προσπαθεί επίσης να αποφύγει την ανίχνευση ως κακόβουλο λογισμικό χρησιμοποιώντας πιστοποιητικό που έχει υπογράψει αυτοπροσώπως.

Τα web injections είναι η ειδικότητα του malware και σε ορισμένες περιπτώσεις εξακολουθούν να βασίζονται στον κώδικα Zeus v2. Το Zeus Sphinx θα διορθώσει τις διεργασίες explorer.exe και του προγράμματος περιήγησης – συμπεριλαμβανομένων εκείνων που χρησιμοποιούνται από τον Google Chrome και τον Mozilla Firefox – για τη λήψη injections όταν ένας χρήστης επισκέπτεται μια στοχευμένη σελίδα, όπως μια ηλεκτρονική πλατφόρμα τραπεζικών συναλλαγών. Ο κώδικας τροποποιεί αυτές τις σελίδες για να τους εξαπατήσει να παραδίδουν λεπτομέρειες ελέγχου ταυτότητας, οι οποίες στη συνέχεια συλλέγονται και αποστέλλονται στο C2 του malware.

Ωστόσο, το Zeus Sphinx περιέχει ένα εγγενές ελάττωμα, στο οποίο δεν υπάρχει καμία διαδικασία για το repatching των browser. Επομένως, εάν ένα πρόγραμμα περιήγησης προωθεί μια ενημερωμένη έκδοση, η IBM λέει ότι η λειτουργία web injection είναι “απίθανο να επιβιώσει”.

Η εκστρατεία είναι σε εξέλιξη και είναι μόνο από τις πολλές.

Χιλιάδες επικίνδυνα domain με θέμα τον COVID-19 έχουν εμφανιστεί τις τελευταίες εβδομάδες, και σε μερικές περιπτώσεις, οι κυβερνοεγκληματίες χρησιμοποιούν ενδιαφέρουσες μεθόδους για να εξαπατήσουν τα θύματα με στόχο να επισκέπτονται αυτά τα website. Οι ερευνητές του Bitdefender ανακάλυψαν πρόσφατα ότι τα router D-Link και Linksys έχουν δεχτεί επίθεση και οι ρυθμίσεις DNS τους μεταβάλλονται με στόχο να εξαπατήσουν τα θύματα να επισκεφθούν website που ασχολούνται με τον κορωνοϊό αλλά μεταφέρουν malware.