Η hacking εκστρατεία στόχευε τόσο μεμονωμένα άτομα όσο και οργανισμούς. Βασικοί στόχοι ήταν: κυβερνητικές υπηρεσίες, στρατιωτικό προσωπικό, ξένοι διπλωμάτες, ερευνητές, δημοσιογράφοι, ιδιωτικές εταιρείες, εκπαιδευτικοί, θρησκευτικές προσωπικότητες και άτομα αντίθετα με την κυβέρνηση.

Σύμφωνα με την Qihoo 360, οι hackers πίσω από την εκστρατεία είχαν σίγουρα σημαντικούς πόρους καθώς και την ικανότητα να αναπτύξουν ιδιωτικά hacking εργαλεία και να αγοράσουν ακριβά λογισμικά spyware.

Σε ορισμένες περιπτώσεις, οι hackers έστελναν στα θύματα emails με κακόβουλα συνημμένα αρχεία (spear-phishing), ενώ σε άλλες αποκτούσαν φυσική πρόσβαση σε συσκευές, το οποίο σημαίνει ότι υπήρχαν άτομα (υπάλληλοι οργανισμών) στο Καζακστάν που έκαναν αυτή τη δουλειά.

Golden Falcon

Αρχικά, οι ερευνητές της Qihoo νόμισαν ότι πρόκειται για μια νέα hacking ομάδα και την ονόμασαν Golden Falcon (ή APT-C-34). Ωστόσο, σύμφωνα με την Kaspersky, πρόκειται μάλλον για την ομάδα DustSquad, η οποία εμφανίστηκε πρώτη φορά το 2017.

Πέρυσι, είχε δημοσιευτεί μια έκθεση σχετικά με αυτή την ομάδα, η οποία έλεγε ότι οι hackers έστελναν phishing emails στα θύματα και τα οδηγούσαν σε μια κακόβουλη έκδοση του Telegram.

Κι εκείνες οι επιθέσεις είχαν επικεντρωθεί στο Καζακστάν. Ωστόσο τώρα χρησιμοποιείται άλλο κακόβουλο λογισμικό.

Οι ερευνητές της Qihoo κατάφεραν να αποκτήσουν πρόσβαση σε έναν command and control (C&C) server της Golden Falcon, κι έτσι μπόρεσαν να πάρουν πληροφορίες και να καταλάβουν τις δραστηριότητες της ομάδας.

Η κινεζική εταιρεία ασφαλείας ανακάλυψε δεδομένα που ανήκαν σε θύματα. Ήταν κυρίως έγγραφα γραφείων, τα οποία έκλεψαν οι hackers από υπολογιστές οργανισμών.

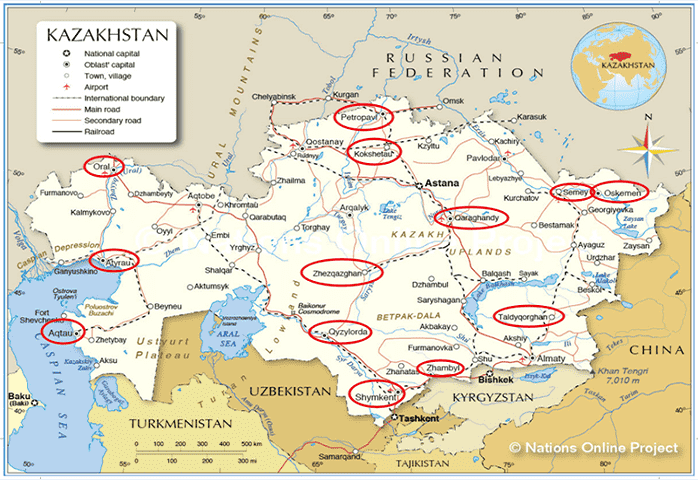

Οι hackers είχαν ταξινομήσει τις κλεμμένες πληροφορίες σε φακέλους που περιείχαν πάνω το όνομα μιας πόλης. Οι ερευνητές βρήκαν στοιχεία που ανήκαν σε θύματα από τις 13 μεγαλύτερες πόλεις του Καζακστάν.

Οι hackers είχαν κρυπτογραφήσει τα δεδομένα, αλλά οι ερευνητές δήλωσαν ότι μπόρεσαν να τα αποκρυπτογραφήσουν. Από τα στοιχεία που υπήρχαν, οι ερευνητές κατάλαβαν ότι οι hackers κατασκόπευαν ξένους υπηκόους στο Καζακστάν, όπως φοιτητές και Κινέζους διπλωμάτες.

Ακριβά hacking εργαλεία

Η Qihoo ανακάλυψε ότι οι hackers χρησιμοποιούσαν κυρίως δύο εργαλεία για τις επιθέσεις τους. Το πρώτο ήταν μια έκδοση του RCS (Remote Control System), ενός kit παρακολούθησης που πωλείται από τον ιταλική εταιρεία HackingTeam. Το δεύτερο ήταν ένα backdoor trojan, με το όνομα Harpoon, που μάλλον αναπτύχθηκε από την ίδια την ομάδα.

Το 2015 είχε διαρρεύσει ο source code του RCS, ωστόσο η Golden Falcon χρησιμοποίησε μια νέα έκδοση.

Όσον αφορά στο δεύτερο εργαλείο, οι ερευνητές παρατήρησαν ότι επρόκειτο για ένα backdoor, το οποίο δεν έχει βρεθεί πουθενά αλλού. Έτσι έβγαλαν το συμπέρασμα ότι πρόκειται μάλλον για δημιουργία της Golden Falcon.

Η κινεζική εταιρεία ασφαλείας κατάφερε να λάβει ένα εγχειρίδιο αυτού του εργαλείου. Σύμφωνα με αυτό, πρόκειται για ένα καλά ανεπτυγμένο εργαλείο με πολλά χαρακτηριστικά και δυνατότητες (π.χ. Keylogging, λήψη screenshots, κλοπή επαφών, αποστολή κλεμμένων δεδομένων και πολλά άλλα).

Mobile Malware

Οι ερευνητές βρήκαν και κάποια πρόσθετα αρχεία της ομάδας, όπως συμβόλαια, τα οποία είχαν μάλλον υπογραφεί από τα μέλη.

Συνήθως αυτά τα συμβόλαια δεν βρίσκονται εκτεθειμένα σε C&C servers. Δεν γνωρίζουμε αν οι ερευνητές τα βρήκαν εκεί ή από άλλες πηγές.

Σε ένα από τα συμβόλαια φαίνεται ένα toolkit παρακολούθησης για φορητές συσκευές, που ονομάζεται Pegasus. Πρόκειται για ένα ισχυρό hacking εργαλείο για κινητά, που πωλείται από την NSO Group και επηρεάζει τόσο Android όσο και iOS συσκευές.

Ωστόσο, δεν είναι σίγουρο αν η ομάδα προμηθεύτηκε τελικά το Pegasus.

Το μόνο σίγουρο είναι ότι η ομάδα διέθετε άλλο κακόβουλο λογισμικό για την παρακολούθηση φορητών συσκευών, το οποίο είχε προμηθευτεί από την HackingTeam.

Παρακολούθηση μελών

Οι Κινέζοι ερευνητές κατάφεραν να παρακολουθήσουν αρκετά μέλη της Golden Falcon, κυρίως μέσω των ψηφιακών υπογραφών, που βρήκαν στα παραπάνω συμβόλαια. Ένα από τα μέλη ήταν ένας Ρώσος προγραμματιστής.

Σύμφωνα με την Qihoo αλλά και την Kaspersky, πρόκειται για μια ρωσική APT (advanced persistent threat) hacking ομάδα.

Ωστόσο, ακούστηκαν και άλλες θεωρίες, από άλλους αναλυτές. Κάποιες από αυτές ήταν ότι η ομάδα πίσω από την hacking εκστρατεία ήταν: (1) μια ρωσική APT ομάδα, (2) μια υπηρεσία πληροφοριών του Καζακστάν που κατασκοπεύει τους πολίτες της, (3) μια ρωσική ομάδα που κατασκοπεύει την κυβέρνηση του Καζακστάν.

Δεν υπάρχουν, όμως, επαρκή στοιχεία για καμία από αυτές τις θεωρίες.

Η χρήση του λογισμικού παρακολούθησης της HackingTeam και τα συμβόλαια που δείχνουν πιθανή συνεργασία με την NSO, υποδεικνύουν ότι μπορεί να πρόκειται για μια εξουσιοδοτημένη υπηρεσία επιβολής του νόμου. Ωστόσο, σύμφωνα με την Qihoo, κάποια από θύματα της εκστρατείας ήταν κυβερνητικοί υπάλληλοι της Κίνας. Αυτό σημαίνει ότι αν όντως είναι μια υπηρεσία επιβολής του νόμου του Καζακστάν, έχει ξεπεράσει τα όρια της δικαιοδοσίας της.