Μια νέα έκδοση του MegaCortex Ransomware έχει ανακαλυφθεί ότι όχι μόνο κρυπτογραφεί τα αρχεία σας, αλλά αλλάζει τον κωδικό πρόσβασης του χρήστη και απειλεί να δημοσιεύσει τα αρχεία του θύματος αν δεν πληρώσει τα λύτρα.

Για όσους δεν γνωρίζουν πολλά για το MegaCortex, είναι ένα ransomware εγκατεστημένο μέσω πρόσβασης στο δίκτυο που παρέχεται από trojans όπως το Emotet. Μόλις αποκτήσουν πρόσβαση οι hacker του MegaCortex, τότε “σπρώχνουν” το ransomware σε μηχανές στο δίκτυο μέσω ενεργού ελεγκτή καταλόγων ή κιτ μετά την εκμετάλλευση.

Σημαντικές αλλαγές στη νέα έκδοση του MegaCortex

Σε ένα νέο δείγμα του ransomware που ανακαλύφθηκε από το MalwareHunterTeam, βλέπουμε μια νέα έκδοση του MegaCortex που έχει ουσιαστικές αλλαγές από προηγούμενες παραλλαγές.

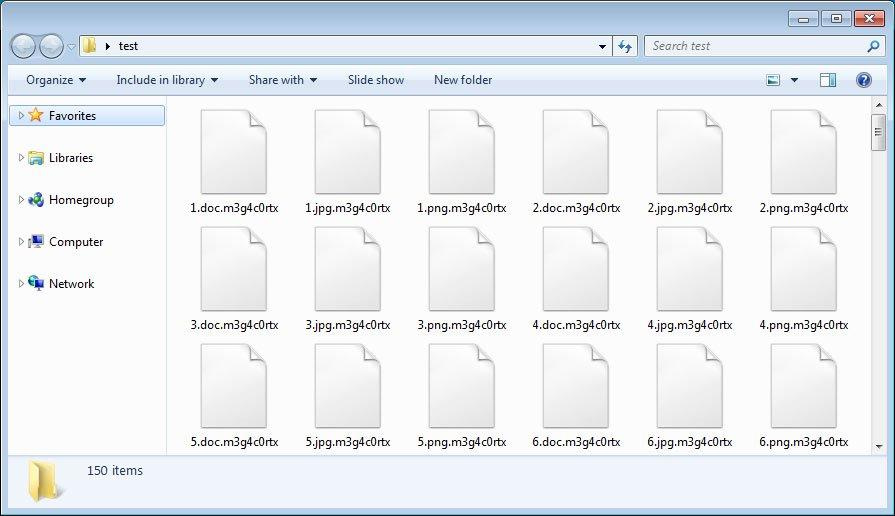

Η πιο προφανής αλλαγή που αντιμετωπίζουν τα θύματα είναι η νέα επέκταση .m3g4c0rtx που χρησιμοποιείται από το ransomware όπως φαίνεται παραπάνω.

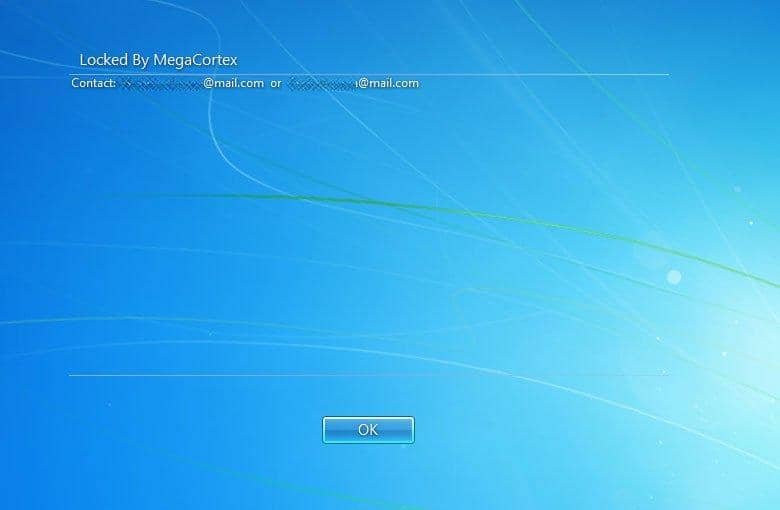

Επιπλέον, το MegaCortex θα ρυθμίσει τώρα μια νομική ειδοποίηση για το κρυπτογραφημένο μηχάνημα, ώστε να εμφανίζει ένα βασικό μήνυμα “Κλειδωμένο από MegaCortex” προτού συνδεθεί ακόμα ένας χρήστης.

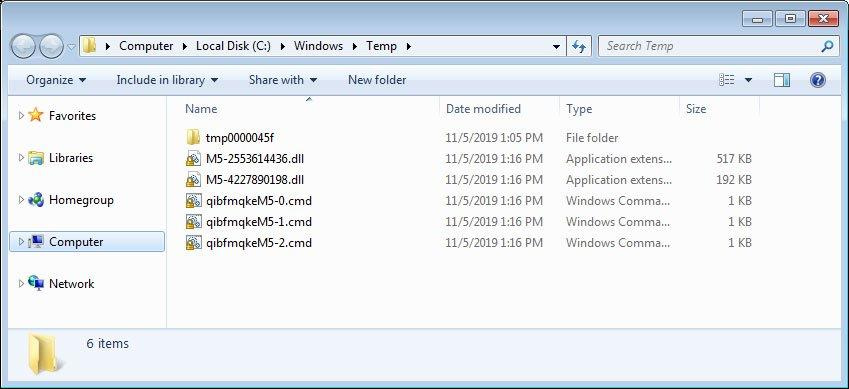

Όταν τρέξει ο κύριος launcher MegaCortex, θα εξαχθούν δύο αρχεία DLL και τρία scripts CMD στο C: \ Windows \ Temp. Αυτή τη στιγμή ο launcher έχει υπογραφεί με πιστοποιητικό Sectigo για Αυστραλιανή εταιρεία που ονομάζεται “MURSA PTY LTD”.

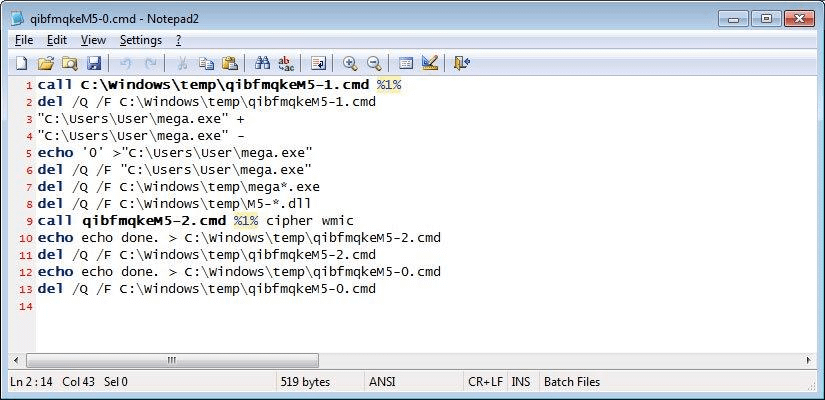

Αυτά τα αρχεία CMD θα εκτελέσουν μια ποικιλία εντολών που αφαιρούν Shadow Volume Copies, χρησιμοποιώντας την εντολή Cipher για να κάνει wipe όλο τον ελεύθερο χώρο στη μονάδα C: \, ορίζει το Legal Notice Νομική Σημείωση και στη συνέχεια καθαρίζει όλα τα αρχεία που χρησιμοποιήθηκαν για την κρυπτογράφηση του υπολογιστή.

Ο Kremez είπε στο BleepingComputer σε συνομιλίες ότι τα δύο αρχεία DLL χρησιμοποιούνται για την κρυπτογράφηση των αρχείων στον υπολογιστή. Ένα αρχείο DLL είναι ένα αρχείο iterator που αναζητά το αρχείο για κρυπτογράφηση και το άλλο DLL θα χρησιμοποιηθεί για την κρυπτογράφηση του αρχείου.

Αυτά τα αρχεία DLL δεν εγχέονται σε καμία διαδικασία, αλλά τρέχουν μέσω του Rundll32.exe.

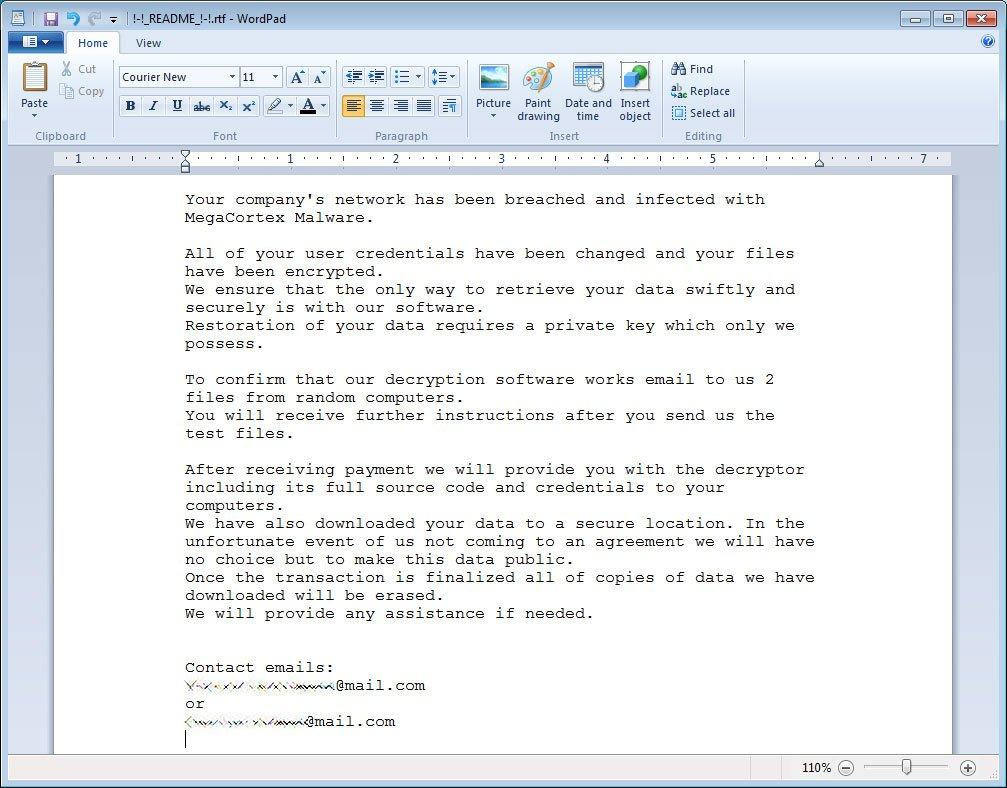

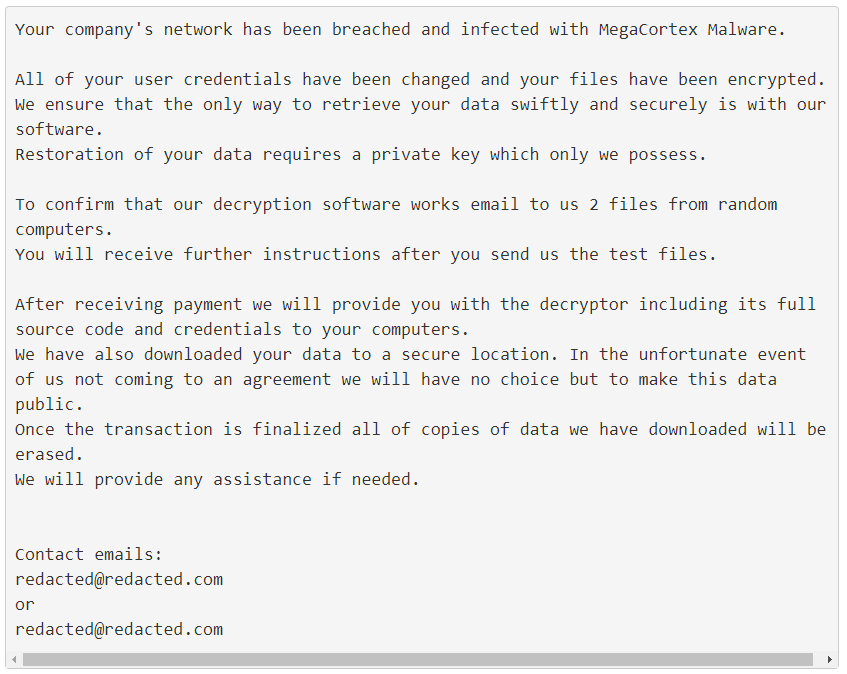

Όταν τελειώσει, τα θύματα θα βρουν ένα σημείωμα για λύτρα στην επιφάνεια εργασίας με τίτλο !-!_README_!-!.rtf που περιέχει μερικά ενδιαφέροντα σχόλια που αρχικά απορρίφθηκαν ως αδρανείς απειλές.

Μετά από περαιτέρω ανάλυση, διαπιστώσαμε ότι τουλάχιστον μία από τις απειλές είναι αλήθεια. Το ransomware πράγματι αλλάζει τον κωδικό πρόσβασης του θύματος για λογαριασμό των Windows.

Το MegaCortex αλλάζει τον κωδικό πρόσβασης των θυμάτων των Windows

Δεν είναι ασυνήθιστο για τους προγραμματιστές ransomware να απειλούν για να τρομάξουν τα θύματα να πληρώσουν. Λόγω αυτού, όταν είδαμε ότι το σημείωμα για λύτρα έλεγε ότι τα credentials του θύματος έχουν αλλάξει, το απορρίψαμε. Μετά τη δοκιμή του ransomware και την επανεκκίνηση του κρυπτογραφημένου υπολογιστή, ανακάλυψα ότι δεν μπόρεσα να συνδεθώ στον λογαριασμό μου.

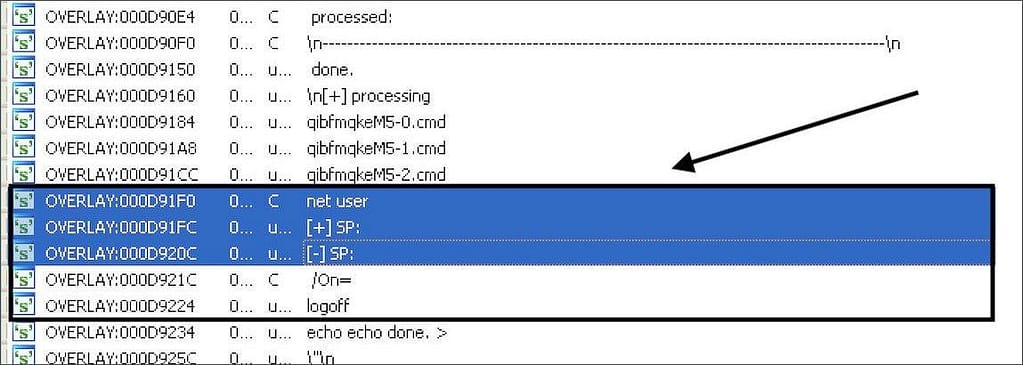

Η περαιτέρω ανάλυση του κώδικα από την Kremez επιβεβαίωσε ότι το MegaCortex αλλάζει πράγματι τον κωδικό πρόσβασης για τον λογαριασμό των θυμάτων στα Windows. Το κάνει αυτό εκτελώντας την εντολή net user όταν εκτελείται το ransomware.

Αυτό εξηγεί επίσης γιατί οι εισβολείς πρόσθεσαν μια νομική ειδοποίηση που εμφανίζεται στην προτροπή σύνδεσης, καθώς ο χρήστης δεν θα είναι πλέον σε θέση να συνδεθεί για πρόσβαση στην επιφάνεια εργασίας του.

Απειλεί να δημοσιεύσει τα δεδομένα του θύματος

Εκτός από τις αποδεδειγμένες αλλαγές credentials χρήστη, οι επιτιθέμενοι έχουν επίσης αλλάξει τη σημείωση για τα λύτρα για να δηλώσουν ότι τα δεδομένα του θύματος έχουν αντιγραφεί σε ασφαλή τοποθεσία.

Στη συνέχεια, απειλούν να δημοσιοποιήσουν αυτά τα data εάν το θύμα δεν καταβάλει τα λύτρα.

Δεν επιβεβαιώνεται εάν οι επιτιθέμενοι έχουν αντιγράψει πραγματικά τα αρχεία των θυμάτων, αλλά αυτή η απειλή δεν πρέπει να απορριφθεί και το θύμα μπορεί να θέλει να επιβεβαιώσει ότι οι εισβολείς έχουν πράγματι τα αρχεία τους όπως δηλώνουν όταν επικοινωνούν μαζί τους.

Αν οι hacker του MegaCortex αντιγράφουν πραγματικά δεδομένα, τα θύματα θα πρέπει να αντιμετωπίσουν αυτές τις επιθέσεις ως παραβίαση δεδομένων αντί για μια μόλυνση ransomware.

Αυτό τελικά θα προσθέσει ένα εντελώς νέο επίπεδο πολυπλοκότητας και κινδύνων για αυτούς τους τύπους επιθέσεων.