Η ρώσικη χάκινκ συμμορία, γνωστή ως RedCurl, εκμεταλλεύεται ένα χαρακτηριστικό των Microsoft Windows με την ονομασία Program Compatibility Assistant (PCA) για να εκτελέσει κακόβουλες δραστηριότητες.

“Το Program Compatibility Assistant Service (pcalua.exe) είναι μια υπηρεσία των Windows που αναγνωρίζει και αντιμετωπίζει θέματα συμβατότητας με παλαιότερες εφαρμογές”, δήλωσε η Trend Micro σε ανάλυση που δημοσιεύθηκε αυτόν τον μήνα.

See more: Chip manufacturing companies were cyber-attacked

“Οι χάκερς μπορούν να εκμεταλλευτούν αυτό το βοηθητικό πρόγραμμα για να εκτελέσουν εντολές και να παρακάμψουν τους περιορισμούς Security χρησιμοποιώντας το ως εναλλακτικό διερμηνέα γραμμής εντολών. Σε αυτή την έρευνα, ο παράγοντας απειλής χρησιμοποιεί αυτό το εργαλείο για να αποκρύψει τις δραστηριότητές του.”

Η χάκινγκ συμμορία RedCurl, γνωστή και ως Earth Kapre ή Red Wolf, δραστηριοποιείται τουλάχιστον από το 2018, εκτελώντας επιθέσεις κυβερνοκατασκοπείας εναντίον σε πολλές χώρες, συμπεριλαμβανομένων της Αυστραλίας, του Καναδά, της Γερμανίας, της Ρωσίας, της Σλοβενίας, του Ηνωμένου Βασιλείου, της Ουκρανίας και των ΗΠΑ.

Τον Ιούλιο του 2023, η F.A.C.C.T. αποκάλυψε ότι μια μεγάλη ρωσική τράπεζα και μια αυστραλιανή εταιρεία βρέθηκαν στο στόχαστρο της συμμορίας για να κλέψουν εμπιστευτικά εταιρικά μυστικά και information workers.

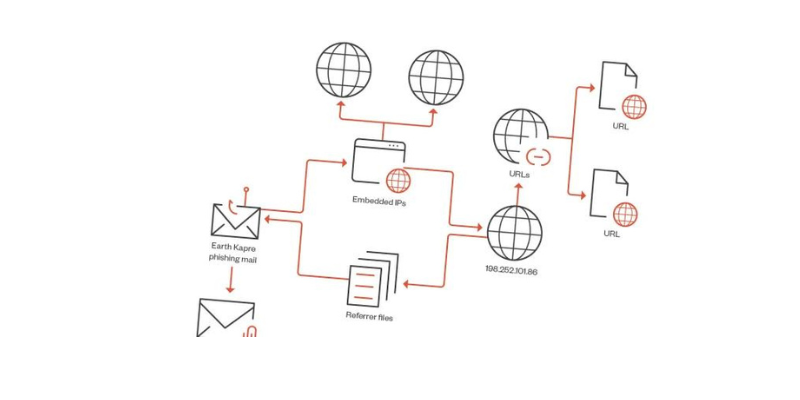

Η χάκινγκ συμμορία, σύμφωνα με την company Trend Micro, χρησιμοποιεί phishing email, εγκαθιστώντας κακόβουλα συνημμένα αρχεία σε μορφή .ISO και .IMG. Η διαδικασία ξεκινά με τη χρήση του cmd.exe για τη λήψη ενός νόμιμου βοηθητικού προγράμματος που ονομάζεται curl από ένα τηλεχειριστήριο διακομιστή. Αυτός ο διακομιστής λειτουργεί στη συνέχεια ως κανάλι για τη μεταφορά ενός loader, είτε ms.dll είτε ps.dll.

Το κακόβουλο αρχείο DLL χρησιμοποιεί το PCA για να δημιουργήσει μια διαδικασία λήψης που δημιουργεί σύνδεση με τον ίδιο τομέα που χρησιμοποιείται από το curl για να ανακτήσει τον φορτωτή.

Read also: Leaked documents speak of China's hacking activities

Στην επίθεση, επίσης χρησιμοποιείται το λογισμικό ανοιχτού κώδικα Impacket για τη μη εξουσιοδοτημένη εκτέλεση εντολών.

Οι συνδέσεις με το Earth Kapre προέρχονται από επικαλύψεις στην υποδομή εντολών και ελέγχου (C2), καθώς και από ομοιότητες με διάσημες τεχνικές λήψης που χρησιμοποιούνται από τη συμμορία.

“Αυτή η υπόθεση αναδεικνύει τον συνεχή και ενεργό κίνδυνο που αποτελεί η Earth Kapre, ένας παράγοντας threat που επηρεάζει πολλούς κλάδους της βιομηχανίας σε διάφορες χώρες.”, δήλωσε η Trend Micro.

“Η χάκινγκ συμμορία χρησιμοποιεί προηγμένες τεχνικές, όπως κατάχρηση του PowerShell, του curl και του Program Compatibility Assistant (pcalua.exe), προκειμένου να εκτελέσει κακόβουλες εντολές. Με τον τρόπο αυτό, αποδεικνύει την αφοσίωσή του στην αποφυγή ανίχνευσης εντός στοχευμένων δικτύων.”

Εκτός όλων των παραπάνω, υπάρχει και η ρωσική συμμορία, γνωστή ως Turla (επίσης γνωστή ως Iron Hunter, Pensive Ursa, Secret Blizzard, Snake, Uroburos, Venomous Bear και Waterbug), η οποία συνεχώς εξελίσσεται και έχει ξεκινήσει να χρησιμοποιεί ένα νέο πακετάρισμα DLL με την κωδική ονομασία Pelmeni για την ανάπτυξη.η του βασισμένου στο .NET backdoor Kazuar.

Read more: Medusa ransomware: the gang adds two companies to its victims

Το Pelmeni, που προστίθεται στις βιβλιοθήκες που σχετίζονται με το SkyTel, το NVIDIA GeForce Experience, το vncutil ή την ASUS, φορτώνεται μέσω πλευρικής φόρτωσης DLL. Μόλις το πλαστό DLL κλαθεί από το νόμιμο λογισμικό που είναι εγκατεστημένο στη συσκευή, αποκρυπτογραφείται και εκκινεί το Kazuar.

Source: thehackernews