Οι ερευνητές ασφαλείας της Sentinel Labs βρήκαν αποδείξεις που συνδέουν την ομάδα ransomware Black Basta με την FIN7, μια ομάδα hacking με οικονομικά κίνητρα, γνωστή και ως “Carbanak”.

Οι ερευνητές ανακάλυψαν ότι ο developer που κατασκεύασε τα εργαλεία που χρησιμοποιούνται από τον απειλητικό παράγοντα FIN7 δημιούργησε και τα εργαλεία EDR (Endpoint Detection and Response) που χρησιμοποιεί αποκλειστικά η Black Basta από τον Ιούνιο του 2022.

Πρόσθετες αποδείξεις που συνδέουν τους δύο αυτούς απειλητικούς παράγοντες προέρχονται από διευθύνσεις IP και ορισμένες στρατηγικές (τακτικές, τεχνικές και διαδικασίες) που χρησιμοποιήθηκαν από την FIN7 στις αρχές του 2022 και οι οποίες παρατηρήθηκαν μήνες αργότερα κατά τη διάρκεια πραγματικών επιθέσεων Black Basta.

Background

Η FIN7 είναι μια ομάδα ρωσόφωνων χάκερ που έχουν ως κίνητρο το χρήμα. Δραστηριοποιούνται τουλάχιστον από το 2015 και έχουν αναπτύξει POS malware και έχουν εξαπολύσει στοχευμένες επιθέσεις spear-phishing εναντίον εκατοντάδων επιχειρήσεων.

Το 2020, η ομάδα άρχισε να ασχολείται με το ransomware και τον Οκτώβριο του 2021 αποκαλύφθηκε ότι η ομάδα είχε ξεκινήσει τη δική της επιχείρηση εισβολών σε δίκτυα.

Μια έκθεση από το 2022 εξηγούσε ότι η ομάδα FIN7 συνεργαζόταν με διάφορες συμμορίες ransomware, συμπεριλαμβανομένων των Maze, Ryuk, Darkside και BlackCat/ALPHV. Αυτές οι συμμορίες προφανώς πραγματοποίησαν την αρχική παραβίαση.

Το Black Basta είναι μια επιχείρηση ransomware που ξεκίνησε τον Απρίλιο του 2022. Η ομάδα έδειξε σημάδια προηγούμενης εμπειρίας, ανακοινώνοντας αμέσως πολλαπλά θύματα υψηλού προφίλ και πείθοντας πολλούς αναλυτές ότι επρόκειτο για μια μετονομασία της ομάδας Conti ή τουλάχιστον περιείχε μέλη από την επιχείρηση που έχει πλέον κλείσει.

Η νέα ομάδα ransomware έχει διατηρήσει κλειστό προφίλ και δεν έχει προωθηθεί ως υπηρεσία ransomware-as-a-service, γεγονός που υποδηλώνει ότι μπορεί να πρόκειται για ιδιωτική ομάδα.

Ένας προγραμματιστής για το FIN7

Από τον Ιούνιο του 2022 η ομάδα Black Basta παρατηρήθηκε να αναπτύσσει ένα προσαρμοσμένο εργαλείο αποφυγής EDR που χρησιμοποιείται αποκλειστικά από τα μέλη του.

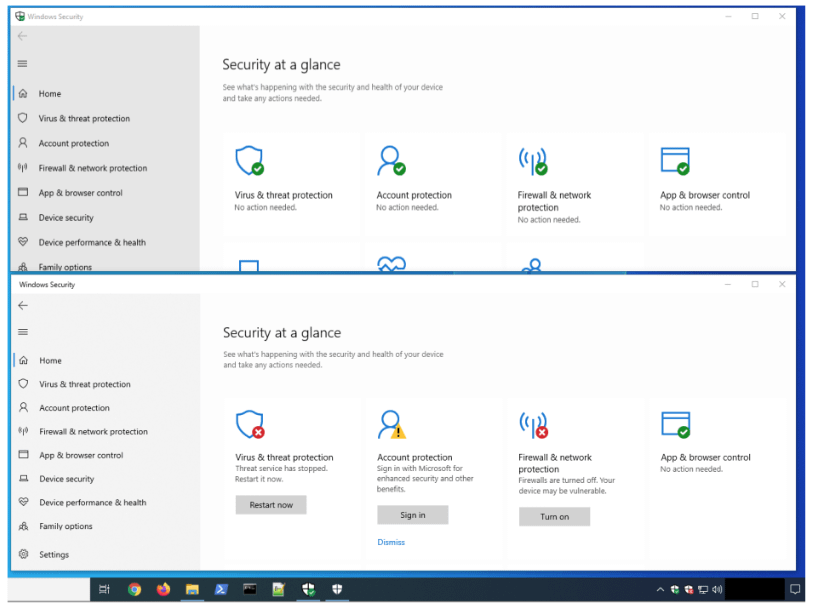

Μετά από περαιτέρω έλεγχο, η Sentinel Labs ανακάλυψε ένα εκτελέσιμο αρχείο με όνομα “WindefCheck.exe” που εμφανίζει ένα ψεύτικο Security GUI των Windows και ένα εικονίδιο στο δίσκο. Αυτό δίνει στους χρήστες τη λανθασμένη εντύπωση ότι το Windows Defender λειτουργεί σωστά.

Όσο το κακόβουλο λογισμικό είναι ενεργό στο παρασκήνιο, απενεργοποιεί το Windows Defender και οποιαδήποτε άλλα εργαλεία, ώστε να αποτρέψει οτιδήποτε να παρεμβαίνει στις εργασίες του.

Αυτό το εργαλείο απεικονίζεται παρακάτω, όπου η επάνω εικόνα δείχνει την ψεύτικη οθόνη Windows Security, με διάφορες ρυθμίσεις ασφαλείας να εμφανίζονται να είναι ενεργοποιημένες και να προστατεύουν τη συσκευή.

Ωστόσο, η οθόνη από κάτω δείχνει την πραγματική κατάσταση αυτών των ρυθμίσεων ασφαλείας που είναι απενεργοποιημένες.

Μετά την ανάκτηση περισσότερων δειγμάτων που συνδέονταν με το εργαλείο, οι αναλυτές βρήκαν ένα δείγμα συσκευασμένο με άγνωστο συσκευαστή. Αυτό ταυτοποιήθηκε αργότερα ως το “SocksBot”, ένα backdoor που χρησιμοποιεί και αναπτύσσει η FIN 7 από το 2018.

Επιπλέον, το backdoor αποκτά πρόσβαση σε μια διεύθυνση IP C2 που σχετίζεται με την “pq.hosting”, η οποία είναι ένας πάροχος hosting που η FIN7 εμπιστεύεται και χρησιμοποιεί συχνά.

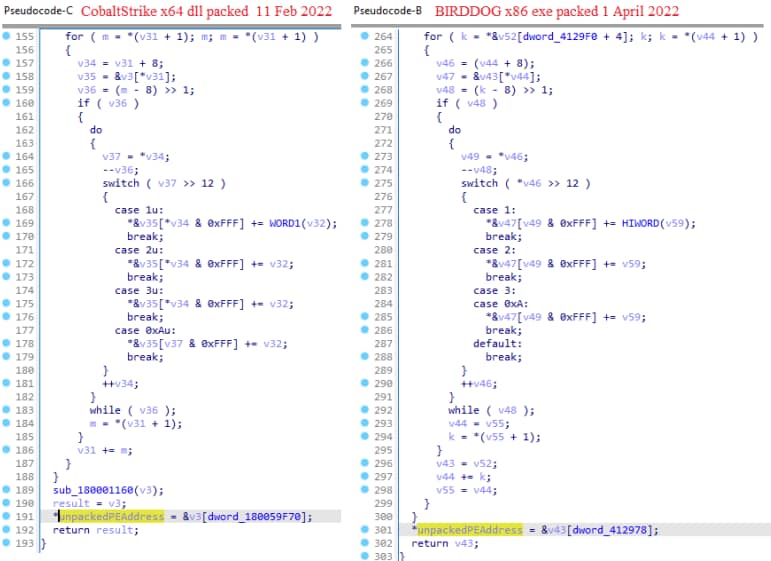

Υπάρχουν πρόσθετα στοιχεία που συνδέουν τη FIN7 με τη Black Basta, συμπεριλαμβανομένου του πειραματισμού τους με τα frameworks Cobalt Strike και Meterpreter C2 στις αρχές του 2022 σε προσομοιωμένες επιθέσεις malware-dropping.

Πολλούς μήνες αργότερα, η Black Basta εμφανίστηκε να χρησιμοποιεί τα ίδια εργαλεία, plugins και μεθόδους για να πραγματοποιεί τις επιθέσεις της.

Ενώ υπάρχουν πολλές τεχνικές ομοιότητες μεταξύ των μελών της Fin7 και της επιχείρησης Black Basta, δεν είναι ακόμη σαφές ποια είναι η ακριβής σχέση τους. Είναι απλά devs για την ομάδα ή συνεργάτες που χρησιμοποιούν τα δικά τους εργαλεία κατά τη διάρκεια των επιθέσεων.

Πηγή πληροφοριών: bleepingcomputer.com