Ερευνητές ασφαλείας αποκαλύπτουν άγνωστο malware που χρησιμοποιήθηκε από την ομάδα hacking κυβερνοκατασκοπείας «POLONIUM» η οποία φαίνεται να στοχεύει αποκλειστικά ισραηλινούς οργανισμούς.

Σύμφωνα με την ESET, η ομάδα POLONIUM χρησιμοποιεί ένα ευρύ φάσμα προσαρμοσμένων κακόβουλων λογισμικών ενάντια σε εταιρείες μηχανικής, πληροφορικής, επικοινωνιών, μάρκετινγκ και ασφάλισης στο Ισραήλ. Οι καμπάνιες της ομάδας εξακολουθούν να είναι ενεργές τη στιγμή που γράφεται αυτό το άρθρο.

Η ομάδα Threat Intelligence της Microsoft κατέγραψε για πρώτη φορά τις κακόβουλες δραστηριότητες της ομάδας τον Ιούνιο του 2022, συνδέοντας τους απειλητικούς παράγοντες POLONIUM στον Λίβανο με δεσμούς με το Υπουργείο Πληροφοριών και Ασφάλειας του Ιράν (MOIS).

Δείτε επίσης: IcedID malware: Οι hackers δοκιμάζουν νέες μεθόδους διανομής

Τα εργαλεία της POLONIUM

Η ESET αναφέρει ότι η ομάδα POLONIUM ενδιαφέρεται αποκλειστικά για την κυβερνοκατασκοπεία και δεν αναπτύσσει data wipers, ransomware ή άλλα εργαλεία που καταστρέφουν αρχεία.

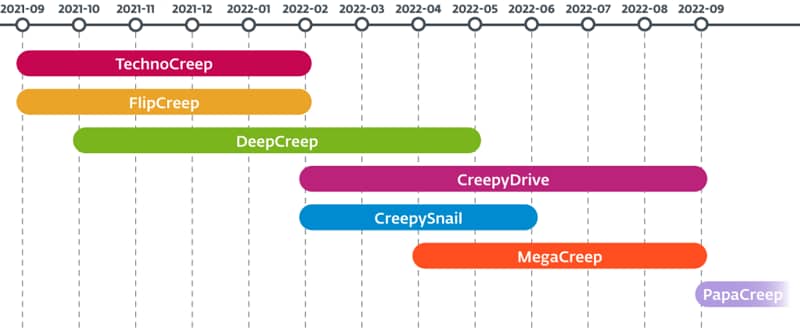

Από τον Σεπτέμβριο του 2021, οι χάκερ έχουν χρησιμοποιήσει τουλάχιστον επτά παραλλαγές προσαρμοσμένων θυρών, συμπεριλαμβανομένων τεσσάρων νέων undocumented backdoor γνωστών ως «TechnoCreep», «FlipCreep», «MegaCreep» και «PapaCreep».

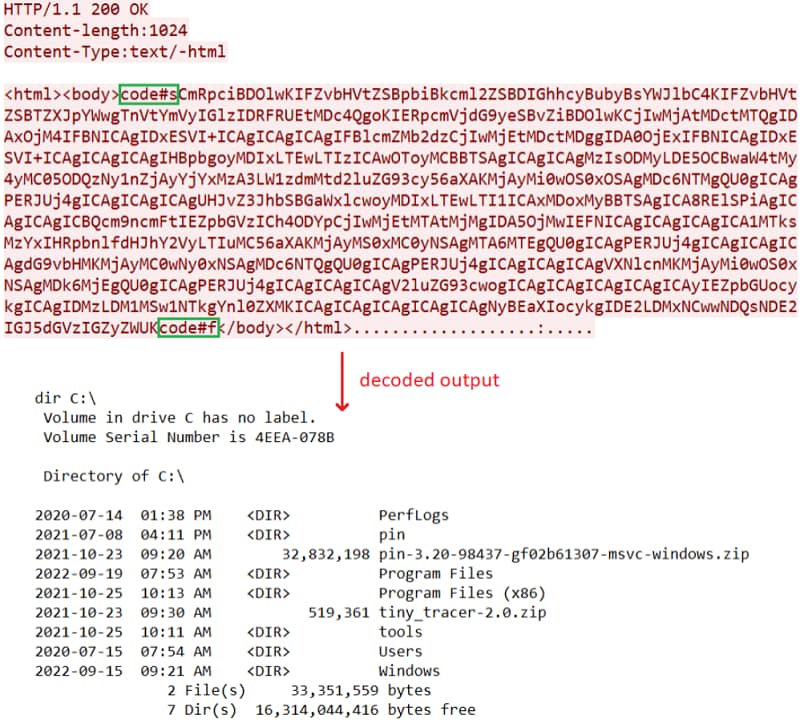

Ορισμένα backdoor κάνουν κατάχρηση νόμιμων υπηρεσιών cloud, όπως το OneDrive, το Dropbox και το Mega, για να λειτουργήσουν ως command and control (C2) servers. Άλλα backdoor χρησιμοποιούν τυπικές συνδέσεις TCP σε απομακρυσμένους C2 servers ή λαμβάνουν εντολές για εκτέλεση από αρχεία που φιλοξενούνται σε FTP servers.

Αν και δεν έχουν όλα τα backdoor τα ίδια χαρακτηριστικά, η κακόβουλη δραστηριότητά τους περιλαμβάνει τη δυνατότητα καταγραφής keystroke, λήψης screenshot από το desktop, λήψης φωτογραφιών με την webcam, exfiltrate αρχείων από το host, εγκατάστασης πρόσθετου malware και εκτέλεσης εντολών στη μολυσμένη συσκευή.

Δείτε επίσης: Fortinet: Κρίσιμη ευπάθεια χρησιμοποιείται σε επιθέσεις

Το πιο πρόσφατο backdoor, το PapaCreep, που εντοπίστηκε τον Σεπτέμβριο του 2022, είναι το πρώτο σε C++, ενώ οι χάκερ έγραψαν παλαιότερες εκδόσεις είτε σε PowerShell είτε σε C#.

Το PapaCreep είναι και modular, διαχωρίζοντας τις λειτουργίες εκτέλεσης εντολών, επικοινωνίας C2, αποστολής αρχείων και λήψης αρχείων σε μικρά components.

Το πλεονέκτημα είναι ότι τα components μπορούν να λειτουργούν ανεξάρτητα, να επιμένουν μέσω χωριστών προγραμματισμένων task στο σύστημα που έχει παραβιαστεί και να κάνουν το backdoor πιο δύσκολο να εντοπιστεί.

Εκτός από τις “Creepy” παραλλαγές, η ομάδα POLONIUM χρησιμοποιεί και διάφορα εργαλεία ανοιχτού κώδικα, για reverse proxying, λήψη screenshot, keylogging και webcam snapping, επομένως υπάρχει ένα επίπεδο πλεονασμού στις λειτουργίες.

Δείτε επίσης: Caffeine: Επιτρέπει επιθέσεις phishing στο Microsoft 365

Μια άπιαστη ομάδα hacking

Η ESET δεν μπόρεσε να ανακαλύψει τις τακτικές της ομάδα POLONIUM που χρησιμοποιήθηκαν για την αρχική παραβίαση ενός δικτύου, αλλά η Microsoft ανέφερε στο παρελθόν ότι η ομάδα χρησιμοποιούσε γνωστά ελαττώματα VPN product για να παραβιάσει τα δίκτυα.

Η ιδιωτική υποδομή δικτύου του απειλητικού παράγοντα είναι κρυμμένη πίσω από virtual private servers (VPS) και νόμιμους παραβιασμένους ιστότοπους, επομένως η χαρτογράφηση των δραστηριοτήτων της ομάδας παραμένει θολή.

Η ομάδα POLONIUM είναι μια εξελιγμένη και εξαιρετικά στοχευμένη απειλή της οποίας αυτή την στιγμή ο στίχος είναι στο Ισραήλ, αλλά αυτό θα μπορούσε να αλλάξει ανά πάσα στιγμή, εάν αλλάξουν οι προτεραιότητες ή τα συμφέροντα.

Πηγή πληροφοριών: bleepingcomputer.com