Οι χάκερ βρήκαν μια νέα μέθοδο να εδραιώσουν το persistence στους VMware ESXi hypervisors για να ελέγξουν τους servers και τα virtual machines vCenter για Windows και Linux, αποφεύγοντας τον εντοπισμό.

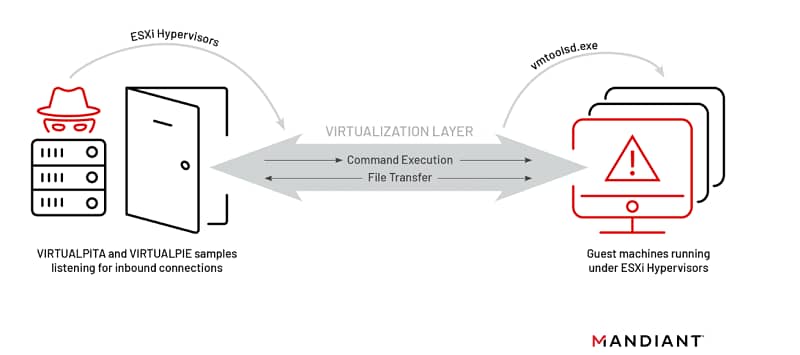

Με τη βοήθεια κακόβουλων vSphere Installation Bundles, ο εισβολέας μπόρεσε να εγκαταστήσει στο bare-metal hypervisor δύο backdoor που οι ερευνητές ονόμασαν VirtualPita και VirtualPie.

Οι ερευνητές αποκάλυψαν και ένα μοναδικό δείγμα κακόβουλου λογισμικού που ονόμασαν VirtualGate, το οποίο περιλαμβάνει ένα dropper και ένα payload.

Εξαπάτηση της εμπιστοσύνης

Σε μια δέσμευση αντιμετώπισης περιστατικών νωρίτερα μέσα στην χρονιά, οι ερευνητές ασφαλείας της εταιρείας Mandiant (που αποκτήθηκε από την Google) διαπίστωσαν ότι ένας χάκερ που υποπτευόταν ότι είχε δεσμούς με την Κίνα χρησιμοποίησε κακόβουλα vSphere Installation Bundles (VIBs) για να παραδώσει τα malware VirtualPita και VirtualPie.

Το VIB είναι ένα πακέτο αρχείων για τη δημιουργία ή τη διατήρηση μιας εικόνας ESXi. Επιτρέπει στον διαχειριστή να διαχειρίζεται πώς συμπεριφέρεται το ESXi installation δημιουργώντας startup tasks, κανόνες firewall ή εκτελώντας binaries κατά την επανεκκίνηση του μηχανήματος.

Δείτε επίσης: Το αναβαθμισμένο malware Prilex παρακάμπτει την ασφάλεια της πιστωτικής σας κάρτας

Τα VIB μπορούν να δημιουργηθούν από την VMware, εγκεκριμένους συνεργάτες ή την κοινότητα.

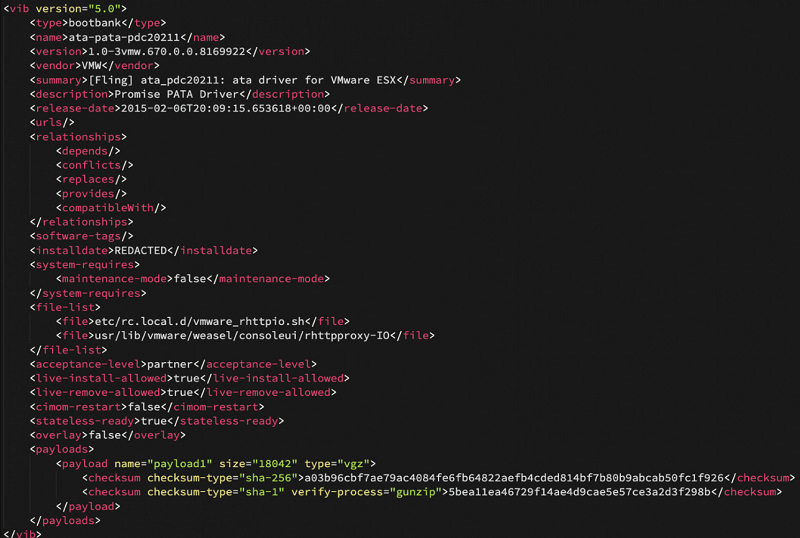

Κατά τη διάρκεια της έρευνας του συμβάντος, η Mandiant ανακάλυψε ότι ο απειλητικός παράγοντας, ο οποίος παρακολουθείται ως UNC3886, τροποποίησε το επίπεδο αποδοχής στον XML descriptor για το VBI που χρησιμοποιήθηκε στην επίθεση από «κοινότητα» σε «συνεργάτη» για να εξαπατήσει όποιον το εξετάζει.

Ένα τροποποιημένο επίπεδο εμπιστοσύνης δεν αρκεί για να το αποδεχθεί το σύστημα ESXi από προεπιλογή, αλλά ο εισβολέας χρησιμοποίησε και το flag «–force» για να εγκαταστήσει τα κακόβουλα VIB.

Ωστόσο, μετά από προσεκτικότερη εξέταση, το παραποιημένο VIB έγινε εμφανές, δείχνοντας ότι το αρχείο υπογραφής δεν μπορούσε να συσχετιστεί με ένα μέρος που εμπιστεύεται η VMware.

Χρησιμοποιώντας αυτά τα κόλπα, ο απειλητικός παράγοντας μπόρεσε να εγκαταστήσει το κακόβουλο λογισμικό VirtualPita και VirtualPie στον παραβιασμένο μηχάνημα ESXi.

Δείτε επίσης: Η κυβερνοάμυνα λειτουργεί: Οι Ρώσοι χάκερ επιτίθενται στην Ουκρανία και αποτυγχάνουν

Οι ερευνητές πρόσθεσαν ότι το backdoor συχνά υποδύεται μια νόμιμη υπηρεσία χρησιμοποιώντας ονόματα και θύρες υπηρεσιών VMware. Επιτρέπει την εκτέλεση αυθαίρετων εντολών, τις μεταφορτώσεις και τις λήψεις αρχείων, καθώς και την εκκίνηση και τη διακοπή του μηχανισμού καταγραφής (‘vmsyslogd’).

Κατά τη διάρκεια της έρευνας, μια παραλλαγή Linux για το VirtualPita βρέθηκε persistent ως υπηρεσία εκκίνησης init.d σε συστήματα Linux vCenter, κρυμμένη κάτω από το όνομα του νόμιμου binary ksmd.

Το VirtualPie βασίζεται σε Python και δημιουργεί ένα “daemonized IPv6 listener” σε μια hardcoded θύρα σε έναν server VMware ESXi. Υποστηρίζει αυθαίρετη εκτέλεση γραμμής εντολών, μπορεί να μεταφέρει αρχεία και να δημιουργήσει ένα reverse shell.

Σε Windows guest virtual machines κάτω από τον μολυσμένο hypervisor, οι ερευνητές βρήκαν ένα άλλο κακόβουλο λογισμικό, το VirtualGate, το οποίο περιλαμβάνει έναn dropper μόνο για μνήμη που αποσυμφορεί ένα DLL payload δεύτερου σταδίου στο VM.

Αυτή η επίθεση απαιτεί από τον απειλητικό παράγοντα να έχει δικαιώματα admin στον hypervisor. Αν και αυτό μπορεί να φαίνεται ότι μειώνει τον κίνδυνο, οι adversaries συχνά παραμονεύουν στο δίκτυο των θυμάτων περιμένοντας μια ευκαιρία να φτάσουν σε πολύτιμα assets ή να επεκτείνουν την παρουσία τους.

Δείτε επίσης: Νέα phishing εκστρατεία στοχεύει military contractors

Σε ξεχωριστή ανάρτηση σήμερα, η Mandiant παρέχει τεχνικές λεπτομέρειες σχετικά με τον τρόπο με τον οποίο οι defenders μπορούν να ελαχιστοποιήσουν την επιφάνεια επίθεσης στους ESXi hosts ανιχνεύοντας κακόβουλα VIB.

Πηγή πληροφοριών: bleepingcomputer.com