Η Cisco έχει αντιμετωπίσει σοβαρά τρωτά σημεία στη λύση διαχείρισης κέντρου δεδομένων Cisco Nexus Dashboard που μπορεί να επιτρέψει σε απομακρυσμένους εισβολείς να εκτελούν εντολές και να εκτελούν ενέργειες με δικαιώματα root ή διαχειριστή.

Δείτε επίσης: Cisco: Δεν θα διορθώνουμε zero-day RCE σε EOL VPN routers

Το πρώτο ελάττωμα ασφαλείας (βαθμολογημένη κρίσιμη σοβαρότητα και παρακολουθείται ως CVE-2022-20857) επιτρέπει σε μη επαληθευμένους απειλητικούς παράγοντες να έχουν πρόσβαση σε ένα API στέλνοντας δημιουργημένα αιτήματα HTTP για την εκτέλεση αυθαίρετων εντολών εξ αποστάσεως με δικαιώματα root “σε οποιοδήποτε pod σε ένα node”.

Ένα δεύτερο σφάλμα (μια ευπάθεια υψηλής σοβαρότητας στο web UI που παρακολουθείται ως CVE-2022-20861) επιτρέπει στους απομακρυσμένους εισβολείς να πραγματοποιούν επίθεση cross-site request forgery, πείθοντας τους επαληθευμένους διαχειριστές να κάνουν κλικ σε έναν κακόβουλο σύνδεσμο.

Δείτε επίσης: Cisco Secure Email: Σφάλμα επιτρέπει παράκαμψη ελέγχου ταυτότητας

Ένα άλλο σφάλμα ασφαλείας υψηλής σοβαρότητας (CVE-2022-20858) που διορθώθηκε σήμερα μπορεί να επιτρέψει σε μη επαληθευμένους, απομακρυσμένους εισβολείς να κατεβάσουν container images ή να ανεβάσουν κακόβουλα σε επηρεαζόμενες συσκευές ανοίγοντας μια σύνδεση TCP στην υπηρεσία διαχείρισης container image.

Ευτυχώς, όπως εξηγεί η Cisco σε ένα security advisory που δημοσιεύτηκε σήμερα, «οι κακόβουλες εικόνες θα εκτελούνταν μετά την επανεκκίνηση της συσκευής ή την επανεκκίνηση ενός pod».

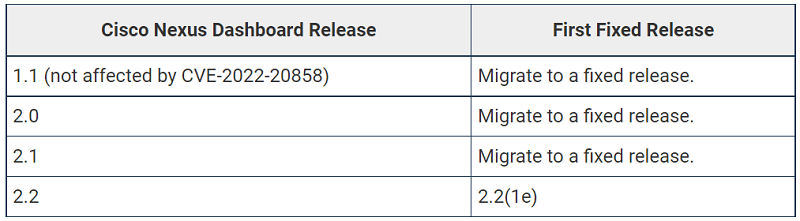

Τα τρωτά σημεία επηρεάζουν το Cisco Nexus Dashboard 1.1 και νεότερες εκδόσεις. Η Cisco έχει αντιμετωπίσει τα ελαττώματα στην ενημερωμένη έκδοση ασφαλείας 2.2(1e) που δημοσιεύτηκε σήμερα και συμβουλεύει τους πελάτες να μεταβούν σε μια σταθερή έκδοση το συντομότερο δυνατό.

Κανένα exploitation από τους χάκερ

Αυτά τα τρωτά σημεία ασφαλείας εντοπίστηκαν από τους ερευνητές ασφαλείας της ομάδας Advanced Security Initiatives Group (ASIG) της Cisco κατά τη διάρκεια δοκιμών εσωτερικής ασφάλειας.

Το Product Security Incident Response Team (PSIRT) της Cisco δήλωσε ότι η εταιρεία δεν γνωρίζει για δημόσια διαθέσιμα exploits.

Σήμερα, η Cisco διόρθωσε και μια τέταρτη ευπάθεια (CVE-2022-20860) στην υλοποίηση SSL/TLS του Cisco Nexus Dashboard που θα μπορούσε να επιτρέψει σε απομακρυσμένους απειλητικούς παράγοντες να αλλάξουν τις επικοινωνίες παρεμποδίζοντας την κυκλοφορία σε επιθέσεις man-in-the-middle.

Δείτε επίσης: Η Cisco αποκαλύπτει νέες δυνατότητες cloud και προσφορές SASE

Το επιτυχές exploitation θα μπορούσε να επιτρέψει στους εισβολείς να προβάλλουν ευαίσθητες πληροφορίες, συμπεριλαμβανομένων των Administrator credentials για τους επηρεαζόμενους controllers.

Πηγή πληροφοριών: bleepingcomputer.com