Οι αναλυτές απειλών εντόπισαν μια νέα έκδοση του malware botnet XLoader που χρησιμοποιεί τη θεωρία πιθανοτήτων για να κρύψει τους servers του, καθιστώντας δύσκολη τη διακοπή της λειτουργίας του κακόβουλου λογισμικού.

Αυτό βοηθά τους χειριστές των malware να συνεχίσουν να χρησιμοποιούν την ίδια υποδομή χωρίς τον κίνδυνο απώλειας nodes λόγω αποκλεισμών σε αναγνωρισμένες διευθύνσεις IP, ενώ παράλληλα μειώνονται οι πιθανότητες παρακολούθησης και αναγνώρισης.

Το botnet XLoader είναι ένα πρόγραμμα κλοπής πληροφοριών που βασίστηκε αρχικά στο Formbook, στοχεύοντας λειτουργικά συστήματα Windows και macOS. Ξεκίνησε για πρώτη φορά σε ευρεία ανάπτυξη τον Ιανουάριο του 2021.

Δείτε επίσης: ChromeLoader: Το νέο malware που τροποποιεί τις ρυθμίσεις του browser

Ερευνητές στο CheckPoint, οι οποίοι παρακολουθούσαν την εξέλιξη του κακόβουλου λογισμικού, έκαναν δείγμα και ανέλυσαν τις πιο πρόσφατες εκδόσεις 2.5 και 2.6 του XLoader και εντόπισαν ορισμένες κρίσιμες διαφορές σε σύγκριση με προηγούμενες εκδόσεις.

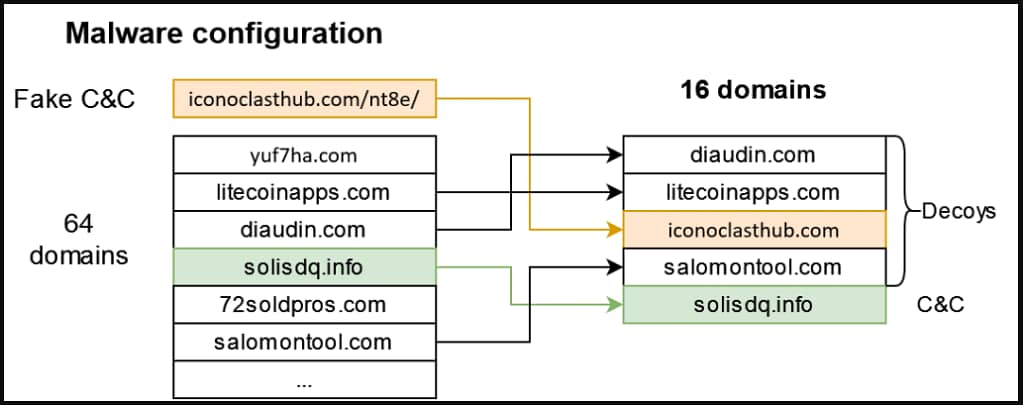

Το botnet XLoader έχει ήδη καμουφλάρει τους πραγματικούς servers εντολών και ελέγχου (C2) στην έκδοση 2.3 αποκρύπτοντας το πραγματικό όνομα domain σε μια διαμόρφωση που περιλαμβάνει 63 decoys.

Στις πιο πρόσφατες εκδόσεις, ωστόσο, οι αναλυτές του CheckPoint παρατήρησαν ότι το botnet XLoader αντικαθιστά τα 8 από μια λίστα με 64 τυχαία επιλεγμένα domains στη λίστα διαμόρφωσής του με νέες τιμές σε κάθε προσπάθεια επικοινωνίας.

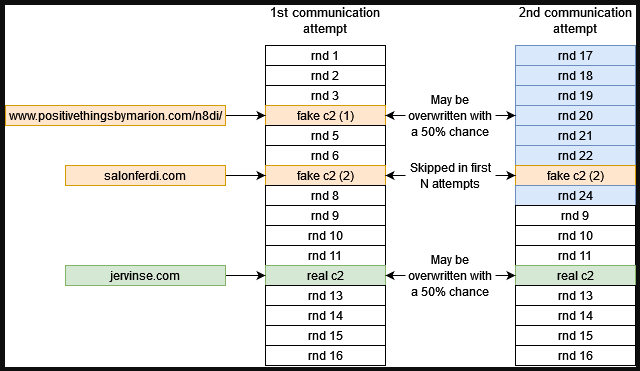

«Εάν το πραγματικό domain C&C εμφανίζεται στο δεύτερο μέρος της λίστας, η πρόσβαση σε αυτόν γίνεται σε κάθε κύκλο μία φορά περίπου κάθε 80-90 δευτερόλεπτα. Εάν εμφανίζεται στο πρώτο μέρος της λίστας, θα αντικατασταθεί από ένα άλλο τυχαίο όνομα domain», εξηγεί το CheckPoint.

«Τα 8 domains που αντικαθιστούν το πρώτο μέρος της λίστας επιλέγονται τυχαία και το πραγματικό domain C&C μπορεί να είναι ένα από αυτά. Σε αυτήν την περίπτωση, η πιθανότητα πρόσβασης σε ένα πραγματικό domain C&C στον επόμενο κύκλο είναι 7/64 ή 1/8 ανάλογα με τη θέση του ψεύτικου c2(2) domain».

Δείτε επίσης: EnemyBot malware: Εκμεταλλεύεται κρίσιμα bugs VMware, F5 BIG-IP

Αυτό βοηθά στη συγκάλυψη των πραγματικών C2 servers από τους αναλυτές ασφαλείας, διατηρώντας παράλληλα το αντίκτυπο στις λειτουργίες του malware botnet XLoader στο ελάχιστο.

Η επιτυχής πρόσβαση στο C2 προκύπτει από το νόμο των μεγάλων αριθμών, ο οποίος αυξάνει τις πιθανότητες επίτευξης του αναμενόμενου αποτελέσματος με αρκετές δοκιμές.

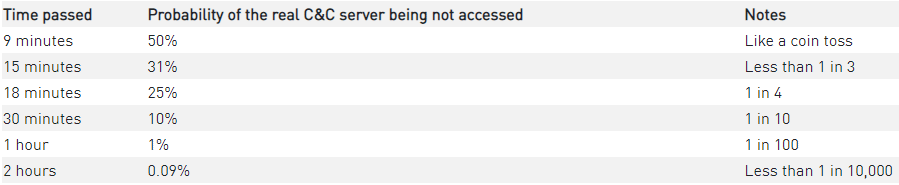

Όπως εξηγεί το CheckPoint μέσω του παρακάτω πίνακα, οι αναλυτές απειλών θα πρέπει να εκτελέσουν μια μακρά εξομοίωση για να εξαγάγουν την πραγματική διεύθυνση C2, η οποία είναι μια άτυπη πρακτική και καθιστά άχρηστα όλα τα αυτοματοποιημένα σενάρια.

Ταυτόχρονα, για τους χειριστές malware, θα ήταν απίθανο το botnet XLoader να μην επικοινωνήσει με την αυθεντική διεύθυνση C2 μία ώρα μετά τη μόλυνση.

Στην έκδοση 2.6, το CheckPoint παρατήρησε ότι το botnet XLoader αφαίρεσε αυτήν τη λειτουργία από την έκδοση 64-bit του payload, όπου το malware έρχεται σε επαφή με το πραγματικό C2 domain κάθε φορά. Ωστόσο, σε συστήματα 32-bit, τα οποία είναι πολύ συνηθισμένα σε sandboxes που φιλοξενούνται από virtual machines και χρησιμοποιούνται από αναλυτές απειλών, το botnet XLoader διατηρεί τη συσκότιση του C2.

Πηγή: bleepingcomputer.com