Η ρωσική κρατική ομάδα hacking γνωστή ως Sandworm προσπάθησε την Παρασκευή να καταστρέψει έναν μεγάλο ουκρανικό πάροχο ενέργειας αποσυνδέοντας τους ηλεκτρικούς του υποσταθμούς με μια νέα παραλλαγή του malware Industroyer για συστήματα βιομηχανικού ελέγχου (ICS) και μια νέα έκδοση του malware καταστροφής δεδομένων CaddyWiper.

Δείτε επίσης: Μήνυση από την Google σε Puppy Scammer που στοχεύει καταναλωτές

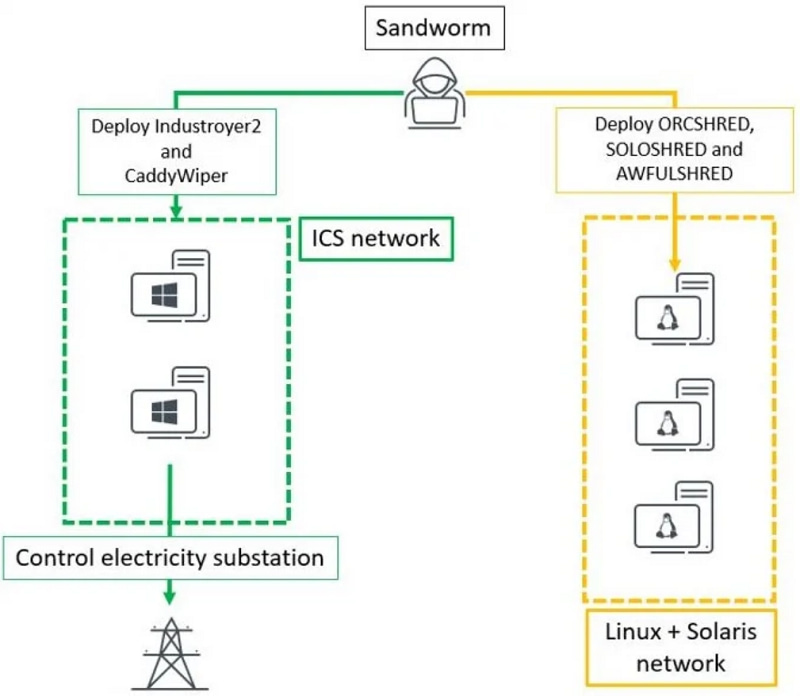

Ο απειλητικός παράγοντας χρησιμοποίησε μια έκδοση του Industroyer ICS malware προσαρμοσμένη για τους στοχευόμενους ηλεκτρικούς υποσταθμούς υψηλής τάσης και στη συνέχεια προσπάθησε να διαγράψει τα ίχνη της επίθεσης εκτελώντας το CaddyWiper και άλλες οικογένειες data-wiping malware που παρακολουθούνται ως Orcshred, Soloshred και Awfulshred για Linux και συστήματα Solaris.

Ερευνητές της εταιρείας κυβερνοασφάλειας ESET που συνεργάζονται με την Ουκρανική Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών (CERT) για την αποκατάσταση και την προστασία του δικτύου που δέχθηκε επίθεση, λένε ότι δεν γνωρίζουν πώς ο εισβολέας έθεσε σε κίνδυνο το περιβάλλον ή πώς κατάφερε να μετακινηθεί από το δίκτυο πληροφορικής στο περιβάλλον ICS.

Δείτε επίσης: CISA σε οργανισμούς: Διορθώστε το WatchGuard bug

Η παρακάτω εικόνα δείχνει μια επισκόπηση των στοιχείων σκουπίσματος δεδομένων που χρησιμοποιούνται στην επίθεση:

Το ICS malware που χρησιμοποιήθηκε στην επίθεση παρακολουθείται τώρα καθώς η Industroyer2 και η ESET αξιολογούν “με μεγάλη σιγουριά” ότι κατασκευάστηκε χρησιμοποιώντας τον πηγαίο κώδικα της Industroyer που χρησιμοποιήθηκε το 2016 για να κόψει την ισχύ στην Ουκρανία και αποδόθηκε στη ρωσική ομάδα hacking Sandworm που χρηματοδοτείται από το κράτος.

Το CERT-UA και η ESET λένε ότι η ομάδα Sandworm σχεδίαζε να ξεκινήσει το τελικό στάδιο της επίθεσης την Παρασκευή, 8 Απριλίου (στις 14:58 UTC) αναπτύσσοντας malware στους ακόλουθους τύπους συστημάτων:

- Windows computers και αυτοματοποιημένα workstations με την ανάπτυξη του malware CaddyWiper, που αποκρυπτογραφείται, φορτώνεται και εκτελείται μέσω των εργαλείων ArgeuPatch και Tailjump (στις 14:58 UTC)

- Linux servers που χρησιμοποιούν τα scripts OrcShred, Soloshred και AwfulShred (στις 14:58 UTC)

- ηλεκτρικοί υποσταθμοί υψηλής τάσης με την χρήση του malware INDUSTROYER2. Οι χειριστές Sandworm δημιούργησαν μια προγραμματισμένη εργασία στις 15:02:22 UTC για την εκκίνηση του κακόβουλου λογισμικού στις 16:10 UTC και τη διακοπή ρεύματος σε μια περιοχή της Ουκρανίας

- τον ενεργό εξοπλισμό δικτύου

Στις 16:20 UTC, ο adversary εκτέλεσε το CaddyWiper στα μηχανήματα για να σβήσει τα ίχνη του Industroyer2.

Δείτε επίσης: Fakecalls trojan: Παραβιάζει κλήσεις χρηστών προς την υπηρεσία υποστήριξης πελατών τραπεζών

Η CERT-UA λέει ότι “η εφαρμογή του κακόβουλου σχεδίου της Sandworm μέχρι στιγμής έχει αποτραπεί”, ενώ η ESET σημειώνει σε μια τεχνική έκθεση σχετικά με το κακόβουλο λογισμικό που χρησιμοποιήθηκε σε αυτήν την επίθεση ότι “οι εισβολείς Sandworm προσπάθησαν να αναπτύξουν το κακόβουλο λογισμικό Industroyer2 έναντι υψηλής τάσης ηλεκτρικοί υποσταθμοί στην Ουκρανία».

Νέα έκδοση Industroyer

Το Industroyer, γνωστό και ως CrashOverride, αναλύθηκε για πρώτη φορά το 2017, με την ESET να το αποκαλεί ως τη “μεγαλύτερη απειλή για τα βιομηχανικά συστήματα ελέγχου από το Stuxnet”.

Η νέα παραλλαγή που χρησιμοποιήθηκε την περασμένη εβδομάδα σε έναν ουκρανικό πάροχο ενέργειας είναι μια εξέλιξη του αρχικού κακόβουλου λογισμικού που χρησιμοποιήθηκε στις επιθέσεις διακοπής ρεύματος το 2016 στην Ουκρανία.

Πηγή πληροφοριών: bleepingcomputer.com