Μη εξειδικευμένοι hackers, πιθανότατα Ιρανοί, πραγματοποιούν ransomware επιθέσεις που στοχεύουν εταιρείες σε Ρωσία, Ινδία, Κίνα και Ιαπωνία. Απ’ ότι φαίνεται, στοχεύουν “εύκολα θύματα”, χρησιμοποιώντας εργαλεία, που είναι διαθέσιμα δημοσίως (π.χ. RDP). Η νέα hacking ομάδα αναπτύσσει το Dharma ransomware. Σύμφωνα με ερευνητές, πρόκειται για μια μη εξελιγμένη συμμορία με οικονομικά κίνητρα που έχει εμφανιστεί πρόσφατα στον κυβερνοχώρο.

Ερασιτέχνες hackers επιτίθενται με το Dharma ransomware

Οι hackers δεν είναι άπληστοι. Τα λύτρα που ζητούν, κυμαίνονται μεταξύ 1-5 Bitcoin (11.700 $ – 59.000 $), ένα ποσό που είναι σχετικά μικρό συγκριτικά με αυτά που ζητούν άλλες ransomware συμμορίες.

Οι Ιρανοί hackers βρίσκουν θύματα σαρώνοντας το Διαδίκτυο για εκτεθειμένες RDP συνδέσεις. Το εργαλείο που χρησιμοποιούν σε αυτό το στάδιο είναι το Masscan, ένας open-source σαρωτής θυρών.

Στη συνέχεια, ξεκινούν μια brute-force επίθεση με το NLBrute, ένα βοηθητικό πρόγραμμα που δοκιμάζει μια λίστα κωδικών RDP προκειμένου να βρει ένα σωστό συνδυασμό credentials. Μόλις αποκτήσουν πρόσβαση, προσπαθούν (μερικές φορές) να αυξήσουν τα προνόμιά τους εκμεταλλευόμενοι μια παλιά ευπάθεια (CVE-2017-0213) στα Windows 7 έως 10.

Οι ερευνητές της cybersecurity εταιρείας Group-IB έμαθαν γι’ αυτήν τη νέα hacking ομάδα τον Ιούνιο κατά τη διάρκεια της ανάλυσης μιας επίθεσης σε εταιρεία στη Ρωσία. Η έρευνα έδειξε ότι οι οι hackers ήταν αρχάριοι και μιλούσαν περσικά.

Τα επόμενα βήματα της επίθεσης δείχνουν ότι οι επιτιθέμενοι δεν έχουν αρκετή εμπιστοσύνη στον εαυτό τους και δεν ξέρουν τι ακριβώς να κάνουν αφού παραβιάσουν τα δίκτυα.

“Είναι ενδιαφέρον ότι οι επιτιθέμενοι πιθανότατα δεν είχαν σαφές σχέδιο για το τι να κάνουν με τα παραβιασμένα δίκτυα. Μόλις δημιουργήσουν τη σύνδεση RDP, αποφασίζουν ποια εργαλεία θα χρησιμοποιήσουν για να εξαπλωθούν στο δίκτυο”, είπε η Group-IB.

“Για παράδειγμα, για να απενεργοποιήσουν το ενσωματωμένο λογισμικό προστασίας από ιούς, οι επιτιθέμενοι χρησιμοποίησαν το Defender Control και το Uninstaller“, είπαν οι ερευνητές.

Περαιτέρω αποδείξεις ότι οι επιθέσεις είναι έργο Ιρανών αρχάριων hackers, προέρχονται από τις αναζητήσεις των hackers στα περσικά για την εύρεση άλλων εργαλείων για την επίθεση και από τα περσικά κανάλια Telegram που τα παρέχουν.

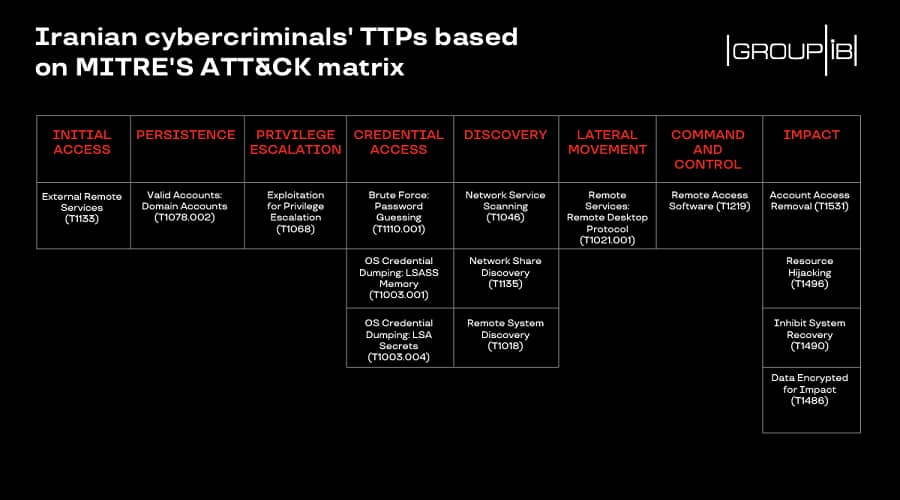

Η Group-IB έχει βρει τις ακόλουθες τακτικές, τεχνικές και διαδικασίες, που χρησιμοποιιούν οι συγκεκριμένοι Ιρανοί hackers:

Ωστόσο, δεδομένου ότι οι φορείς εκμετάλλευσης του Dharma ransomware παρέχουν ένα toolkit που διευκολύνει τον καθένα να γίνει εγκληματίας στον κυβερνοχώρο, δεν πρέπει να μας εκπλήσσει το γεγονός ότι πολλά άτομα μπορούν να αναπτύξουν αυτό το ransomware.

Ο Oleg Skulkin, ανώτερος αναλυτής στη Group-IB, λέει ότι ο source code του Dharma ransomware που διέρρευσε τον Μάρτιο εξηγεί, επίσης, την ευρύτερη χρήση αυτού του ransomware.

Αυτό που προκαλεί έκπληξη, ωστόσο, είναι η χρήση του Dharma ransomware για οικονομικό κέρδος από μια ιρανική ομάδα. Συνήθως, οι Ιρανοί hackers πραγματοποιούν επιχειρήσεις κατασκοπείας και σαμποτάζ, που υποστηρίζονται από την κυβέρνησή τους.