Σύμφωνα με τα δεδομένα τηλεμετρίας, ο αριθμός των καθημερινών brute-force επιθέσεων με στόχο το Windows remote desktop service (RDP) σχεδόν διπλασιάστηκε κατά τη διάρκεια του lockdown.

Όλη αυτή την περίοδο, λόγω COVID-19, πολλοί εργαζόμενοι αναγκάστηκαν να μεταβούν σε απομακρυσμένη εργασία. Αυτό σημαίνει ότι δεν βασίζονται στην υποδομή που παρακολουθείται από την εταιρεία. Ωστόσο, συνεχίζουν να έχουν πρόσβαση σε ευαίσθητες πληροφορίες στο εταιρικό δίκτυο.

Χιλιάδες brute-force επιθέσεις σε καθημερινή βάση

Η απομακρυσμένη εργασία ανάγκασε πολλούς υπαλλήλους να χρησιμοποιούν την προσωπική συσκευή τους για να συνδέονται στο περιβάλλον εργασίας, μέσω remote desktop υπηρεσιών. Το πρωτόκολλο Windows Remote Desktop είναι το πιο διαδεδομένο.

Πολλοί χρήστες, δίνοντας έμφαση στην ευκολία, δημιουργούν εύχρηστους κωδικούς πρόσβασης χωρίς να εφαρμόζουν πρόσθετα επίπεδα ασφαλείας, όπως έλεγχο ταυτότητας δύο παραγόντων.

Οι εγκληματίες του κυβερνοχώρου δεν έχασαν αυτήν την ευκαιρία και αύξησαν τον αριθμό των brute-force που στοχεύουν RDP υπηρεσίες. Οι κακόβουλοι hackers θέλουν να αποκτήσουν πρόσβαση στο δίκτυο της εταιρείας, να αποκτήσουν προνόμια διαχειριστή και να αναπτύξουν malware.

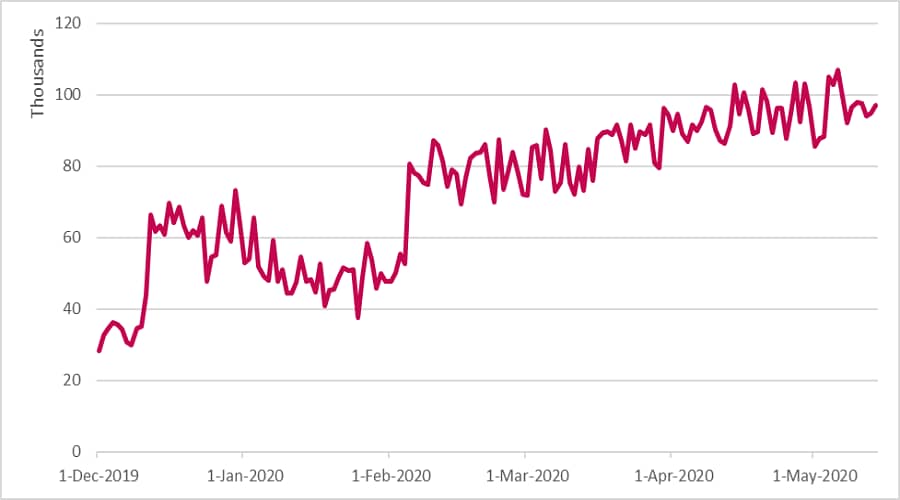

Τα δεδομένα τηλεμετρίας που καταγράφηκαν από την εταιρεία κυβερνοασφάλειας ESET, από την 1η Δεκεμβρίου 2019, δείχνουν μια απότομη αύξηση του ημερήσιου αριθμού brute-force επιθέσεων κατά των RDP υπηρεσιών.

Από τον Δεκέμβριο του 2019 έως τον Φεβρουάριο του 2020, οι επιθέσεις ήταν μεταξύ 40.000 και 70.000. Η ανοδική τάση ξεκίνησε από τον Φεβρουάριο, όταν ο αριθμός έφτασε τις 80.000.

Τον Απρίλιο και τον Μάιο οι επιθέσεις έφτασαν τις 100.000. Αυτή την περίοδο, στις περισσότερες χώρες είχε επιβληθεί καθολικό lockdown.

Σύμφωνα με την ESET, οι περισσότερες από τις brute-force επιθέσεις, μεταξύ Ιανουαρίου και Μαΐου 2020, προήλθαν από διευθύνσεις IP από τις ΗΠΑ, την Κίνα, τη Ρωσία, τη Γερμανία και τη Γαλλία. Οι περισσότερες από τις στοχευμένες διευθύνσεις IP ήταν στη Ρωσία, τη Γερμανία, τη Βραζιλία και την Ουγγαρία.

Η εταιρεία αναφέρει ότι το ransomware είναι ο βασικός κίνδυνος μετά από μια παραβίαση σε RDP. Ωστόσο, το cryptocurrency mining και η εγκατάσταση backdoors είναι, επίσης, πιθανές απειλές.

Η ESET παρέχει τα ακόλουθα σενάρια που θα μπορούσαν να ακολουθήσουν μια RDP παραβίαση:

- Εκκαθάριση αρχείων καταγραφής για την αφαίρεση στοιχείων προηγούμενης κακόβουλης δραστηριότητας

- Λήψη και εκτέλεση εργαλείων και malware

- Απενεργοποίηση αντιγράφων ασφαλείας ή και διαγραφή τους

- Κλοπή δεδομένων από τους servers

Η ESET λέει ότι ένας τρόπος αποφυγής των brute-force επιθέσεων είναι η απενεργοποίηση της σύνδεσης RDP, στην οποία μπορεί να αποκτήσει κάποιος πρόσβαση από το Διαδίκτυο.

Φυσικά, αυτό πρέπει να συνδυάζεται και με άλλα μέτρα ασφαλείας, όπως την την εφαρμογή ελέγχου ταυτότητας πολλαπλών παραγόντων και τη χρήση μοναδικών και ισχυρών κωδικών πρόσβασης για όλους τους λογαριασμούς που είναι προσβάσιμοι μέσω RDP. Τέλος, αυξημένη προστασία παρέχεται και με την εγκατάσταση ενός VPN.