Οι ερευνητές ασφαλείας της F5 Labs εντόπισαν επιθέσεις με Qbot malware payloads, που έχουν στόχο την κλοπή credentials πελατών δεκάδων τραπεζών των ΗΠΑ. Το Qbot (επίσης γνωστό ως Qakbot, Pinkslipbot και Quakbot) είναι ένα banking trojan με δυνατότητες “worm“. Χρησιμοποιείται για την κλοπή τραπεζικών credentials και οικονομικών στοιχείων. Ταυτόχρονα είναι σε θέση να παρακολουθεί τις πληκτρολογήσεις χρηστών (keylogging) και να εγκαθιστά backdoors και άλλα κακόβουλα λογισμικά για να μολύνει περισσότερο τα παραβιασμένα μηχανήματα.

Τα άτομα που έχουν πέσει θύμα του Qbot banking trojan είναι πελάτες των παρακάτω γνωστών τραπεζών (αλλά και άλλων): JP Morgan, Citibank, Bank of America, Citizens, Capital One, Wells Fargo και FirstMerit Bank.

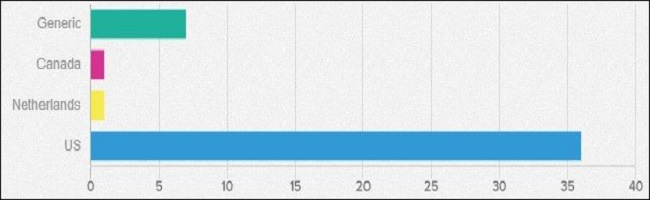

Συνολικά, η Qbot εκστρατεία στοχεύει 36 διαφορετικά χρηματοπιστωτικά ιδρύματα των ΗΠΑ, καθώς και δύο τράπεζες στον Καναδά και την Ολλανδία.

Qbot: Ένα παλιό banking trojan με νέες δυνατότητες!

Το Qbot χρησιμοποιείται τουλάχιστον από το 2008. Ο πυρήνας του δεν έχει αλλάξει πολύ, ωστόσο, τα τελευταία δείγματα που ανακάλυψαν οι ερευνητές της F5 Labs, περιλαμβάνουν ένα σύνολο νέων δυνατοτήτων.

Οι νέες εκδόσεις του Qbot trojan έχουν σχεδιαστεί για να εντοπίζουν και να αποφεύγουν τη σύλληψη και την ανάλυση από ερευνητές ασφαλείας.

Το Qbοt έχει τη δυνατότητα να κρύβει τον κώδικά του από σαρωτές και άλλα σχετικά εργαλεία. Το malware διαθέτει, επίσης, anti-virtual machine τεχνικές, οι οποίες, επίσης, δυσκολεύουν την ανάλυσή του.

Το malware παραδίδεται στους υπολογιστές των στόχων κυρίως με browser hijacks (ανακατευθύνσεις).

Μόλις εισχωρήσει στο μηχάνημα του θύματος, το Qbot φορτώνεται στη μνήμη του explorer.exe process και αντιγράφεται στον φάκελο% APPDATA%.

Αφού γίνει η αντιγραφή, το κακόβουλο λογισμικό θα εισαχθεί σε μια νέα διαδικασία explorer.exe.

“Καθώς το Qbot παρακολουθεί το web traffic του θύματος, αναζητά συγκεκριμένες χρηματοοικονομικές υπηρεσίες από τις οποίες θα συλλέξει credentials”, εξήγησε ο αναλυτής.

Οι επιτιθέμενοι χρησιμοποιούν συχνά exploit kits για να εγκαταστήσουν Qbot malicious payloads στα μηχανήματα των στόχων τους, ενώ το bot στη συνέχεια θα μολύνει άλλες συσκευές στο ίδιο δίκτυο μέσω exploits και brute-force επιθέσεων που στοχεύουν λογαριασμούς διαχειριστή του Active Directory.

Αυτό το banking trojan χρησιμοποιείται ως επί το πλείστον σε στοχευμένες επιθέσεις σε εταιρικές οντότητες που μπορούν να προσφέρουν πολλά κέρδη στους χειριστές του.

Γι’ αυτό το λόγο, δεν έχουν εντοπιστεί πολλές Qbot εκστρατείες, παρόλο που το trojan χρησιμοποιείται πάνω από 10 χρόνια. Οι ερευνητές είχαν εντοπίσει μία εκστρατεία τον Οκτώβριο του 2014, μία τον Απρίλιο του 2016 και άλλη μία στα μέσα Μαΐου 2017.

Λέγεται ότι το Qbot έχει, επίσης, χρησιμοποιηθεί πιο πρόσφατα από τη συμμορία Emotet, στα αρχικά στάδια της επίθεσης.

Περισσότερες λεπτομέρειες για τη νέα Qbοt εκστρατεία, μπορείτε να βρείτε στην αναφορά της F5 Labs.