Μια συνεχιζόμενη εκστρατεία hacking που ονομάζεται «Hiatus» στοχεύει routers DrayTek Vigor μοντέλα 2960 και 3900 για να κλέψει δεδομένα από τα θύματα και να δημιουργήσει ένα proxy network.

Οι συσκευές DrayTek Vigor είναι VPN router επαγγελματικής κλάσης που χρησιμοποιούνται από μικρομεσαίους οργανισμούς για απομακρυσμένη σύνδεση σε εταιρικά δίκτυα.

Τον περασμένο Ιούλιο ξεκίνησε μια επικίνδυνη εκστρατεία hacking που συνεχίζεται μέχρι σήμερα. Η επιθετική διαδικασία περιλαμβάνει τη χρήση τριών components: ένα κακόβουλο bash script, το επιβλαβές malware “HiatusRAT”, καθώς και το νόμιμο “tcpdump”, το οποίο χρησιμοποιείται για την καταγραφή της κίνησης δικτύου που ρέει πάνω από το router.

Δείτε επίσης: DoppelPaymer ransomware: Δύο βασικά μέλη της συμμορίας στο στόχαστρο των αρχών

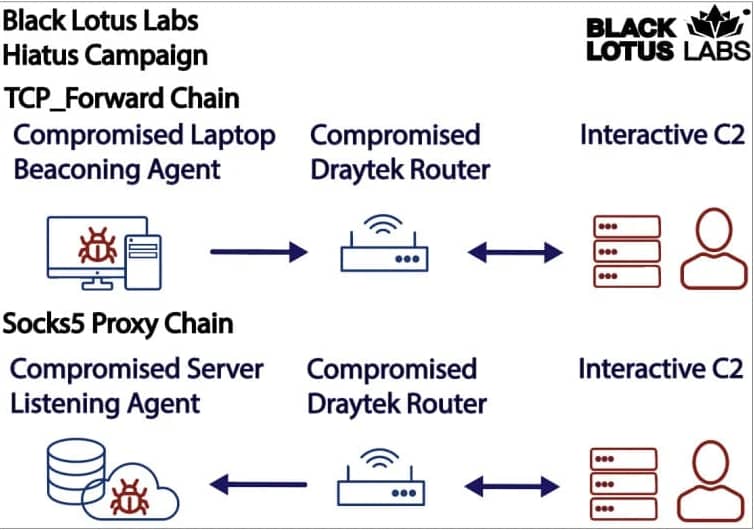

Το HiatusRAT component είναι η πιο ενδιαφέρουσα πτυχή, δίνοντας το όνομά της στην καμπάνια. Το εργαλείο χρησιμοποιείται για τη λήψη πρόσθετων ωφέλιμων φορτίων, την εκτέλεση εντολών στη συσκευή που έχει παραβιαστεί και τη μετατροπή της συσκευής σε SOCKS5 proxy για τη μετάδοση εντολών και τον έλεγχο της κυκλοφορίας διακομιστή.

Τα Black Lotus Labs της Lumen ήταν τα πρώτα που αποκάλυψαν την εκστρατεία, η οποία έχει μολύνει τουλάχιστον εκατό επιχειρήσεις σε τρεις ηπείρους – Ευρώπη, Βόρεια και Νότια Αμερική.

Οι επιθέσεις Hiatus

Δυστυχώς, οι ερευνητές παραμένουν στο σκοτάδι σχετικά με το πώς διείσδυσαν αρχικά στα DrayTek routers. Παρ’ όλα αυτά, αφού κατάφεραν να εισέλθουν στη συσκευή, αναπτύχθηκε ένα bash script το οποίο πρόσθεσε τρία στοιχεία σε αυτό – το HiatusRAT και ένα αυθεντικό βοηθητικό πρόγραμμα tcpdump.

Μετά τη λήψη του HiatusRAT στον κατάλογο ‘/database/.updata’, εκτελείται, ενεργοποιείται και ακούει τη θύρα 8816. Εάν εκτελείται ήδη μια διεργασία σε αυτή τη θύρα πρώτα, θα τερματιστεί αμέσως πριν προχωρήσει η εκτέλεση αυτού του κακόβουλου λογισμικού.

Δείτε επίσης: BidenCash: Διαρροή 2 εκατ. πιστωτικών και χρεωστικών καρτών

Στη συνέχεια, συλλέγει τις παρακάτω πληροφορίες από την παραβιασμένη συσκευή:

- Δεδομένα συστήματος: διεύθυνση MAC, έκδοση kernel, αρχιτεκτονική συστήματος, έκδοση υλικολογισμικού

- Δεδομένα networking: IP διευθύνση router, τοπική διεύθυνση IP, MAC συσκευών σε παρακείμενο LAN

- Δεδομένα συστήματος αρχείων: σημεία προσάρτησης, θέσεις path σε επίπεδο directory, τύπος συστήματος αρχείων

- Δεδομένα διεργασίας: ονόματα διεργασιών, IDs, UIDs και ορίσματα

Ο σκοπός του SOCKS proxy είναι να προωθήσει δεδομένα από άλλα μολυσμένα μηχανήματα μέσω του router που έχει παραβιαστεί, αποκρύπτοντας την κυκλοφορία του δικτύου και μιμούμενοι τη νόμιμη συμπεριφορά.

Αυτό το bash script θα εγκαταστήσει και ένα εργαλείο καταγραφής πακέτων που παρακολουθεί τη δραστηριότητα δικτύου που σχετίζεται με mail servers και συνδέσεις FTP στις θύρες TCP.

Οι θύρες παρακολούθησης είναι η θύρα 21 για FTP, η θύρα 25 για το SMTP, η θύρα 110 χρησιμοποιείται από το POP3 και η θύρα 143 σχετίζεται με το πρωτόκολλο IMAP. Καθώς η επικοινωνία μέσω αυτών των θυρών δεν είναι κρυπτογραφημένη, οι απειλητικοί παράγοντες θα μπορούσαν να υποκλέψουν ευαίσθητα δεδομένα, συμπεριλαμβανομένου του περιεχομένου email, των credentials και του περιεχομένου των αρχείων που έχουν μεταφορτωθεί και ληφθεί.

Ως εκ τούτου, ο εισβολέας στοχεύει να συλλάβει ευαίσθητες πληροφορίες που μεταδίδονται μέσω του παραβιασμένου router.

Δείτε επίσης: Ξεπερασμένη παράκαμψη UAC των Windows επιτρέπει εκστρατείες phishing

Η Hiatus, αν και μικρής κλίμακας, εξακολουθεί να είναι μια απίστευτα επιζήμια εκστρατεία. Ο επιτιθέμενος έχει τη δυνατότητα να κλέψει credentials email και FTP, τα οποία θα του παρέχουν πρόσβαση σε άλλα τμήματα του δικτύου σας. Οι ερευνητές της Lumen πιστεύουν ότι αυτός ο δράστης διατηρεί σκόπιμα τον όγκο των επιθέσεών του σε χαμηλά επίπεδα, προκειμένου να παραμείνει απαρατήρητος για όσο το δυνατόν μεγαλύτερο χρονικό διάστημα.

Οι σαρώσεις της Black Lotus επιβεβαίωσαν ότι 4.100 ευάλωτοι routers της DrayTek ήταν εκτεθειμένοι στο κοινό μέχρι τα μέσα Φεβρουαρίου 2023. Το ποσοστό αυτό αντιστοιχεί μόνο στο 2,4% όλων αυτών των router, το οποίο είναι εντυπωσιακά χαμηλό και δείχνει υπεύθυνη συμπεριφορά εκ μέρους όσων τους διαχειρίζονται.

Πηγή πληροφοριών: bleepingcomputer.com