Το Enemybot είναι ένα DDoS botnet που έχει στοχεύσει routers και web servers, χρησιμοποιώντας γνωστές ευπάθειες ασφαλείας. Το botnet ανακαλύφθηκε από ερευνητές της Fortinet. Σύμφωνα με τα ευρήματα, το Enemybot στοχεύει πολλαπλές αρχιτεκτονικές, συμπεριλαμβανομένων των arm, bsd, x64, and x86.

Λαμβάνοντας υπόψη στοιχεία του ίδιου του malware, οι ερευνητές πιστεύουν ότι το botnet συνδέεται με την ομάδα κυβερνοεγκληματιών Keksec, η οποία ειδικεύεται σε DdoS επιθέσεις και crypto-mining.

Ένα από τα πρώτα πράγματα που κάνει το Enemybot είναι να εγκαθιστά ένα αρχείο στο /tmp/.pwned, που περιέχει ένα μήνυμα που δείχνει τη σύνδεση με την Keksec. Σε προηγούμενα δείγματα, αυτό το μήνυμα αποθηκεύτηκε ως καθαρό κείμενο. Λίγο αργότερα, κυκλοφόρησε ένα νέο δείγμα με το μήνυμα κωδικοποιημένο. Αυτό υποδηλώνει ότι αυτό το κακόβουλο λογισμικό αναπτύσσεται ενεργά.

Δείτε επίσης: Industrial Spy: Η νέα αγορά κλεμμένων δεδομένων προωθείται μέσω adware

Σύμφωνα με την ανάλυση, το Enemybot botnet δανείζεται κώδικα από το Gafgyt bot και επαναχρησιμοποιεί και ορισμένα modules από τον original source code του περίφημου Mirai botnet. Το Gafgyt είναι μια δημοφιλής επιλογή για την πραγματοποίηση επιθέσεων DDoS μεγάλης κλίμακας.

“Χρησιμοποιεί διάφορες μεθόδους obfuscation για να εμποδίσει την ανάλυση και να κρυφτεί από άλλα botnets. Επιπλέον, συνδέεται με έναν command-and-control (C2) server που είναι κρυμμένος στο δίκτυο Tor, καθιστώντας την κατάργησή του πιο περίπλοκη“, αναφέρει η ανάλυση των ερευνητών της Fortinet.

Επίσης, σύμφωνα με τους ερευνητές, το Enemybot botnet χρησιμοποιεί διάφορες μεθόδους για την εξάπλωσή του και στοχεύει κι άλλες συσκευές IoT. Χρησιμοποιεί μια λίστα κωδικοποιημένων συνδυασμών ονόματος χρήστη/κωδικού πρόσβασης για να συνδεθεί σε συστήματα που χρησιμοποιούν αδύναμα ή προεπιλεγμένα credentials. Το bot προσπαθεί επίσης να εκτελέσει shell commands για να μολύνει συσκευές Android με εσφαλμένη διαμόρφωση που έχουν εκτεθειμένο το Android Debug Bridge port (5555).

Δείτε επίσης: ΗΠΑ: Η ομάδα Lazarus μπορεί να συνδέεται με το Axie Infinity Hack

Η Fortinet αναφέρει ότι το Enemybot botnet εκμεταλλεύεται δεκάδες γνωστές ευπάθειες, όπως:

- CVE-2020-17456: επηρεάζει SEOWON INTECH SLC-130 and SLR-120S routers.

- CVE-2018-10823: επηρεάζει παλαιότερα D-Link routers.

- CVE-2022-27226: επηρεάζει iRZ mobile routers.

- CVE-2021-44228/2021-45046: πιο γνωστό ως Log4j

- CVE-2021-41773/CVE-2021-42013: επηρεάζουν Apache HTTP servers

- CVE-2018-20062: επηρεάζει ThinkPHP CMS

- CVE-2017-18368: επηρεάζει Zyxel P660HN routers

- CVE-2016-6277: επηρεάζει NETGEAR routers

- CVE-2015-2051: επηρεάζει D-Link routers

- CVE-2014-9118: επηρεάζει Zhone routers

- NETGEAR DGN1000 exploit (Δεν έχει εκχωρηθεί CVE): επηρεάζει NETGEAR routers

Μετά την εκμετάλλευση κάποιου από τα παραπάνω σφάλματα, το bot εκτελεί ένα shell command για να κάνει λήψη ενός shell script από μια διεύθυνση URL που ενημερώνεται από το C2 χρησιμοποιώντας την εντολή LDSERVER. Στη συνέχεια, αυτό το script κατεβάζει το πραγματικό Enemybot binary.

Μόλις το bot εγκατασταθεί σε μια συσκευή, συνδέεται με τον C2 server του και περιμένει για περαιτέρω εντολές.

Δείτε επίσης: ΗΠΑ: Η ομάδα Lazarus μπορεί να συνδέεται με το Axie Infinity Hack

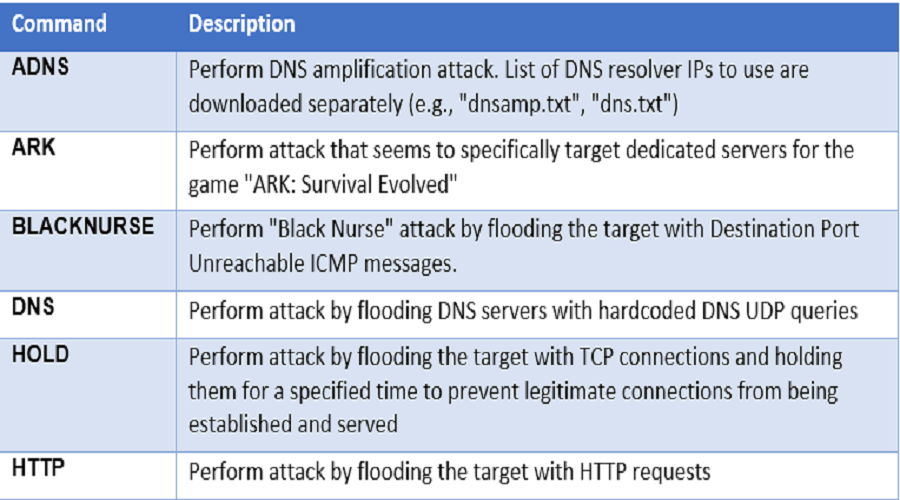

Παρακάτω είναι η λίστα με τις υποστηριζόμενες εντολές:

“Με βάση την ανάλυση της FortiGuard Labs, το Enemybot botnet είναι το πιο πρόσφατο εργαλείο της Keksec για την εκτέλεση επιθέσεων DDoS“, αναφέρει η Fortinet. Οι ερευνητές αναφέρουν ότι πέρα από τις τεχνικές που αναφέραμε παραπάνω (obfuscation και δίκτυο Tor), το malware χρησιμοποιεί διάφορες άλλες τεχνικές που βρίσκονται συνήθως και σε άλλα DDoS botnet malware.

Πηγή: securityaffairs.co