Η ενεργοποίηση του Windows Sandbox και κατ’ επέκταση του Hyper-V μπορεί να επιτρέψει τη χρήση μιας zero day ευπάθειας, που έχει εντοπιστεί σε πολλές εκδόσεις των Windows 10.

Ένας μηχανικός ανακάλυψε μια νέα zero-day ευπάθεια στις περισσότερες εκδόσεις των Windows 10, η οποία επιτρέπει τη δημιουργία αρχείων σε “απαγορευμένες” περιοχές του λειτουργικού συστήματος. Η εκμετάλλευση της zero-day ευπάθειας είναι εύκολη και οι επιτιθέμενοι μπορούν να τη χρησιμοποιήσουν για να ενισχύσουν την επίθεσή τους μετά την αρχική μόλυνση του υπολογιστή-στόχου, αν και λειτουργεί μόνο σε μηχανήματα με ενεργοποιημένη τη λειτουργία Hyper-V.

Εύκολη απόκτηση περισσότερων δικαιωμάτων στον υπολογιστή-στόχο

Ο μηχανικός Jonas Lykkegaard (Reverse engineer) δημοσίευσε την περασμένη εβδομάδα ένα tweet που δείχνει πώς ένας μη εξουσιοδοτημένος χρήστης μπορεί να δημιουργήσει ένα αρχείο στο “system32“, έναν φάκελο που περιέχει ζωτικά αρχεία για το λειτουργικό σύστημα Windows.

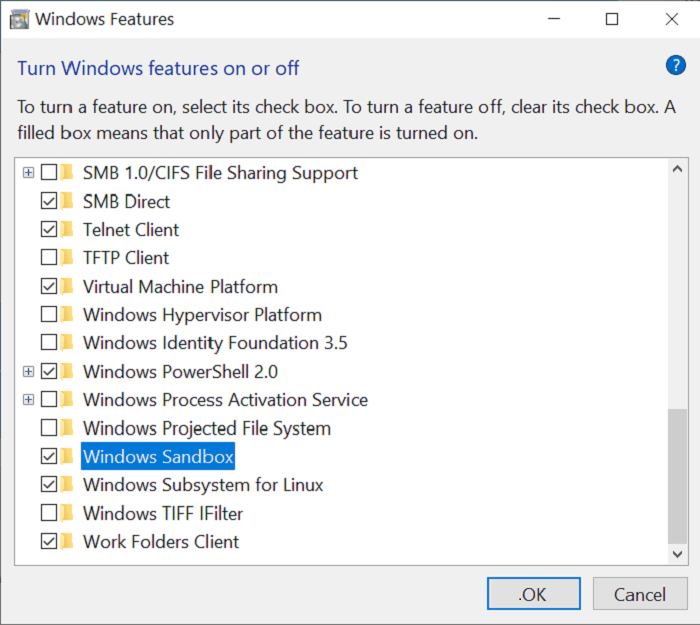

Ωστόσο, όπως είπαμε και παραπάνω, αυτό μπορεί να γίνει μόνο εάν το Hyper-V είναι ενεργοποιημένο, κάτι που περιορίζει το εύρος των στόχων, καθώς η επιλογή είναι απενεργοποιημένη από προεπιλογή και υπάρχει στα Windows 10 Pro, Enterprise και Education.

Η Microsoft έχει προσθέσει το Hyper-V για τη δημιουργία των λεγόμενων “virtual machines” (VM) στα Windows 10.

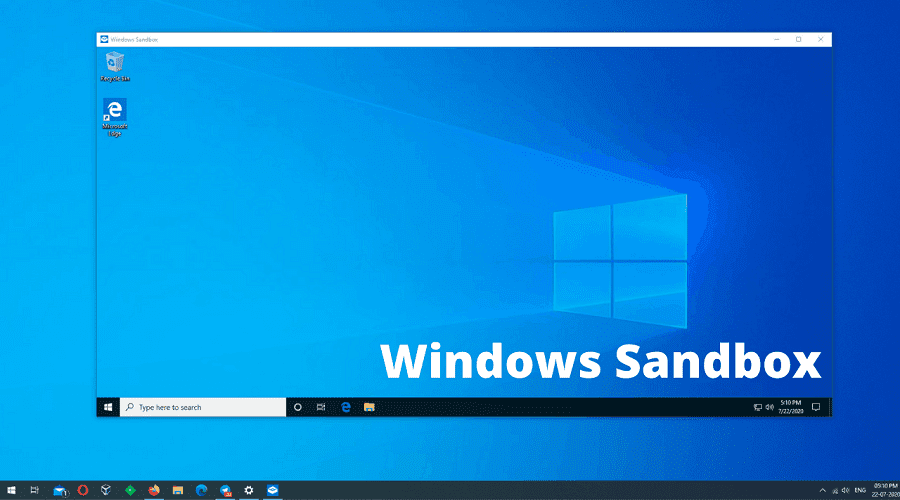

Αν υπάρχουν επαρκείς hardware πόροι, το Hyper-V μπορεί να εκτελεί μεγάλα VM με 32 επεξεργαστές και μνήμη RAM 512 GB. Ένας μέσος χρήστης ίσως να μην μπορεί να τρέξει ένα τέτοιο VM, αλλά μπορεί να εκτελεί το Windows Sandbox, ένα απομονωμένο περιβάλλον για την εκτέλεση προγραμμάτων ή τη φόρτωση websites που δεν είναι αξιόπιστα, χωρίς να υπάρχει κίνδυνος μόλυνσης του κανονικού λειτουργικού συστήματος των Windows.

Η Microsoft παρουσίασε το Windows Sandbox με την ενημέρωση Μαΐου 2019, στην έκδοση Windows 10 1903. Η ενεργοποίηση του Windows Sandbox ενεργοποιεί αυτόματα το Hyper-V.

Για να δείξει την zero-day ευπάθεια, ο Lykkegaard δημιούργησε στο \ system32 ένα κενό αρχείο με το όνομα phoneinfo.dll. Η πραγματοποίηση αλλαγών σε αυτήν την τοποθεσία απαιτεί αυξημένα δικαιώματα, αλλά αυτοί οι περιορισμοί δεν υπάρχουν όταν είναι ενεργοποιημένο το Hyper-V.

Ο επιτιθέμενος μπορεί να χρησιμοποιήσει την ευπάθεια για να τοποθετήσει κακόβουλο κώδικα στο αρχείο.

Ο αναλυτής ευπαθειών Will Dormann επιβεβαίωσε ότι υπάρχει η zero-day ευπάθεια και ότι η εκμετάλλευσή της δεν απαιτεί κυριολεκτικά καμία προσπάθεια από τον επιτιθέμενο.

Ο ερευνητής είπε ότι το ευάλωτο στοιχείο είναι το “storvsp.sys” (Storage VSP – Virtualization Service Provider), ένα στοιχείο Hyper-V από την πλευρά του server.

Αν και αυτή η ευπάθεια μπορεί να χρησιμοποιηθεί πολύ εύκολα από hackers, υπάρχουν πιο επικίνδυνα ζητήματα στα Windows 10, που πρέπει να αντιμετωπίσει η Microsoft. Αυτός είναι ένας λόγος που ο μηχανικός αποφάσισε να το δημοσιοποιήσει και να μην το αναφέρει μέσω του bug bounty προγράμματος της Microsoft.

Ο Lykkegaard έχει βρει πολλά σφάλματα. Ένα από τα πιο επικίνδυνα επιτρέπει τη διαχείριση εφαρμογών UEFI (Unified Extensible Firmware Interface).

Ο μηχανικός είπε, επίσης, ότι η Microsoft έχει μειώσει πολύ την ανταμοιβή για την αναφορά σημαντικών σφαλμάτων (από 20.000 $ σε 2.000 $). Αυτός ήταν άλλος ένας λόγος για τον οποίο ανέφερε τη zero-day ευπάθεια δημόσια.

“Μέχρι τώρα, πάντα υπέβαλα τα ευρήματά μου στα πλαίσια του προγράμματος και περίμενα μέχρι να διορθωθούν, αλλά με την πρόσφατη αλλαγή στις αμοιβές, δεν αξίζει τον κόπο“, είπε ο Lykkegaard.

Ωστόσο, ο ερευνητής θα εξακολουθούσε να καταβάλλει προσπάθειες για να βρει και να αναφέρει τέτοιου είδους σφάλματα στα Windows, εάν η Microsoft έκανε μια δωρεά για την ενίσχυση της εκπαίδευσης των λιγότερο τυχερών παιδιών (δίνοντας για παράδειγμα ένα laptop σε κάθε παιδί που έχει ανάγκη).